Les systèmes domotiques

Introduction

1. La maison intelligente

Avant de commencer, définissons dans le cadre d’une analyse scientifique et technologique, ce qu’est une maison intelligente. Bien sûr une maison n’est pas « intelligente » au sens humain du terme, mais va pouvoir réagir à l’aide de systèmes technologiques à différentes situations ou commandes.

On dit alors que la maison, le système domotique en réalité, « s’adapte » et vous « aide » dans votre vie de tous les jours. D’un point de vue technologique, le système domotique n’est en fait qu’un système numérique programmé répondant à des sollicitations et, en fonction de l’algorithme, agissant sur son environnement.

Pour illustrer ces propos, nous pouvons prendre quelques exemples rapides et classiques :

-

Votre portail d’entrée automatisé qui va s’ouvrir quand vous appuyez sur le bouton de la télécommande à l’approche de votre maison.

-

Les stores qui se ferment automatiquement quand le soleil devient important et risque de faire monter la température dans votre pièce.

-

Les lampes qui s’allument automatiquement dans votre escalier quand vous descendez la nuit.

-

Votre alarme qui vous prévient quand elle détecte un événement inattendu dans ou autour de votre maison.

Il existe bien d’autres exemples d’application. Le fonctionnement reste assez classique : le système capte ou reçoit...

Les domaines de la domotique

1. Le domaine de la sécurité

La protection de la maison est une préoccupation très importante de la majorité des personnes. Certaines sont fatalistes et se disent que cela ne sert à rien de chercher à se protéger. D’autres par contre sont sensibles à l’éventualité que quelque chose puisse arriver dans leur logement.

La domotique permet de répondre à cette préoccupation avec tout un ensemble de possibilités.

Le terme « sécurité » englobe bien entendu la notion d’infraction et de vol mais pas seulement. La détection d’incendie ou de fuite de gaz, la surveillance des enfants font également partie par exemple du domaine de la sécurité.

La plupart des systèmes domotiques intègrent les surveillances et alertes liées à la sécurité. De la détection d’infraction à la détection de fumée en passant par l’allumage des lampes dans l’obscurité des escaliers, tous les aspects « sécurité » peuvent être gérés par le système domotique de l’habitation.

Sans vouloir brûler les étapes, imaginez les conséquences si une personne mal intentionnée pouvait prendre le contrôle du système...

Les systèmes disponibles sur le marché

1. La configuration de base

Il y a encore quelques années, les systèmes domotiques étaient réservés à des personnes assez fortunées et utilisés de manière assez marginale. L’installation était prévue lors de la construction des villas de luxe et réalisée par un architecte. L’utilisation de technologies de pointe pour l’époque justifiait le coût relativement élevé.

Depuis une dizaine d’années, les moyens de communication, la vulgarisation d’Internet et du smartphone, la puissance des circuits électroniques et la demande de plus en plus grande des classes populaires conduisent à une progression exponentielle des installations domotiques. Les normes, la recherche d’économie d’énergie et les considérations écologiques imposent l’utilisation de tout ou partie des technologies domotiques.

Beaucoup de constructeurs ont pris conscience de cette évolution et se sont insérés dans ce marché particulièrement prolifique.

Les premiers ensembles domotiques disponibles au grand public étaient relativement simples et possédaient un nombre modeste de fonctionnalités principalement orientées dans un (sous-)domaine. Ils n’étaient pas très communicants, ce qui à notre époque limite considérablement l’intérêt.

Au fur et à mesure de l’émergence des moyens de communication abordables et faciles de mise en œuvre, les systèmes proposés par les fabricants sont devenus de plus en plus complets en centralisant la gestion de plusieurs domaines.

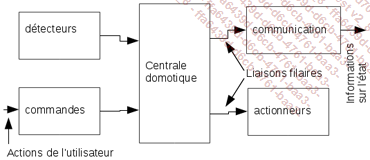

La structure élémentaire d’une installation domotique peut être représentée par le schéma ci-après :

Structure de base

On trouve à l’intérieur de la boîte « détecteurs » tous les capteurs classiques...

Les vulnérabilités des systèmes domotiques

1. Les failles classiques

Les failles classiques sont les failles inhérentes à chaque système d’information c’est-à-dire, pour être clair, à chaque système basé sur l’informatique. Ces vulnérabilités étant déjà traitées en détail dans d’autres ouvrages, une simple présentation non exhaustive sera réalisée dans cette section. Ces failles peuvent être répertoriées dans trois grandes catégories : les failles web, les failles Wi-Fi et les failles réseau. Évidemment, le classement en trois catégories n’est pas si trivial dans la réalité mais cela nous permet de simplifier notre propos.

a. Les failles web

Pour des raisons évidentes de simplification d’utilisation, l’interface de commande/gestion des systèmes domotiques est majoritairement réalisée à partir d’une page HTML. Le serveur web est soit intégré dans la box domotique soit, comme expliqué précédemment, sur un serveur géré par le fabricant accessible depuis Internet.

Dans les deux cas, selon la constitution et la complexité du serveur web, des vulnérabilités sont potentiellement présentes.

L’accès à l’interface de gestion du système domotique est soumis à l’utilisation d’un login et d’un password, ce qui entraîne les problèmes liés à l’utilisation de formulaires comme les failles XSS ou les injections SQL. Les logins et les passwords par défaut ou beaucoup trop simples sont aussi une source de dangers.

L’utilisation de base de données de type SQL pour le stockage d’informations présente également...

Les risques liés aux failles domotiques

Maintenant que le contexte est posé, que risque-t-on réellement ?

En fait on risque beaucoup, en particulier si une personne mal intentionnée possède suffisamment de matériels performants et de connaissances dans le domaine. Cela est d’autant plus vrai que le domicile est équipé. Il ne faut toutefois pas penser que si vous avez une habitation fortement équipée en domotique, vous risquez des piratages dans le style Mission impossible. Cela reste assez complexe et n’est pas à la portée de tout le monde. Vos voisins plus ou moins proches ne sont pas forcément des pirates potentiels mais les personnes ayant les compétences et le matériel nécessaires existent.

Une fois le système compromis, quelle que soit l’origine de la faille, plusieurs actions peuvent être entreprises.

1. La prise de contrôle des installations

La prise de contrôle des installations est particulièrement problématique car le pirate va pouvoir agir sur tous les éléments contrôlés par votre système domotique. Tout ce que vous contrôlez, le pirate peut le contrôler. Imaginez une habitation équipée de portes, portails, volets, lumières, chauffage... contrôlés par la domotique. Si une personne prend le contrôle, elle prend...

Les niveaux de sécurité des systèmes domotiques

Après avoir peint un tableau peut-être alarmiste, vous allez penser qu’équiper son domicile d’un système domotique est risqué. Certes le danger existe, mais le choix et le niveau de fiabilité des installations sont suffisamment variés pour être adaptés aux besoins et aux risques engendrés par les nouveaux équipements.

Une simple réflexion sur l’installation que l’on veut mettre en place permet de prendre un minimum de précautions. D’abord, il y a une grande différence entre un système domotique complet qui va permettre de gérer l’ensemble du domicile et simplement l’utilisation de prises radiocommandées.

Les risques ne sont évidemment pas les mêmes dans les deux cas. Le raisonnement à tenir est donc : plus le système est intégré dans la maison et global, plus le choix doit s’orienter vers un ensemble fiable dont le niveau de sécurité est optimal.

Les constructeurs ne mettent pas vraiment en avant l’aspect sécurité de leurs matériels. Ils vous disent bien entendu que leurs systèmes sont fiables et que vous pouvez leur faire confiance. Les données techniques sur leurs choix technologiques liés à la sécurité sont généralement assez difficiles à trouver. Heureusement Internet est là et permet d’avoir malgré tout des renseignements.

Pour...

Les périphériques radiocommandés

1. La transmission sans fil

Le choix des périphériques radiocommandés est justifié par les contraintes d’installation et d’utilisation. Souvent, lorsque l’on veut intégrer un composant électronique dans la structure d’une maison, en construction ou ancienne, la principale difficulté ou du moins contrainte est le raccordement électrique pour la commande et l’alimentation. L’alimentation en énergie électrique est obligatoire et doit être câblée quand elle n’est pas autonome (piles ou accus). La commande, qui peut être soit câblée soit radiocommandée, est largement choisie sans câblage puisque la technologie moderne le permet, libérant ainsi des contraintes dues aux passages de câbles.

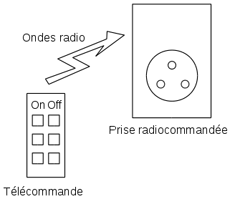

Deux configurations principales sont disponibles :

-

La commande directe est composée d’une télécommande et des actionneurs. L’exemple le plus courant est la prise radiocommandée, le portail, les volets, etc.

Commande directe

-

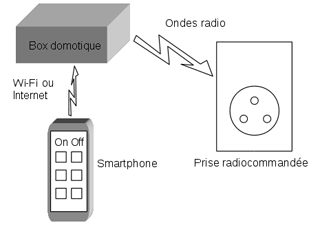

La commande indirecte est composée d’une box domotique, des modules radiocommandés et d’un terminal de commande de type tablette ou smartphone. Les ordres de commande des périphériques sont envoyés par la box domotique après une manipulation sur le terminal.

Commande...

Rappels sur les transmissions radio

1. Fonctionnement d’un émetteur-récepteur

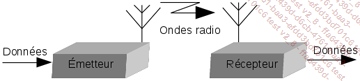

Une transmission radio (dite parfois « HF » pour haute fréquence) permet d’envoyer une information d’un point A à un point B sans support physique entre les deux. Deux appareils sont donc nécessaires : un qui envoie, appelé émetteur, et un qui reçoit, appelé récepteur. Cette communication peut être unidirectionnelle ou bidirectionnelle (les deux appareils jouent le rôle de l’émetteur et du récepteur). Cette possibilité complique la réalisation des périphériques radiocommandés limitant ce choix à certains systèmes domotiques plutôt haut de gamme.

La structure de base minimum d’une communication se compose des éléments suivants :

Communication radio

Les ondes électromagnétiques sont le support de transmission de l’information. L’émetteur reçoit et utilise les données à transmettre pour moduler un signal électrique à haute fréquence. Ce signal est amplifié, adapté et transmis à l’antenne qui le transforme en onde électromagnétique. L’antenne du récepteur capte cette onde électromagnétique et la transforme en signal électrique pour qu’elle soit ensuite démodulée afin d’extraire les données envoyées.

Dans cette configuration, la communication est unidirectionnelle. Pour une communication bidirectionnelle, chaque appareil doit être...

Les informations nécessaires aux pirates

La connaissance d’un minimum de paramètres et de caractéristiques est nécessaire à une personne pour réaliser des opérations de piratage. En utilisant tout ce qui a été vu précédemment, les informations nécessaires peuvent être déduites assez facilement.

Sans oublier que l’étude détaillée de ce chapitre porte sur la sécurité des transmissions radio des systèmes domotiques, la première chose dont doit s’assurer un pirate est que justement l’équipement visé utilise cette technologie. Ensuite, les caractéristiques nécessaires sont la fréquence porteuse, le type de modulation et le codage employé.

Si tous ces paramètres sont connus, alors le pirate possède tous les éléments pour commencer ses tentatives.

1. Détermination de la fréquence porteuse

Le premier paramètre à connaître est la fréquence porteuse (parfois appelée fréquence radio). Plusieurs moyens sont disponibles pour déterminer quelle fréquence est utilisée.

En premier lieu, vous devez chercher à connaître la marque et le modèle de l’installation visée. Si vous trouvez ces renseignements alors bien souvent une recherche approfondie sur Internet permet de connaître la fréquence choisie par le fabricant. Dans le cas d’une recherche en « black box » (boîte noire), c’est-à-dire sans rien connaître du matériel, des moyens techniques sont à votre disposition.

Les normes dans chaque pays imposent une répartition et une utilisation des fréquences radio. En France, les systèmes radiocommandés comme dans la domotique doivent utiliser des fréquences réservées. Les concepteurs ont le droit d’utiliser :

-

le 224 MHz, employé il y a quelques années, plutôt abandonné de nos jours.

-

le 433-434 MHz, très utilisé. C’est une gamme fourre-tout employée pour tout et n’importe quoi : du « baby phone » aux centrales d’alarme en passant par les clés de voiture et les systèmes domotiques bien entendu....

Le matériel disponible pour les pirates

Il existe un grand nombre de matériels utilisables pour réaliser des intrusions dans les communications radio présentées précédemment. Ces appareils sont soit détournés de leur usage normal, soit conçus spécifiquement à cette fin. Voici quelques exemples qui seront utilisés pour certains dans les sections Application sur des prises électriques radiocommandées et Le code d’une station météo.

1. Les clés de réception RTL-SDR

Ces clés vendues en grande surface permettent de recevoir la radio ou la télévision sur votre ordinateur. Elles sont basées sur le principe des récepteurs à conversion directe IQ (In phase and Quadrature) que l’on peut appeler récepteurs numériques. Cette technologie permet la réalisation de récepteurs très simples du point de vue matériel. Quelques composants suffisent pour leur réalisation. Toute la complexité est déportée dans le traitement numérique du flux de données fourni par le hardware (matériel). Sans entrer dans les détails techniques, le récepteur IQ fournit une représentation complexe, au sens mathématique du terme, du signal en bande de base du signal radio. Grâce à cette représentation, tous les types de modulation peuvent être démodulés et les informations extraites directement par logiciels.

Parmi toutes les marques et modèles vendus, seuls certains sont compatibles avec les applications envisagées ici.

Les récepteurs construits autour du tuner E4000 de chez Elonics sont gérés par les suites logicielles disponibles gratuitement. Ce matériel est reconnu sous le système d’exploitation Linux et directement pris...

Mise en œuvre des émetteurs-récepteurs numériques

Les clés RTL-SDR et le HackRF One décrits précédemment sont basés sur la réception numérique de type IQ. Comme déjà expliqué, la constitution matérielle est relativement simple mais le traitement logiciel doit prendre en charge tous les calculs mathématiques de la démodulation et de l’extraction des informations.

Heureusement, il existe des suites logicielles compatibles gratuites qui intègrent pratiquement tous les algorithmes nécessaires. La plus connue est GNU Radio sous Linux. Elle peut être installée quasiment dans toutes les distributions comme une application classique. La prise en main et les premiers programmes sont simplifiés par la présence de récepteurs, d’émetteurs ou d’applications d’analyse du signal mis à votre disposition. Par contre, lorsque vous voulez approfondir et concevoir vous-même des programmes, il faut reconnaître que la documentation et les explications sont difficiles à trouver et à comprendre. Souvent, la recherche dans le code source est le moyen le plus rapide pour avoir une réponse sur les effets d’un paramètre.

De nombreux exemples voyagent sur Internet avec les inconvénients classiques de cette grande base de données publique. Ils ne sont pas forcément adaptés à vos besoins, comportent parfois des erreurs ou ne correspondent pas à l’installation que vous avez. C’est pour ces raisons qu’il est intéressant d’essayer de comprendre et de pouvoir modifier ou concevoir des applications GNU Radio.

1. Utilisation de GNU Radio

Le but de cette section n’est pas de vous faire un cours détaillé sur l’utilisation et la conception de programmes mais de vous guider dans la prise en main et la compréhension de cet ensemble d’outils.

Plusieurs outils sont présents sur votre ordinateur une fois l’installation terminée et opérationnelle. Les plus intéressants sont quelques utilitaires graphiques ou en ligne de commandes et surtout un outil de conception graphique de diagrammes générant des scripts Python d’application GNU Radio appelé « GNU Radio Companion »....

Décodage et codage des informations

Un des objectifs les plus intéressants dans le test du niveau de sécurité d’un système est la compréhension de tout ou partie de celui-ci. Quels sont les choix technologiques et les solutions que le développeur a faits ? En fait, c’est du reverse engineering dont on parle ici. Pourquoi se casser la tête ? Tout simplement pour aller plus loin. Les systèmes domotiques gèrent de plus en plus de choses et les communications radio transportent de plus en plus d’informations qui sont d’autant de renseignements pouvant être exploités.

1. Utilité d’analyser le code

L’analyse du code reçu va permettre de trouver comment il est construit. Il y a deux codages à découvrir : le bit qui représente le 0 ou le 1 binaires, et les valeurs numériques de l’information contenue.

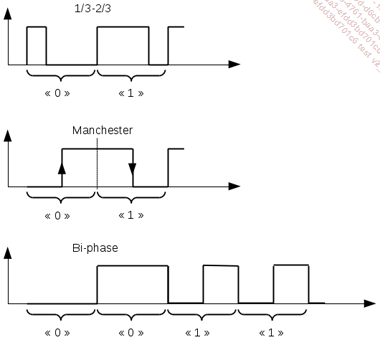

Quelques standards existent pour le codage des bits. Parmi les plus courants vous avez :

-

le 1/3-2/3 ;

-

le Manchester ;

-

le bi-phase.

La plupart des protocoles utilisent un codage de bits standard mais déterminer lequel n’est pas toujours évident. Pour vous aider, voici une représentation d’un 0 et d’un 1 pour chacun des codages :

Les codages standards courants

Parfois les concepteurs de protocoles décident de choisir un codage de bits spécifique non standard. Avec un peu de chance, il devient standard ou bien reste marginal. Le code HomeEasy est un exemple de codage non standard à l’origine mais adopté par plusieurs fabricants.

Le contenu de l’information reste ensuite à déterminer. Cette opération peut être complexe dans le sens où il n’y a pas vraiment de standard. Beaucoup de tests et de recherches sont généralement nécessaires pour découvrir le format utilisé.

2. Le code HomeEasy

Spécifiquement conçu pour la domotique, le code HomeEasy est utilisé par plusieurs fabricants comme Chacon, DI-O, etc.

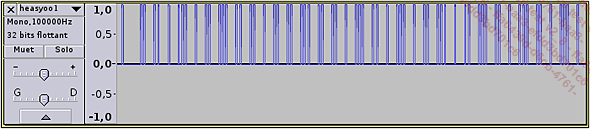

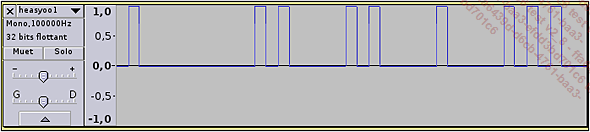

Voici une trame de commande ON/OFF enregistrée grâce au récepteur ASK de base :

Trame HomeEasy

Zoom sur le début de la trame pour plus de précisions :

Début de la trame HomeEasy

La fréquence utilisée par ce protocole est 433,92 MHz. Les niveaux...

Conclusion

Après cette présentation des systèmes domotiques, des technologies, des éventuelles faiblesses de sécurité et des moyens de hacking, il est temps de faire un petit bilan. Si vous vous placez du côté utilisateur, la question est : que faire pour réduire au minimum les risques encourus dans l’installation et l’utilisation d’un système domotique ? La réponse n’est forcément pas simple car, comme dans tous les domaines liés à l’électronique et l’informatique, il n’existe pas de solution miracle et universelle aux problèmes de sécurité.

C’est d’autant plus vrai dans le domaine de la domotique puisque vous ne maîtrisez pas grand-chose au niveau configuration contrairement à votre ordinateur où vous pouvez installer des logiciels et ajuster le fonctionnement du système d’exploitation en fonction de la sécurité souhaitée.

Il ne vous reste que le choix du fabricant et du modèle avant l’acquisition et à adapter votre comportement dans l’utilisation de votre installation.

1. Bien choisir le système domotique

Tout ce qui est cher n’est pas forcément meilleur, mais la tendance se vérifie malgré tout. Le choix doit être fait en fonction de l’application envisagée....

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations