Corrigé 5

Prérequis

|

1. |

a. |

Faux. C’est l’administrateur système root qui possède l’UID (User IDentifier) égal à 0. |

|

b. |

Faux. Bien que les utilisateurs ordinaires soient souvent réunis dans des groupes communs, ce n’est pas le groupe principal (GID) qui caractérise un compte Linux mais bien son UID. |

|

|

c. |

Vrai. Les UID compris entre 1 et 999 sont généralement réservés aux comptes "applicatifs" permettant de limiter les permissions données aux programmes lancés sur le système. |

|

|

d. |

Faux. Tout compte Linux permettant de se connecter au système doit posséder un mot de passe complexe. |

|

|

2. |

Les droits d’accès à un fichier ordinaire signifient :

|

|

|

3. |

Les droits d’accès à un répertoire signifient :

|

|

|

4. |

rwxr-xr-- en notation symbolique est équivalent à 754 en notation octale. |

|

|

5. |

640 en notation octale est équivalent à rw-r----- en notation symbolique. |

|

|

6. |

a. |

Faux. Ce droit autorise... |

Corrigé 5.1 Comptes utilisateurs et groupes

|

1. |

Appuyez sur les touches [Ctrl]-[Alt]-[F3], puis : |

|

2. |

|

|

3. |

|

Corrigé 5.2 Droits par défaut

|

1. |

|

|

2. |

|

|

3. |

Cette valeur signifie que les fichiers nouvellement créés auront les droits suivants :

|

|

4. |

|

|

5. |

Les droits par défaut du fichier fic1 et du répertoire rep1 correspondent à la valeur du masque retournée par la commande umask. |

|

6. |

Cette nouvelle valeur signifie que les fichiers nouvellement créés auront les droits suivants :

|

|

7. |

|

|

8. |

La valeur du masque n’influe que sur les droits à la création des fichiers ; les droits du fichier fic1 et du répertoire rep1 n’ont donc pas été... |

Corrigé 5.3 Droits des répertoires

|

1. |

|

|

2. |

|

|

3. |

|

|

4. |

|

|

5. |

|

|

6. |

Appuyez sur les touches [Ctrl]-[Alt]-[F4], puis : |

|

7. |

Les droits définis sur le fichier secret n’autorisent pas l’utilisateur tux2 à visualiser le contenu du fichier. |

|

8. |

|

Corrigé 5.4 Droits et liens

|

1. |

Appuyez sur les touches [Ctrl]-[Alt]-[F3], puis : |

|

2. |

|

|

3. |

Les droits 700 n’autorisent que l’utilisateur tux à accéder aux fichiers contenus dans son répertoire docperso. |

|

4. |

|

|

5. |

|

|

6. |

Appuyez sur les touches [Ctrl]-[Alt]-[F4] puis : Les droits sur le répertoire docperso n’autorisent pas l’utilisateur tux2 à lister son contenu. |

|

7. |

Le lien dur est un nom supplémentaire donné à un fichier ; il possède donc les mêmes droits que le fichier d’origine, soit rw-rw-r-- pour le fichier fica, ce qui autorise l’utilisateur tux2 à lire son contenu.... |

Corrigé 5.5 SUID, SGID et Sticky Bit

|

1. |

Appuyez sur les touches [Ctrl]-[Alt]-[F3]. |

|

2. |

Le s au niveau des droits du propriétaire du fichier /usr/bin/passwd permet à l’utilisateur d’endosser l’identité de root lorsqu’il exécute la commande passwd ; ceci est obligatoire pour avoir le droit de changer son mot de passe dans le fichier /etc/shadow. |

|

3. |

|

|

4. |

|

|

5. |

Appuyez sur les touches [Ctrl]-[Alt]-[F4] puis : |

|

6. |

Dans le cas du fichier /tmp/id, la commande indique qu’elle est exécutée sous l’UID effectif (euid) de tux et non de tux2 ; ceci est dû au fait que le fichier /tmp/id appartient à tux et que le droit SUID est positionné. |

|

7. |

|

Corrigé 5.6 Pour aller plus loin

|

1. |

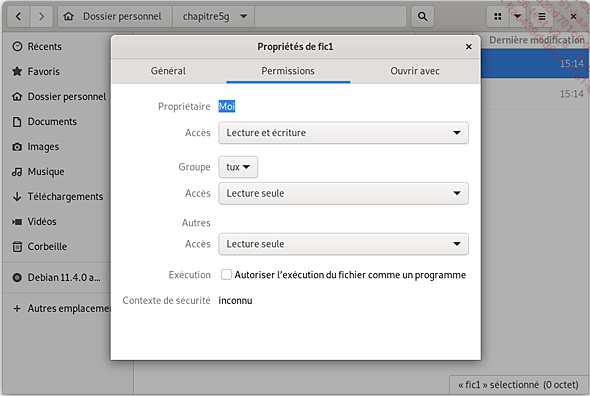

Par exemple, avec le gestionnaire de fichiers graphique Nautilus :  |

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations