Compréhension des malwares

Présentation des malwares par familles

Introduction

Pour commencer, il est nécessaire de définir ce qu’est un malware (ou logiciel malveillant). Un malware est un logiciel créé dans le but de compromettre un système informatique sans l’accord du propriétaire de ce système.

Les premiers malwares sont nés dans les années 1970. Le premier malware, nommé Creeper, pouvait se connecter à un système distant en utilisant un modem et afficher le message d’erreur suivant : « I’M THE CREEPER: CATCH ME IF YOU CAN ». Depuis, les malwares ont évolué, ils sont capables à présent de modifier la vitesse de rotation d’une centrifugeuse comme l’a fait en 2010 le malware Stuxnet dans une centrale nucléaire iranienne, de voler des informations sensibles comme Flamer en 2012, d’utiliser des liaisons satellites pour communiquer avec l’attaquant, comme ce fut le cas pour Turla en 2015, ou encore plus récemment en 2017, de détruire des systèmes informatiques d’usines et de nombreuses sociétés cotées en Bourse, ce qui a conduit à fermer des entités durant des mois.

Il existe des millions de malwares différents. Ces malwares ont des fonctionnalités différentes, ils peuvent être classés par familles. Il est important de pouvoir classer un malware en fonction de son impact et de son but.

Backdoor

Les backdoors sont des malwares permettant à un attaquant de prendre la main sur le système infecté. Au début, ces malwares ouvraient un port en écoute sur la machine infectée. Grâce à ce port ouvert, l’attaquant pouvait se connecter à la machine afin de l’administrer à distance. Cette technique impose une connexion...

Scénario d’infection

Introduction

Il est important de comprendre comment un malware peut être installé sur une machine. Il existe une multitude de scénarios d’injection, et les attaquants ne manquent pas de créativité pour infecter le plus de machines possible. Certains botnets, comme Cutwall, contiennent plus de deux millions de machines à la disposition des administrateurs.

Scénario 1 : exécution d’une pièce jointe

Ce scénario est le plus simple et le plus courant, il joue sur la crédulité des utilisateurs d’ordinateurs. Le principe est d’inciter l’utilisateur à infecter sa propre machine. Le malware au format exécutable peut être diffusé par e-mail ou encore par des liens sur les réseaux sociaux. Il est accompagné d’un message visant à tromper la victime par l’intermédiaire des techniques d’arnaque usuelles, jouant par exemple sur l’appât du gain. Ces malwares sont parfois même envoyés par des proches de confiance dont l’identité a été usurpée.

Ainsi, il est recommandé de ne pas ouvrir les pièces jointes exécutables envoyées par e-mail si celles-ci ne sont pas attendues, ou si l’e-mail est écrit d’une manière inhabituelle.

Certains sites proposent également des vidéos ou des photos pour pousser les utilisateurs à télécharger des applications et à les installer. Beaucoup de sites pour adultes sont spécialisés dans la distribution de fichiers binaires permettant d’accéder à des services privilégiés des sites en question. Souvent, ces exécutables sont en réalité des malwares que l’utilisateur curieux installera...

Techniques de communication avec le C&C

Introduction

Les canaux de communication entre le malware et son C&C sont souvent un point faible de l’infection. Afin de pérenniser leur travail, les développeurs de malwares renforcent ces canaux de communication afin de les rendre toujours plus discrets, plus difficiles à couper. La plupart des malwares interrogent les C&C via un nom de domaine, ce nom pointant vers une adresse IP. Il existe plusieurs solutions permettant de couper les canaux de communication : rendre indisponible l’adresse IP ou faire pointer le nom de domaine dans le vide. De telles mesures peuvent stopper l’activité du malware.

Cette section va traiter des techniques de protection utilisées par les malwares pour rendre leurs canaux de communication plus résistants à de telles contre-mesures. Dans certains cas, beaucoup plus rares, le malware ne contacte pas directement un C&C ; il reste passif et attend les ordres. Ce type d’approche très discrète et donc difficile à identifier est cependant plus complexe à mettre en place et à maintenir.

Mise à jour de la liste des noms de domaine

Cette technique consiste à mettre à jour la liste d’adresses des C&C. Une telle commande est d’ailleurs souvent opérée à distance par le C&C lui-même ou via un C&C de secours. Les malwares ont généralement plusieurs adresses où ils peuvent joindre un C&C. Si une de ces adresses est inaccessible, un des C&C encore actifs prévient la machine infectée en lui communiquant une ou plusieurs nouvelles adresses de C&C. Cette méthode fonctionne correctement si tous les C&C ne sont pas coupés simultanément.

Communication via HTTP/HTTPS/FTP/IRC

De nos jours, les malwares ont tendance à utiliser...

Mode opératoire en cas d’attaques ciblées persistantes (APT)

Introduction

Le mode opératoire lors d’une attaque ciblée persistante n’est pas le même que celui ciblant des personnes au hasard via des campagnes de spam massives. Sur une attaque ciblant une entité professionnelle spécifique, l’attaquant aura affaire à un environnement professionnel, avec une infrastructure complexe, une configuration d’entreprise, des systèmes de détection d’intrusion...

Cependant, la complexité du réseau de l’entité cible peut, aussi surprenant que cela puisse paraître, faciliter le travail de l’attaquant. Il ne sera pas obligé de cibler la personne à atteindre spécifiquement, mais il pourra cibler un de ses collègues ou un employé d’une tout autre équipe, voire sur un autre site. Les interconnexions entre chaque poste des employés faciliteront le travail de rebond jusqu’à atteindre la cible souhaitée.

Comprendre le mode opératoire de l’attaquant peut aider un analyste à identifier un malware. Il est plus facile d’organiser son temps de travail dédié à l’identification de machines infectées ou à l’identification d’un malware si le mode opératoire de l’attaquant est parfaitement maîtrisé.

Dans cette section seront présentées les cinq phases traditionnelles d’une attaque de ce type.

Phase 1 : reconnaissance

Pour l’attaquant, la première étape est de connaître sa cible. Les informations peuvent être acquises via des moteurs de recherche, via les réseaux sociaux orientés vers les entreprises tels que LinkedIn ou même via les réseaux sociaux grand public. Elles peuvent également...

Ressources sur Internet concernant les malwares

Introduction

Il existe de nombreux sites internet aidant à l’analyse de malwares. Ils peuvent être classés en trois catégories :

-

les sites faisant des analyses en ligne

-

les sites expliquant certaines analyses techniques

-

les bases de données de malwares

Sites permettant des analyses en ligne

Il existe de nombreux sites permettant ces types de travaux, en voici quelques-uns :

-

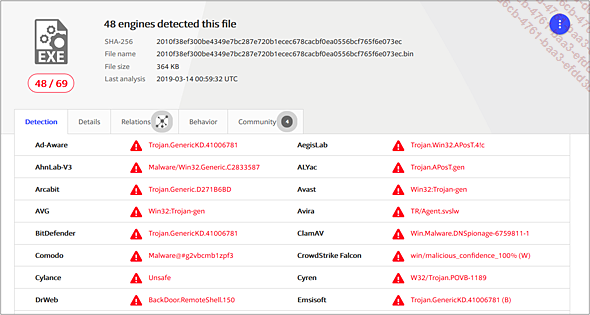

Ce site permet de tester des binaires sur 60 produits de sécurité du marché. Une fois l’analyse effectuée, un rapport est affiché avec le nombre d’antivirus ayant détecté un malware.

Voici un exemple de détection sur le malware DNSpionage :

Ce malware est détecté par 48 antivirus sur 69. Cet outil est très puissant, mais il est important de souligner que les fichiers envoyés à VirusTotal peuvent être partagés avec ses partenaires ou les éditeurs d’antivirus. Il est donc fortement déconseillé de soumettre des fichiers confidentiels ou privés.

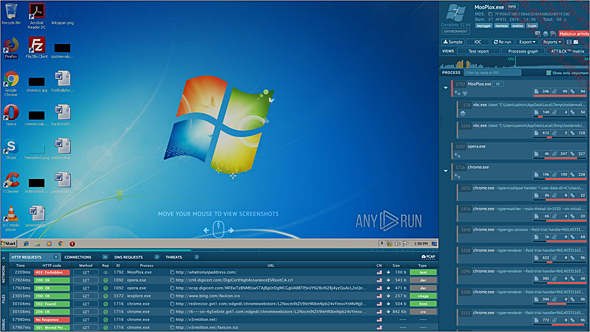

Pour soumettre une analyse, allez dans le menu New Task et choisissez le binaire à envoyer. Un rapport sera généré dans les minutes qui suivent sa soumission :

Tout comme pour VirusTotal, les fichiers soumis à ce site peuvent être partagés. Il est donc déconseillé d’utiliser ce site pour des documents confidentiels ou privés.

-

Ce site est une version en ligne de la sandbox Joe Sandbox. Il permet de contrôler les exécutables, mais également les fichiers PDF et les documents Office. Il est possible de réaliser des analyses privées qui ne seront pas partagées avec les autres utilisateurs (mais les analyses...

Résumé

Ce chapitre décrit les malwares et le mode opératoire de l’attaquant. Il n’est pas possible de décrire toutes les techniques des attaquants. De plus, elles évoluent sans cesse, rendant la tâche encore plus compliquée. La compréhension de ces techniques aide grandement à la détection et à l’analyse des malwares.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations