Outils antivirus

Système antiviral de base

1. Cibles à protéger

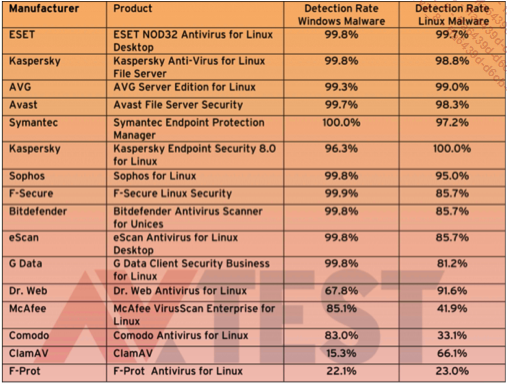

Le système d’exploitation Linux est cité comme l’un des systèmes d’exploitation les plus sécurisés au monde. Il est présenté comme une solution robuste et pérenne auprès des professionnels ainsi que des particuliers. Son adoption au sein des entreprises est en hausse, en particulier au travers de distributions commerciales ne cessant de gagner en efficacité, en fonctionnalité et en convivialité telles que Red Hat, Ubuntu, etc. En conséquence de cette popularité grandissante, le thème de cet ouvrage concernant la sécurisation des systèmes GNU/Linux prend tout son sens, et tout particulièrement pour la distribution Debian. Encore il n’y a pas si longtemps, la cible privilégiée des pirates était essentiellement les systèmes Microsoft Windows. Mais du fait de l’intérêt grandissant des entreprises et des particuliers pour les systèmes open source, on peut supposer que les distributions GNU/Linux phares, citées plus haut vont devenir, si ce n’est pas déjà le cas, également la cible des pirates et hackers de tout poil. Nous avons vu jusque-là des moyens assez directs de protection, mais on peut envisager aussi l’utilisation de solutions antivirales dédiées afin de prévenir les attaques, voire les anticiper. En effet, même si le noyau du système ne présente que peu de failles (ou de moins en moins), le danger lié aux utilisateurs et à l’utilisation des diverses applications peut par contre engendrer des dangers qui sont bien réels. Il convient donc de stopper ces infections pouvant générer des détériorations notables du système et du serveur l’hébergeant. En somme, on cherche avant tout à prévenir les attaques des virus et autres maliciels pouvant infecter les serveurs d’entreprise, ou les simples machines de particuliers. Si on en croit les derniers sondages, voici le palmarès des logiciels à utiliser (ou ceux à éviter), issus de statistiques AVTest :

Toutefois, ce graphe est à prendre avec circonspection, car il existe de nombreux autres produits non cités ici, qui peuvent...

Système antiviral forensic

1. Installation de clamtk

Essayer ClamAV, c’est l’adopter. Cette proposition a tellement été vérifiée, et l’outil tant apprécié, que le programme graphique ClamTk a été adapté pour des logiciels de catégorie forensic, comme Kali Linux. Nous allons étudier un mode avancé d’utilisation de ClamAV, au travers de son interface graphique.

La suite ClamAV se décompose en plusieurs logiciels permettant chacun de gérer différents niveaux concernant les failles potentielles des applications :

-

ClamAssassin permet de filtrer les virus au niveau des courriels.;

-

ClamSMTP représente un mandataire SMTP, vérifiant la présence ou non de virus ;

-

ClamTk représente l’interface graphique de cet outil complexe qu’est ClamAV.

RAPPEL : pour pouvoir fonctionner correctement, l’outil ClamTk doit nécessairement s’accompagner de l’installation des packages clamav, clamav-daemon. En fait, ClamTk complète parfaitement les fonctionnalités de ClamAV. Son installation s’effectue grâce à l’installation du package clamtk :

# apt-get install clamtk

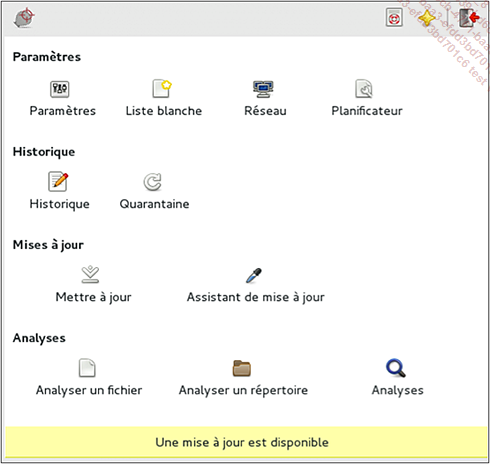

Dans les faits, Clamtk est une interface graphique écrite en gtk2-perl conçue pour une utilisation simple, légère, facilitant la configuration de l’outil et la détection des virus. On y accède par l’interface Gnome :

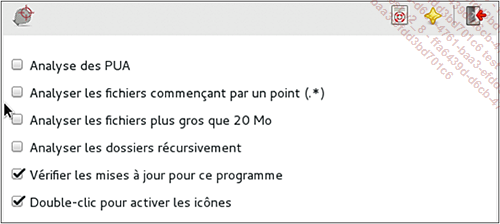

Lorsque le menu principal de l’outil est ouvert, on distingue une icône Paramètres sur laquelle vous pouvez cliquer et ainsi modifier les fonctions, selon les besoins du système :

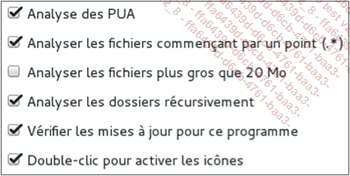

On peut notamment cocher l’Analyse des PUA, ainsi que les répertoires et sous-répertoires de façon récursive :

L’outil prévient l’administrateur qu’une mise à jour est disponible et que l’on peut alors effectuer celle-ci en sélectionnant le menu de mises à jour :

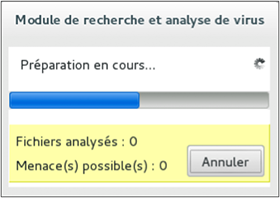

Vous pouvez alors sélectionner la mise à jour à effectuer et une analyse complète d’un répertoire en sélectionnant le menu Analyser un répertoire :

Il est aussi possible d’effectuer l’analyse d’un fichier. Il existe d’ailleurs un menu prévu à...

Protection complète des répertoires $HOME

Même si ClamAV est un outil, à la base, servant à filtrer les courriels, il n’a pas été pensé dans le but d’être résident et de protéger les utilisateurs de bureaux Linux. Toutefois, cette fonctionnalité peut être mise en œuvre via quelques commandes supplémentaires. Nous allons donc illustrer nos propos précédents, en montrant comment surveiller automatiquement les fichiers téléchargés, dans le répertoire $HOME/Téléchargement (ou $HOME/Downloads), et en informant l’utilisateur, en plaçant en quarantaine tout fichier détecté comme suspect.

1. Le contexte

Nous pouvons, grâce à quelques outils combinés sous forme de script, surveiller les changements au sein d’un dossier particulier. De plus, ClamAV et la bibliothèque libnotify permettent d’afficher des notifications. Nous pouvons ainsi composer un programme inotification.sh, faisant appel à ces composants. Ce dernier sera automatiquement activé dès le démarrage du système, en mettant par ailleurs à jour la base des signatures de virus. Il faudra donc déclarer ce script comme un nouveau service, intégré à systemd (le gestionnaire de services pilotant l’ensemble des services d’une...

Protection contre les spams

1. Présentation

Le spam, également appelé courriel indésirable (ou plus vulgairement « pourriel »), représente une communication électronique non sollicitée, initialement par l’agent de messagerie. Il s’agit la plupart du temps d’envois en grande quantité, effectués à des fins publicitaires. Historiquement, le premier spam a été envoyé le 3 mai 1978 par Gary THUERK qui travaillait chez Digital Equipment Corporation. Il avait envoyé un message, à près de la totalité du réseau Arpanet (soit la bagatelle de 600 personnes, à l’époque).

Spam est une marque créée et déposée en 1937. L’origine vient de la contraction des mots spiced ham (ou jambon épicé), dont la viande a été largement utilisée pour la nourriture des soldats durant la seconde guerre mondiale.

Face à la recrudescence des envois de spam sur la messagerie d’entreprise, la communauté Linux a imaginé un outil permettant de détecter, voire de stopper ce genre d’abus informatique. L’outil SpamAssassin est un logiciel libre, mené par l’Apache Software Foundation (initiateur du célèbre Apache HTTP Server), et permettant de filtrer le trafic des courriels et d’éradiquer les envois détectés comme spam. Cet outil est adaptable sur de nombreux serveurs de courriels parmi lesquels on peut citer :

-

Procmail

-

Sendmail (déprécié)

-

Postfix

-

Exim

-

Qmail

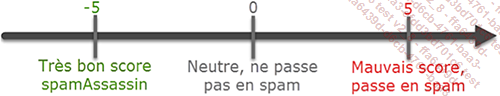

Son énorme avantage est d’être installable sur n’importe quel type de plateforme : Windows, Mac OS, Linux, Unix... De plus, il est distribué gratuitement sous licence Apache Software License. Les messages sont testés et validés au travers de filtres écrits eux-mêmes en Perl. En fonction du résultat de ces tests, SpamAssassin attribue un score au message. Lorsque le score dépasse un certain seuil, le message est alors considéré comme spam et l’outil modifie ainsi le titre du message (en l’encadrant par une section ***** SPAM *****) et positionne également deux nouveaux en-têtes :

-

X-Spam-Status

-

X-Spam-Level

Ce sont ces en-têtes qui permettent...

Protection contre les tempêtes ARP

1. Présentation des risques

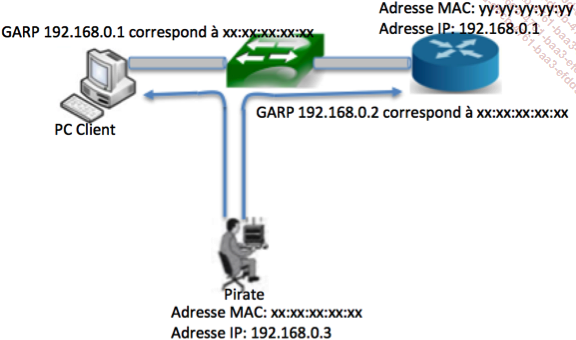

Parmi les flux informatiques non souhaités, outre les spams que l’on vient de voir, il existe également un autre fléau dont on doit se prémunir : les tempêtes ARP aussi appelées attaques arpspoof. L’attaquant envoie des messages ARP falsifiés (Address Resolution Protocol), au travers du réseau local. Ainsi, l’adresse du serveur légitime est liée à l’adresse MAC du pirate ainsi que les autres ordinateurs du réseau. Une fois que l’adresse MAC de l’attaquant est connectée à une adresse IP authentique, le pirate recevra alors toutes les données à l’intention de la machine cible. Cette méthode d’attaque peut entraîner non seulement l’interception, mais aussi la modification, voire même, dans certains cas extrêmes, l’arrêt complet du trafic opéré par l’attaquant.

IMPORTANT : ce genre d’attaque ne peut survenir que sur des réseaux utilisant le protocole ARP comme moyen de résolution d’adresses.

Les effets d’une attaque ARP spoofing peuvent avoir de sérieuses répercussions au sein des entreprises. Dans leur application la plus élémentaire, une telle attaque est utilisée pour voler des informations sensibles. Mais, au-delà...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations