Culture et connaissances en cybersécurité

Quelques éléments de vocabulaire

1. Le CIA (Confidentialité, Intégrité et Disponibilité)

En sécurité informatique, il est commun d’utiliser le CIA pour décrire les principes fondamentaux qui régissent la mise en place de politiques de sécurité. Cette section est importante, puisqu’il arrive assez souvent que des termes soient utilisés à la place d’autres, pour parler de choses qui n’ont parfois rien à voir.

Tout d’abord, le CIA ne désigne pas la Central Intelligence Agency, comme on pourrait le croire de premier abord. Il fait référence aux termes anglais Confidentiality (confidentialité), Integrity (intégrité) et Availability (disponibilité). Détaillons ces différents éléments :

Confidentiality : seules les personnes autorisées peuvent avoir accès aux données.

Integrity : la donnée ne peut pas être modifiée par des personnes non autorisées. Alors que ce terme est souvent utilisé pour indiquer l’intégrité des données lorsqu’elles traversent le réseau d’un point A à un point B, il fait en fait référence à l’intégrité des données en tout point du réseau, que ce soit lors de sa création, de son transfert ou de son stockage.

Availability : la donnée est disponible pour les personnes autorisées, quand et où elles en ont besoin.

Il est possible que vous trouviez les mêmes termes dans un ordre différent comme avec l’AIC (Availability, Integrity and Confidentiality). Ce n’est pas parce que la disponibilité est plus importante que l’intégrité ou la confidentialité, mais pour tout simplement éviter...

Les principales attaques informatiques

1. Les attaques par reconnaissance

La plupart des attaques ne sont pas dirigées sur votre réseau en entier. Il existe d’ailleurs de nombreuses attaques réseaux dont l’objectif est de récupérer un maximum d’informations pour les attaques futures, tout en restant totalement inaperçues : ce sont les attaques par reconnaissance (recon en anglais).

Les attaques de type recon recherchent des faiblesses ou des vulnérabilités dans les défenses de votre réseau. Lorsque des vulnérabilités sont trouvées, elles ne sont pas directement exploitées par l’attaque recon, mais les informations inhérentes à ces vulnérabilités sont remontées aux attaquants afin de leur permettre de mieux organiser des attaques futures qui, elles, vont cibler spécifiquement ces vulnérabilités. Un bon attaquant cherche à obtenir un maximum d’informations sur l’infrastructure qu’il souhaite attaquer, plutôt que de lancer des attaques à l’aveugle.

L’absence apparente de dégâts causés par les attaques de type recon est totalement volontaire puisque l’attaquant veut passer inaperçu. Si jamais les administrateurs détectent ce type d’attaque, ils prennent immédiatement les contre-mesures nécessaires, ce qui va empêcher l’attaquant d’arriver à ses fins. Bien sûr, les dommages causés par l’attaque suivant la reconnaissance vont, eux, être probablement bien visibles.

2. Le Social Engineering

Les attaques de type Social Engineering se concentrent sur la partie la moins prévisible de notre infrastructure, c’est-à-dire l’humain. En général, l’humain est une des plus grosses failles de sécurité...

Les attaques DoS (Denial of Service)

1. Qu’est-ce qu’une attaque par déni de service

Une attaque par déni de service consiste à rendre indisponible un service et empêcher les utilisateurs d’y accéder. Il faut bien les distinguer des attaques par reconnaissance, puisque celles-ci ont pour but de passer inaperçues et de récupérer un maximum d’informations.

Les attaques de type déni de service ont uniquement pour but de saturer le service ciblé en lui envoyant tellement d’informations qu’il n’est plus capable de les gérer correctement. En réalité, le service utilise toutes ses ressources pour répondre aux requêtes envoyées par l’attaquant, et n’en possède plus suffisamment de disponibles pour répondre aux requêtes des clients légitimes.

Les attaques de type DDoS (Distributed Denial of Service) impliquent l’utilisation de botnets, un groupe d’équipements sous le contrôle de l’attaquant. Ces équipements ont pu être placés sous son contrôle grâce à divers Malwares que le véritable propriétaire a pu télécharger par inadvertance. L’attaquant possède alors à son service des ordinateurs zombies, lui permettant de démultiplier le nombre d’attaquants et leur position géographique.

Il arrive cependant parfois qu’une situation de déni de service ne soit pas due à une attaque. Par exemple, au début de la mise en place du site internet permettant de régler ses impôts en ligne, les concepteurs et développeurs n’avaient pas prévu qu’un grand nombre d’utilisateurs se connecterait en même temps la veille de la date butoir pour y remplir leur déclaration....

Les composants de la cryptographie

1. Principe de fonctionnement du chiffrement

Dans cette partie, nous allons aborder le fonctionnement du chiffrement, et non pas du « cryptage », qui correspond à une notion différente.

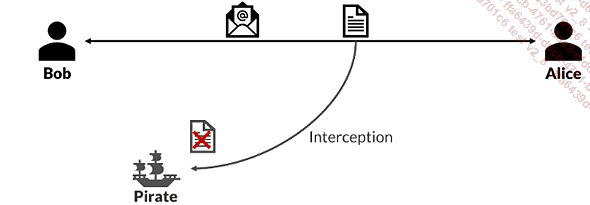

Prenons l’exemple de Bob et Alice qui souhaitent communiquer en s’envoyant des messages, ou des fichiers.

La confidentialité signifie que les deux parties (émettrice et réceptrice) peuvent communiquer de manière confidentielle de façon que, si le message est intercepté par une autre partie non autorisée, celle-ci ne puisse pas déchiffrer le contenu du message.

Il est alors nécessaire de procéder à un chiffrement du contenu du paquet de données grâce à des algorithmes (on parle de cypher en anglais).

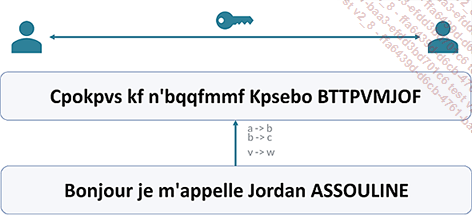

Prenons par exemple le message chiffré suivant ci-dessus : « Cpokpvs kf n’bqqfmmf Kpsebo BTTPVMJOF ».

Si vous interceptez ce contenu, et que vous ne savez pas comment faire pour le déchiffrer (donc que vous n’avez pas la clé vous permettant de déchiffrer le message), vous n’êtes pas en mesure de comprendre le contenu de ce message.

En général, les parties émettrice et réceptrice s’échangent la clé avant d’envoyer le message, pour permettre au récepteur de savoir de quelle manière ce message doit être déchiffré.

Dans l’exemple ci-dessus, c’est un algorithme de chiffrement symétrique qui est utilisé (nous reviendrons sur cette notion un peu plus tard dans ce chapitre), c’est-à-dire qu’il est possible de récupérer le message original à partir du message chiffré, lorsque nous sommes en possession de la clé de déchiffrement.

En effet, la clé de déchiffrement...

Les certificats digitaux et les PKI

1. Qu’est-ce qu’un certificat digital ?

Commençons par chercher à comprendre ce qu’est un certificat digital, et comment il utilise les différentes notions liées à la cryptographie dont nous avons discuté dans les parties précédentes.

Dans la section liée aux notions de clés publique et privée, nous avons déjà abordé le principe de fonctionnement des signatures numériques.

C’est l’autorité de certification qui a pour but de générer des certificats digitaux.

Les certificats digitaux reprennent en grande partie les notions de cryptographie et de chiffrement, en les appliquant de manière à fournir des certificats qui valident :

-

l’authentification, pour justifier l’identité de l’équipement ou du service ;

-

le chiffrement, pour établir une communication sécurisée entre deux tiers ;

-

l’intégrité pour certifier que la donnée transférée n’a pas été modifiée durant son transit.

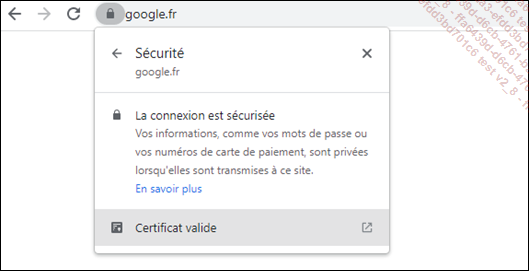

Chaque certificat délivré pour un site web peut être observé, notamment en cliquant sur le cadenas dans votre navigateur web.

Il existe plusieurs autorités publiques de certification, qui font payer aux tiers la délivrance et le maintien de ces certificats. Il est possible, bien entendu, de créer sa propre autorité de certification, pour délivrer, au sein de l’entreprise, des certificats pour chaque équipement. Cependant, ces certificats ne seront pas reconnus comme étant « de confiance » par les utilisateurs extérieurs à la société, et n’auront donc de valeur que locale.

Il faut bien comprendre que ces certificats permettent...

Conclusion

Les connaissances des principales attaques sont essentielles pour réussir à mieux protéger les développements et les services d’une organisation. La mise en œuvre d’outils de vérification automatique ne suffit généralement pas à sécuriser l’ensemble des éléments. Il est donc essentiel que le personnel travaille sur l’IT et celui travaillant côté business possède une culture suffisante pour être capable d’identifier des attaques dont il pourrait être la cible.

Dans la même idée, les outils cryptographiques permettent d’assurer la confidentialité et l’intégrité des données. Il est essentiel de comprendre les différentes raisons qui ont amené au développement de nouveaux protocoles et algorithmes. Si l’ensemble du personnel comprenait le fonctionnement des Rainbow Tables, il y a fort à parier qu’ils n’utiliseraient plus de mots de passe trop simples ou de faible complexité.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations