La gouvernance des systèmes d’information

Les enjeux de la gouvernance

Comme vous avez pu le remarquer, les techniques proposées permettent d’attaquer ou d’être attaqué, qu’on soit administrateur d’un domaine ou simple utilisateur d’une machine. Si on résume la sécurité à tenter de trouver une solution technique à ce type d’attaques, la guerre sera perdue d’avance. La technique ne donnera que des solutions ralentissant l’attaque ou réduisant le risque, mais elle ne prendra pas tout en compte. De plus, il n’est pas possible d’imposer des solutions techniques même efficaces si celles-ci ne s’intègrent pas correctement aux solutions métiers.

La gouvernance des SI (systèmes d’information) apporte une solution adaptée aux métiers en prenant en compte les risques réels de l’entreprise. Elle permet de donner une réponse globale à la sécurité et pas seulement une solution faite de configuration et de déploiement de logiciels. L’installation d’une solution de sécurité doit entrer dans un cadre global et la demande doit venir du métier ou de la direction. Le département informatique doit être présent pour donner une solution technique acceptable à une demande du chef de la sécurité des systèmes, mais ne doit pas forcer une installation...

L’impact et les conséquences de l’internal hacking sur la gouvernance

La réussite de la mise en place d’un SMSI est étroitement liée à la cohérence entre les objectifs et la stratégie de la sécurité et ceux de l’entreprise. La sécurité de l’information doit avoir le soutien de la direction et prendre en compte les exigences et les risques relevés lors de l’évaluation et la gestion des risques. La communication, la sensibilisation, la formation et la diffusion de lignes directrices claires sont des outils importants de la gouvernance. Il faut les intégrer dans le déploiement de votre système de management de la sécurité.

L’internal hacking est un aspect pas toujours pris en compte dans la gouvernance. Souvent, les responsables de la sécurité choisissent de sécuriser uniquement l’extérieur de l’entreprise pour empêcher un attaquant d’entrer. Ce choix est souvent fait pour réduire les coûts de la sécurité et pour simplifier l’administration de celle-ci en interne. Mais que se passe-t-il si le loup est déjà dans la bergerie ?

Une solution de sécurité pour l’intérieur implique forcément un impact sur le métier puisque la solution doit protéger chaque utilisateur, mais aussi...

Un référentiel qui peut nous aider

1. Norme ou référentiel

Il existe de nombreuses normes et référentiels. Une norme a pour but de certifier un système d’information, un processus ou une personne. Un référentiel a pour but de donner des bonnes pratiques pour mettre en place le SI et les processus connexes, permettant à celui qui l’implémente une vue claire, pratique et complète du SI. Les normes les plus connues en ce qui concerne la sécurité informatique sont les normes définies par ISO/IEC, dont la norme 27001 qui permet la mise en œuvre d’un SMSI (système de management de la sécurité informatique). Cette norme encourage une approche par processus pour mettre en œuvre le fonctionnement, la surveillance, et le réexamen et la mise à jour du système de management de la sécurité des systèmes d’informations. Elle se base sur PDCA (Plan, Do, Check, Act - planifier, déployer, contrôler, agir), aussi appelé « la roue de Deming ». Ce principe est appliqué à tous les processus du SMSI. La norme 27001 est alignée sur les normes ISO 9002:2000 et l’ISO 14001:2004 pour que le système de management soit cohérent pour toute l’entreprise.

Le guide de bonnes pratiques 27002 permet une mise en œuvre d’un...

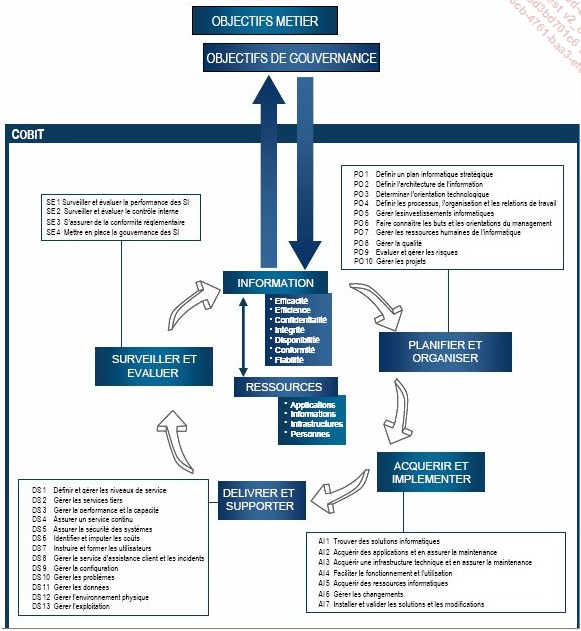

Mettre en œuvre la gouvernance des SI à l’aide de COBIT

1. Le cadre général

Pour mettre en place la gouvernance dans votre entreprise, nous vous proposons d’utiliser COBIT décrit dans la section précédente. Un certain nombre de processus seront décrits et proposés pour répondre à la problématique de l’internal hacking et ces exemples ne représentent qu’une introduction à COBIT. Les autres processus sont tout aussi intéressants et méritent toute votre attention. La gouvernance ne doit pas prendre seulement un focus de lutte contre l’internal hacking mais donner une réponse globale à la gestion d’un système d’information. Nous vous conseillons vivement de vous procurer le référentiel complet de COBIT. Vous pouvez le trouver ici : http://www.afai.fr/

Les 34 processus de COBIT comportent des objectifs de contrôle qui donnent des exigences. Ces exigences demandent la mise en place de processus informatiques, de tâches et de procédures. COBIT décrit uniquement les processus principaux, les objectifs de contrôle et les éléments nécessaires pour évaluer le niveau de maturité. Les processus informatiques, les processus métier, les tâches et les autres procédures devant être créés ou modifiés pour répondre à ces exigences sont propres à chaque entreprise.

Le cadre général de référence ci-dessous donne une vue globale de la mise en œuvre d’une gouvernance de système d’information à l’aide de COBIT :

(source : www.afai.fr)

2. Qu’est-ce qu’un objectif de contrôle ?

Les objectifs de contrôle de COBIT sont le cœur de la mise en place des 34 processus. Ils permettent de mettre en avant ce qui est attendu comme résultat dans un processus et donc de vous donner les pistes nécessaires pour réussir à mettre en place une gouvernance des systèmes. Les objectifs de contrôle sont suffisamment détaillés pour que vous puissiez les prendre comme objectifs lorsque vous choisissez d’appliquer un processus dans votre entreprise.

C’est un peu comme faire des travaux dans une maison. On commence par définir...

Gérer le risque

1. Définitions

Le risque IT est constitué d’événements informatiques non souhaités pouvant avoir un impact sur le métier. Il peut subvenir avec une fréquence et une importance non connues à l’avance. Il fait partie de l’ensemble des risques d’une entreprise. Le risque IT touche l’informatique, mais il n’est pas seulement technique. Il est important de comprendre que le métier doit représenter la partie prenante la plus importante pour le management du risque. Le métier est bien plus à même d’expliquer ce qui est important pour le déroulement de ces affaires. Les experts informatiques sont là pour donner un avis technique sur les solutions ou les problèmes potentiels.

Le management du risque permet de se faire une vue des situations qui pourraient toucher les systèmes et impacter les affaires. Il permet d’y apposer des solutions potentielles. Le management du risque est une phase très importante pour la mise en place de la sécurité d’un SI. Elle permet de donner une vision claire du risque actuel et des éventuelles solutions, et de définir les chances que celui-ci se produise ainsi qu’un impact s’il se produit. Vous trouverez des informations intéressantes sur le site français de l’ISACA concernant Risk IT qui complète COBIT pour la gouvernance des systèmes : www.afai.fr.

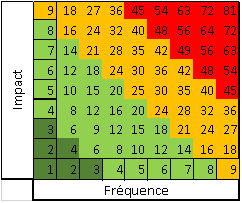

2. L’estimation d’un risque

L’estimation d’un risque peut se faire en partant du métier. Identifiez les objectifs métier, puis identifiez les scénarios les plus pertinents impactant ceux-ci. L’estimation peut également se faire en partant de risques génériques, ce qui permet de ne pas oublier un risque non identifié lors d’un scénario. Une fois ces risques identifiés, il faut estimer leur fréquence et leur impact. Ces informations permettront de choisir les risques sur lesquels agir en priorité et les actions à entreprendre. Si un risque dépasse la tolérance fixée, il faudra le traiter.

Vous pouvez définir une échelle à votre convenance, puis estimer les risques par rapport à cette échelle.

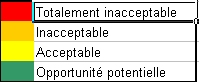

Le tableau ci-dessous est un exemple :

|

Événement... |

Traiter l’internal hacking du point de vue de la gouvernance

Prendre conscience des problèmes de l’internal hacking est déjà un pas en avant. Cette prise de conscience engendre une modification des processus internes et une modification générale de la gestion de la sécurité. Dans la philosophie de l’internal hacking, le principe directeur est de considérer chaque utilisateur du système informatique comme un pirate potentiel ou une victime potentielle d’un de ses collègues. La direction doit réaliser l’importance de ce principe pour y imposer le management qui convient. COBIT propose des processus et des objectifs de contrôle associés intéressants pour gérer ces problématiques du point de vue de la gouvernance des systèmes. Le processus et les objectifs de contrôle à mettre en œuvre sont génériques et sélectionnés pour proposer une solution en termes de gouvernance à l’internal hacking. Il se peut que votre entreprise en nécessite d’autres.

1. La gestion des administrateurs

Les administrateurs des systèmes informatiques sont des personnes-clés dans une entreprise. Ils ont un pouvoir quasi total sur l’ensemble de l’infrastructure et des informations. Il convient donc d’appliquer un processus strict de sélection des administrateurs, de garantir qu’aucun autre utilisateur ne puisse obtenir ce droit et de mettre en place des garde-fous. Il n’est pas rare de voir dans une entreprise, même sécurisée, des invraisemblances. Par exemple, lors du départ d’une personne de l’informatique, son compte utilisateur est désactivé. Mais le mot de passe de l’administrateur du domaine reste le même, parce que ce compte a été utilisé pour des services. Et de plus, l’utilisateur du service informatique partageait le compte administrateur avec d’autres. Alors comment savoir, lorsque l’on détecte que le serveur de messagerie a été piraté, qui est le vrai responsable ? Pour éviter ce genre de problèmes, il convient de mettre en place des processus stricts lors de la création, modification et suppression des comptes. Mais ceci n’est qu’un exemple parmi beaucoup...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations