Étude de cas 2 - Analyse de risques

Introduction

Dans ce chapitre, nous ferons l’analyse de risques d’une entreprise fictive basée sur la méthode EBIOS que nous avons vu dans le chapitre Méthodes.

Contexte

Dans cette étude de cas, nous parlerons de la société LACHEN, entreprise dans le secteur de la mode depuis les années 2000. Créée par deux frères passionnés de mode, elle a toujours gardé sa place certes discrète dans le secteur, mais surtout respectée. Il y a toujours eu une symbiose parfaite entre les deux frères Serge et Patrick : l’un est le chef d’entreprise, le comptable, toujours dans les chiffres, à regarder vers le futur et à gérer les transactions financières. L’autre, le créatif, le rêveur, l’avant-gardiste et le créateur, l’artiste qui ne touche pas aux chiffres et qui pense art plutôt que profit. En somme, un binôme qui ne peut fonctionner séparément, ils se complètent à la perfection et c’est grâce à cette association que leur succès a été et sera là pour encore bien des années.

L’entreprise possède un rayonnement national et mondial depuis peu, elle compte 100 salariés et son siège social se situe à Paris, dans le 7e arrondissement. Le chiffre d’affaires en boutique est élevé mais depuis la pandémie, les ventes s’opèrent plutôt en ligne, aussi bien chez des revendeurs que sur leur site officiel. La société a su s’adapter aux contraintes de cette période et a permis à ses employés de bénéficier de 3 jours de télétravail par semaine, le but étant de privilégier les bureaux pour des rendez-vous importants comme recevoir les clients VIP au show room et maintenir l’esprit d’équipe de l’entreprise.

En quelques jours, la société a dû équiper en matériel...

Atelier 1 : cadrage et socle de sécurité

Dans un premier temps, et comme le veut l’atelier 1 de la méthode EBIOS, nous définirons le cadre de l’étude, son périmètre métier et technique, les évènements redoutés ainsi que le socle de sécurité. Pour ce faire, nous convierons à cet atelier la direction, les métiers, le RSSI et le DSI.

1. Le cadre

Nous débuterons cet atelier en définissant l’objectif de l’organisation, à savoir mettre en place un processus de management des risques liés à la sécurité de l’information. La seconde étape consistera à identifier tous les intervenants aux différents ateliers et définir leurs rôles et leurs responsabilités. Pour ce faire, nous utiliserons un tableau de type RACI (Réalise, Approuve, Consulté, Informé). Ce qui nous donne :

|

|

Directeur : Serge |

Directeur : Patrick |

RSSI |

DSI |

Gestionnaire du risque |

Équipes techniques |

Métiers |

|

Atelier 1 |

A |

C |

C |

C |

R |

C |

C |

|

Atelier 2 |

C |

I |

A |

C |

R |

C |

C |

|

Atelier 3 |

I |

I |

A |

C |

R |

C |

C |

|

Atelier 4 |

I |

I |

A |

C |

R |

C |

I |

|

Atelier 5 |

A |

C |

R |

C |

R |

R |

C |

Pour finir cette première étape, la définition du cadre temporel est essentielle, et après délibération, les membres de l’atelier sont arrivés à un consensus. Au vu de l’urgence de la situation, l’entreprise souhaite que le cycle opérationnel soit d’une durée de 6 mois, et le cycle stratégique soit de 2 ans. Cela signifie que dans 6 mois, les risques identifiés lors de cette étude devront être traités au maximum. Le cycle stratégique de 2 ans permet de guider l’organisation sur le long terme et ainsi assurer son avenir dans...

Atelier 2 : sources de risque

Lors de l’atelier 2 de la méthode EBIOS, nous définirons les sources de risque (SR) et leurs objectifs visés (OV). Il s’agira ensuite de les évaluer pour ne retenir que les plus pertinents. Pour ce faire, nous convierons à cet atelier la direction, les métiers et le RSSI.

1. Identifier les sources de risques et les objectifs visés

Selon l’ANSSI, pour mener l’atelier, vous devez vous poser les questions suivantes :

-

Quelles sont les sources de risque susceptibles de porter atteinte aux missions de l’organisation ou à des intérêts supérieurs (sectoriels, étatiques, etc.) ?

-

Quels peuvent être les objectifs visés par chaque source de risque en matière d’effets recherchés ?

Il s’agira ensuite de générer des couples SR/OV dans un tableau comme celui-ci :

|

Sources de risque |

Objectifs visés |

|

Hacktiviste |

Saboter la production d’articles de mode car l’entreprise utilise des produits issus de l’exploitation animale |

|

Espionnage |

Voler des informations en espionnant les créations en vue d’obtenir un avantage concurrentiel. |

|

Hacktiviste |

Divulguer au grand public des informations sur la fabrication des articles pour discréditer l’entreprise. |

|

Crime organisé |

Chiffrement des données par la présence d’un rançongiciel sur les serveurs d’exploitation dans le but d’extorquer des fonds à l’entreprise. |

|

Employé vengeur |

Un employé licencié cherche à se venger de l’entreprise en divulguant des informations confidentielles. |

2. Évaluer les couples SR/OV

La pertinence des couples SR/OV créés lors de l’étape précédente se doit d’être évaluée. Les critères...

Atelier 3 : scénarios stratégiques

Cet atelier a pour objectif d’identifier les parties prenantes les plus vulnérables et d’établir des scénarios stratégiques, qui représentent les chemins d’attaques qu’une source de risque pourrait emprunter pour atteindre son objectif. Il constitue une étude préliminaire du risque qui nécessite l’intervention des métiers, du RSSI et d’architectes fonctionnels.

1. Construire la cartographie de menace numérique de l’écosystème et sélectionner les parties prenantes critiques

Les parties prenantes critiques sont celles susceptibles de constituer un vecteur d’attaque pertinent. Cela peut se faire via un accès numérique privilégié, une vulnérabilité ou une exposition. Ces failles sont les plus utilisées par les sources de risques. L’objectif de cet atelier sera donc de les identifier et de les inclure dans des scénarios stratégiques.

D’après l’ANSSI, le niveau de menace que représentent les parties prenantes se calcule ainsi :

Cette formule est bien sûr générique et peut être adaptée à nos besoins. Nous la garderons telle quelle pour les besoins de notre exemple.

Ces quatre paramètres s’évaluent en se basant sur le tableau ci-dessous, proposé également par l’ANSSI :

|

|

Dépendance |

Pénétration |

Maturité Cyber |

Confiance |

|

1 |

Relation non nécessaire aux fonctions stratégiques. |

Pas d’accès ou accès avec privilèges de type utilisateur à des terminaux utilisateurs (postes de travail, téléphones mobiles, etc.). |

Des règles d’hygiène informatique sont appliquées ponctuellement... |

Atelier 4 : scénarios opérationnels

L’objectif de cet atelier est d’élaborer des scénarios opérationnels, évalués selon leur vraisemblance. Il ressemble à l’atelier 3 mais se concentre sur les biens supports.

Les participants à cet atelier seront le RSSI, le DSI, ainsi qu’un spécialiste en cybersécurité.

1. Élaborer les scénarios opérationnels

Les pirates informatiques exploitent les vulnérabilités pour parvenir à leurs fins. Elles peuvent être informatiques, organisationnelles ou physiques. Nous construirons nos scénarios opérationnels en nous basant sur les scénarios stratégiques de l’atelier 3 ainsi que la cartographie du système d’information.

La méthode EBIOS décompose la séquence de l’attaque en 4 phases qui sont : Connaître, Rentrer, Trouver et Exploiter. Elle préconise la création de graphes ou de schémas d’attaque pour représenter les scénarios, mais un simple tableau est tout à fait envisageable.

Les scénarios identifiés dans l’atelier 3 peuvent ainsi se décomposer de la sorte :

|

Scénario 1 |

|||

|

Sources de risque |

Objectifs visés |

||

|

Hacktiviste |

Saboter la production d’articles de mode car l’entreprise utilise des produits issus de l’exploitation animale |

||

|

Séquence de l’attaque |

|||

|

Connaître |

Rentrer |

Trouver |

Exploiter |

|

|

|

Sabotage logiciel ou physique de la chaîne d’exploitation |

Un hacktiviste...

Atelier 5 : traitement du risque

Ce dernier atelier a pour objectif de synthétiser les scénarios de risques identifiés lors des étapes précédentes et de définir une stratégie de traitement des risques identifiant ainsi les mesures de sécurité à mettre en place pour réduire le risque résiduel.

Les services devant participer à cette étape sont la direction, le DSI, le RSSI et les métiers.

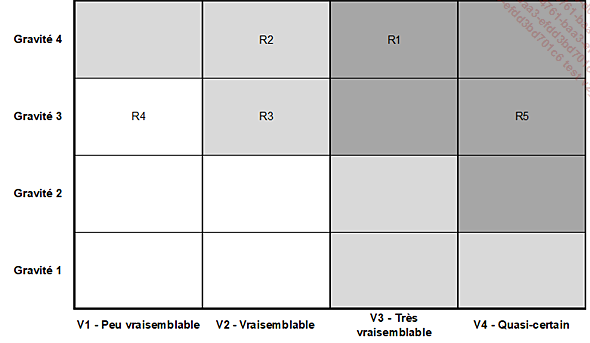

1. Réaliser une synthèse des scénarios de risque

En nous basant sur la gravité des scénarios et sur leurs vraisemblances, nous sommes en mesure de produire une représentation des risques sur une grille et ainsi permettre la priorisation des risques.

R1 : Un hacktiviste s’introduit dans le réseau de l’entreprise par un canal existant et sabote logiciellement la chaîne de production.

R2 : Un hacktiviste corrompt un employé qui sabote physiquement la chaîne de production.

R3 : Une entreprise concurrente s’introduit dans le réseau de l’entreprise pour y collecter des données secrètes et y crée et maintient un canal d’exfiltration des données.

R4 : Un hacktiviste s’introduit dans le réseau du prestataire publicitaire et obtient l’accès aux réseaux sociaux de l’entreprise pour y diffuser des informations secrètes.

R5 : Des personnes malveillantes lancent une campagne d’hameçonnage auprès du service de comptabilité afin de pénétrer dans le réseau de l’entreprise pour y installer un rançongiciel.

2. Décider de la stratégie de traitement des risques et définir les mesures de sécurité

L’ANSSI nous propose les critères d’acceptation suivants :

|

Niveau... |

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations