Haute disponibilité et sécurité

Introduction

Comme nous l’avons évoqué précédemment, la virtualisation des serveurs offre de nombreuses options de sécurité qui n’étaient pas disponibles pour les serveurs physiques. La propriété d’isolation des machines virtuelles constitue leur première ligne de défense puisqu’elles sont indépendantes les unes des autres et entièrement isolées de l’hôte.

Dans la plupart des autres domaines de la sécurité des technologies de l’information, la sécurisation d’un environnement de virtualisation doit s’appliquer à tous ses composants. Ainsi, la sécurisation de vSphere implique au minimum la sécurisation des composants suivants :

-

les hôtes ESXi

-

les machines virtuelles

-

l’environnement vSphere

-

le serveur vCenter

Dans ce chapitre, nous présenterons certaines stratégies de haute disponibilité et de sécurité pour les composants de vSphere. Nous verrons également quelques solutions de protection des données qui permettent de sauvegarder et restaurer ces composants dans l’éventualité d’un dysfonctionnement, d’un bris matériel ou d’un sinistre.

Bien que nous n’ayons pas insisté spécifiquement sur la sécurité dans le chapitre Planifier un projet...

La protection et la sécurisation des hôtes ESXi

Les hôtes ESXi sont des composants à part puisqu’ils comportent deux volets de sécurité : physique et logicielle. En effet, comme il s’agit de serveurs physiques, un certain nombre d’éléments qui relèvent davantage de la redondance que de la sécurité méritent d’être examinés ici.

1. Les solutions de redondance et de tolérance aux pannes

a. La technologie RAID

D’abord, le stockage des hôtes, qu’il soit local ou en réseau, doit tirer parti des technologies RAID que nous avons évoquées dans le chapitre Présentation des concepts de virtualisation de cet ouvrage. Les serveurs doivent disposer de contrôleurs leur permettant d’agréger des disques afin de créer des solutions de tolérance aux pannes. Par exemple, le logiciel ESXi peut être installé sur deux disques en RAID 1 (miroir).

Le stockage dédié aux machines virtuelles devrait, au minimum, être configuré en RAID 5 ou en RAID 6 de manière à pouvoir perdre respectivement un ou deux disques. Les unités NAS et SAN disposent de fonctionnalités intégrées permettant à la fois de mettre à profit la technologie RAID et, au besoin, de désigner des disques de rechange dans une grappe. Cette option permet d’activer automatiquement ces disques lorsqu’un autre tombe en panne.

b. Le multipathing

Un contrôleur SAN peut aussi tirer profit du multipathing (« multiaccès ») qui offre une solution de tolérance aux pannes en créant plusieurs « chemins » (paths) de l’hôte à la baie de stockage.

Dans les technologies de stockage, le multipathing fait référence à l’utilisation de plusieurs chemins physiques entre un serveur et ses périphériques de stockage (tels que des disques ou des baies de stockage). Cette technique permet de fournir une redondance, un équilibrage de charge et d’améliorer la disponibilité.

c. L’association de cartes réseau

Dans une perspective similaire, un hôte devrait idéalement être équipé de deux cartes réseau....

Les solutions de haute disponibilité

Nous avons déjà évoqué la notion de haute disponibilité (HA) dans le chapitre Comprendre les machines virtuelles en soulignant la criticité des hôtes de virtualisation puisqu’ils hébergent plusieurs machines virtuelles. Certains mécanismes doivent garantir que la défaillance d’un hôte n’affecte pas l’ensemble des machines virtuelles d’un environnement de virtualisation.

À titre de rappel, la haute disponibilité fait référence à la capacité d’une infrastructure informatique ou d’un système à fonctionner de manière ininterrompue. Les mécanismes de haute disponibilité garantissent que les services ou les ressources visées restent accessibles aux utilisateurs ou aux applications en tout temps. La haute disponibilité utilise des mécanismes de redondance et de basculement pour remettre rapidement en service un système après une panne ou un dysfonctionnement.

Contrairement aux infrastructures physiques, les plateformes de virtualisation offrent des options moins coûteuses et plus flexibles pour protéger un centre de données entier contre une interruption due à un sinistre ou la défaillance d’un hôte.

Comme le stockage des hôtes est partagé, la fonctionnalité de haute disponibilité de vSphere a accès aux fichiers des machines virtuelles et peut redémarrer toutes les VM sur d’autres hôtes du cluster. Des algorithmes qui mesurent les performances...

La protection et la sécurisation des machines virtuelles

Les fonctionnalités vSphere HA et Proactive HA sont des solutions de haute disponibilité qui sont configurées au niveau du cluster pour remédier à la défaillance d’un hôte. Bien que ces options améliorent la disponibilité des machines virtuelles, il n’en demeure pas moins qu’en cas de défaillance grave, elles doivent être redémarrées sur un autre hôte, ce qui cause une coupure de service.

1. La tolérance aux pannes et la réplication

Afin de disposer d’un niveau de disponibilité en continu pour les machines virtuelles, vSphere permet d’activer une fonctionnalité de tolérance aux pannes (Fault Tolerance, FT) qui permet de répliquer une VM en temps réel d’un hôte à un autre. Si l’hôte principal tombe en panne, l’hôte secondaire prend le relais de manière transparente, si bien que les machines virtuelles ayant une configuration FT continuent de fonctionner sans interruption.

Lorsque FT est activée, une deuxième machine virtuelle est instanciée sur un hôte différent de l’hôte principal. Les VM principales et secondaires sont synchronisées en temps réel à l’aide d’une technologie appelée vLockstep. Avec celle-ci, chaque action exécutée sur la machine virtuelle principale est mise en miroir sur la machine virtuelle secondaire.

Selon le même principe que les hôtes en HA, les deux machines virtuelles surveillent les signaux de pulsation (heartbeat) de l’autre et, en cas de défaillance de l’hôte principal, le secondaire prend immédiatement le relais en tant que principal. Ensuite, un nouvel hôte secondaire est désigné et la machine virtuelle se trouve à nouveau protégée.

La mise en œuvre de la fonctionnalité FT nécessite une planification des ressources des hôtes en conséquence puisqu’une machine virtuelle tolérante aux pannes consomme le double des ressources. Des ressources réseau supplémentaires sont également nécessaires pour transmettre les modifications de la machine virtuelle en mode synchrone. En raison...

La sécurisation du serveur vCenter

Un certain nombre d’options de sécurité sont disponibles pour la protection d’une appliance vCenter. Il est possible notamment de configurer des règles de pare-feu et de faire la sauvegarde de la configuration de l’appliance. Une autre option qui relève de la haute disponibilité permet de déployer un autre nœud vCenter prêts à prendre le relais dans l’éventualité d’une panne du serveur principal.

Comme le vCenter est le composant le plus critique de l’environnement de virtualisation, il est important de porter une attention particulière à sa sécurisation.

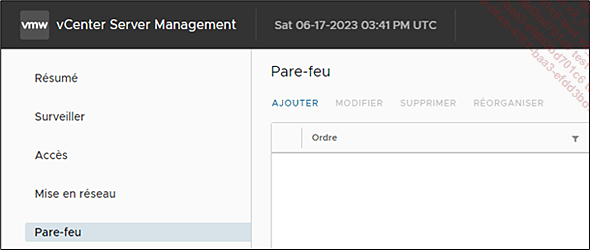

1. La configuration du pare-feu

Connectez-vous à l’interface web vCenter Server Management (même adresse que vSphere, mais en spécifiant le port 5480).

Dans le menu de gauche, appuyez sur Pare-feu.

Pour créer une nouvelle règle, cliquez sur AJOUTER.

Vous pouvez alors choisir sur quelle interface réseau vous souhaitez appliquer la règle et interdire ou autoriser une adresse IP spécifique.

-

Accepter : cette option autorise les paquets avec l’adresse qui correspond à celle qui est indiquée sous Adresse IP.

-

Ignorer : cette option rejette le paquet avec l’adresse qui correspond à celle qui est indiquée sous Adresse...

La protection et la sécurisation dans vSphere

Il existe plusieurs solutions pour protéger et sécuriser un environnement vSphere qui doivent être planifiées et mises en œuvre lors du déploiement de la solution.

Un bon point de départ en sécurité informatique consiste à partir du modèle AAA (AAA model) :

-

Authentication (Authentification)

-

Authorization (Autorisation)

-

Accounting (Journalisation)

Ce modèle décrit la manière dont les utilisateurs doivent être authentifiés (correctement identifiés comme étant la personne qu’ils prétendent être), autorisés (disposer des bons privilèges pour effectuer certaines tâches) et journalisés (toutes leurs actions devraient être enregistrées dans des journaux pour consultation future).

L’utilisation du modèle AAA permet de s’assurer que les points les plus importants de la sécurité d’un environnement de virtualisation sont mis en œuvre. Dans cette section du chapitre, nous proposons de nous inspirer de ce modèle pour présenter les principales fonctionnalités de sécurité offertes pour l’ensemble d’un environnement vSphere.

Pour effectuer des configurations qui touchent la sécurité, il faut se connecter à vSphere Client avec le compte SSO (administrator@vsphere.local) qui dispose des droits appropriés pour faire ces opérations.

1. L’authentification et la gestion des identités

Comme nous l’avons déjà vu pour les hôtes ESXi, il est possible d’intégrer un service d’annuaire Active Directory (AD) sous Windows Server comme fournisseur d’identité (Identity Provider, IDP) pour prendre en charge l’authentification.

D’autres fournisseurs d’identité (serveurs Open LDAP) ou des solutions SAML externes peuvent être utilisés, mais un seul d’entre eux doit être sélectionné comme IDP par défaut.

LDAP (Lightweight Directory Access Protocol) est un protocole permettant d’accéder et de gérer les données d’un service d’annuaire. Ce protocole est couramment utilisé pour la gestion des identités et l’authentification centralisée...

Conclusion

Dans ce chapitre, nous avons passé en revue les différentes options de sécurisation, de haute disponibilité et de protection d’un environnement VMware. Nous avons exploré les différentes fonctionnalités qui s’appliquent aux hôtes ESXi, aux machines virtuelles et à l’environnement vSphere en général.

Ce parcours n’est pas exhaustif, nous aurions pu également présenter les outils de surveillance, d’alertage et de gestion du cycle de vie des machines virtuelles, mais notre bac à sable ne permettait pas de découvrir en détail ces fonctionnalités et de les voir à l’œuvre. Maintenant que vous êtes plus familiers avec l’environnement vSphere, vous pourrez facilement les découvrir par vous-mêmes et en faire l’essai.

Le chapitre La virtualisation et le cloud computing propose de conclure cet ouvrage en examinant la place occupée par la virtualisation dans le cloud computing. Nous verrons également quelques solutions d’automatisation et des outils DevOps qui peuvent être utilisés dans un environnement vSphere.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations