Peering et accès privés aux services Azure PaaS

Introduction

Concentrons-nous à présent sur ces réseaux virtuels. Ils constituent, à n’en pas douter, la base de votre déploiement réseau dans le cloud et impliqueront inévitablement des considérations d’interconnexion et d’intégration de services Azure. Ce chapitre exposera donc en premier lieu les différentes possibilités offertes par Microsoft pour interconnecter vos réseaux virtuels entre eux. Ensuite, nous aborderons l’intégration de vos services Azure et l’accès privé à ces derniers depuis vos réseaux virtuels.

Principe et description des peering Azure

1. Interconnexion des réseaux virtuels Azure

Par défaut, les réseaux virtuels ne sont pas en mesure de communiquer entre eux. Toutefois, il s’agit d’un cas d’usage courant et il est souvent nécessaire pour certaines de vos ressources de communiquer avec des ressources déployées dans d’autres réseaux virtuels. Dans ce cas, il est indispensable d’interconnecter vos réseaux virtuels pour que ces derniers puissent communiquer.

Pour ce faire, plusieurs méthodes sont disponibles dans Microsoft Azure.

a. Passerelles VPN/ExpressRoute

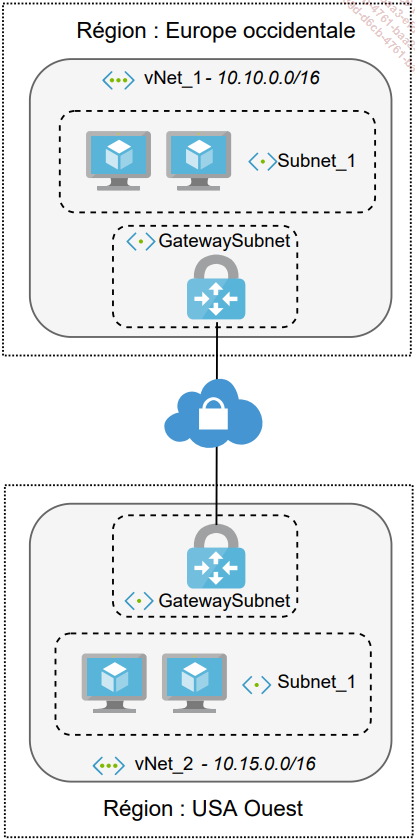

Une première méthode consiste à interconnecter vos réseaux virtuels en déployant des passerelles de type VPN ou ExpressRoute dans chacun d’entre eux. Dès lors, les passerelles peuvent être configurées pour s’interconnecter les unes aux autres de manière sécurisée et offrir une connectivité inter-réseaux virtuels. Une passerelle VPN permet de créer un tunnel IPsec, équivalent à un tunnel site à site, entre deux de vos réseaux virtuels. Cette architecture requiert cependant que chaque réseau virtuel possède sa propre passerelle VPN/ExpressRoute, ce qui n’est pas anodin en termes de coûts et de gestion quotidienne. Il est à noter également qu’une seule passerelle de chaque type peut être déployée par réseau virtuel.

Le schéma ci-dessous illustre l’exemple de deux réseaux virtuels situés dans des régions distinctes et interconnectés par des passerelles de type VPN :

Ce modèle possède naturellement certaines limitations spécifiques à l’utilisation des passerelles, telles que les débits associés aux SKU des passerelles utilisées. Au-delà même des considérations de passerelle, et quand bien même ces dernières seraient très performantes, le simple fait d’utiliser des VPN implique le passage de vos flux par Internet et dans ce cas international, probablement par différents peerings de fournisseurs d’accès internet. Cela aura sans doute un impact plutôt négatif sur le ressenti global de votre déploiement.

Cette...

Cas concret - Partie 2

Pour rappel, deux réseaux virtuels spoke et un réseau virtuel hub sont actuellement déployés dans l’environnement cloud de la Dream Company. En l’état, ces derniers ne peuvent pas communiquer ensemble et ne répondent donc pas aux attentes de la Dream Company concernant leur topologie Hub-and-Spoke. L’objectif est donc de rendre fonctionnelles ces interconnexions en s’appuyant sur une solution simple et native. Pour répondre à ces attentes, plusieurs relations de peering vont donc être configurées, en commençant par le peering Hub - Spoke A.

1. Mise en place du peering Hub - SpokeA

Pour rappel, un peering est bidirectionnel et nécessite donc deux liens de peering. Pour faciliter l’administration, Azure propose dès la création du premier lien la possibilité de configurer le second. C’est pourquoi deux catégories apparaissent :

-

Ce réseau virtuel : pour le lien de peering provenant de votre réseau.

-

Réseau virtuel distant : pour le lien de peering provenant du réseau distant.

Pour créer ces derniers, procédez comme suit :

Recherchez Réseaux virtuels.

Sélectionnez le réseau vNet_Hub.

Cliquez sur Peering puis Ajouter.

Complétez le Nom du lien de peering.

Il s’agit ici de nommer vos liens de peering. Pour cela, une nomenclature simple de type SOURCE_TO_DESTINATION est utilisée...

Intégration et sécurisation des services Azure PaaS

Le cloud Microsoft Azure propose à ses clients des centaines de services PaaS (Platform as a Service) différents, regroupés dans plus de vingt catégories. Qu’il s’agisse de stockage, réseau, sécurité, DevOps ou encore d’identité, tous sont régulièrement déployés dans les réseaux d’entreprises afin de répondre aux différents enjeux applicatifs, de connectivité ou de sécurité. Par défaut, ces services ne sont pas toujours déployés au sein d’un réseau virtuel. De même, à l’image des comptes de stockage, ils peuvent posséder des points de terminaison publics et être directement accessibles depuis Internet.

Intégrer certains de ces services Azure à vos réseaux virtuels accroît sensiblement la sécurité de votre déploiement. En effet, dès lors qu’un service est intégré à un réseau virtuel (comprenant également les réseaux appairés ou locaux), les accès peuvent être limités et restreints aux réseaux virtuels et sous-réseaux concernés. De plus, il est possible dans certaines approches de ne conserver qu’un adressage IP privé pour communiquer avec ces services et par conséquent de limiter la surface d’exposition de votre entreprise.

L’objectif de l’intégration des services Azure dans vos réseaux virtuels est donc de bénéficier de tous les avantages qu’ont à proposer les services Azure, tels que la disponibilité, la mise à l’échelle ou encore le monitoring, tout en assurant une isolation réseau.

Pour mettre en place cette intégration et mieux contrôler vos services de type PaaS, plusieurs approches s’offrent à vous :

-

Les étiquettes de service et pare-feu de service.

-

Le déploiement du service dans un réseau virtuel.

-

Les points de terminaison de service de réseau virtuel.

-

Les points de terminaison privés.

1. Étiquettes et pare-feu de service

La première approche s’appuie sur les étiquettes de service pour assurer...

Cas concret - Partie 3

Pour répondre à divers besoins applicatifs, la Dream Company ambitionne de déployer deux comptes de stockage dans son environnement Azure. Ces comptes de stockage devront tous deux être sécurisés et répondre à de multiples exigences d’accès sécurisé. Les critères d’accès énoncés par la société pour le premier compte de stockage sont les suivants :

-

Les sous-réseaux Subnet_1A et Subnet_2A doivent accéder de manière directe au compte de stockage nommé stockagespokea.

-

Aucun autre accès depuis des réseaux virtuels ou externes ne doit être autorisé.

-

Aucune exfiltration de données ne doit être possible.

-

La solution est temporaire et doit limiter les coûts.

Les prérequis pour le second compte de stockage sont les suivants :

-

Les sous-réseaux Subnet_1A et Subnet_2A doivent tous deux accéder de manière directe et sécurisée au compte de stockage nommé stockagespokeaprivate.

-

Le compte de stockage sera à terme accessible depuis les réseaux locaux et doit posséder une adresse IP privée.

Ainsi, les deux approches (à savoir les points de terminaison de service de réseau virtuel et les liaisons privées) seront ici détaillées.

Le premier compte de stockage peut être consommé au travers d’un simple point de terminaison de service. Cette approche permet un accès direct, limité aux réseaux virtuels et sans coûts directs. Pour sécuriser le déploiement face aux risques d’exfiltration, une stratégie sera également déployée, toujours sans coût. Finalement, c’est une approche de type liaison privée qui sera utilisée pour le second compte de stockage. Cela s’explique par un besoin de connectivité plus important (réseaux locaux) et privé (adresse IP privée dans le réseau virtuel).

L’objectif est ici de pouvoir étudier les deux approches de manière concrète au travers de l’ouvrage. Si le choix s’offre à vous, privilégiez le déploiement de la solution qui correspond le plus à vos attentes...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations