Services de domaine Active Directory

Introduction aux services AD DS

Les services Active Directory représentent la solution d’annuaire professionnelle de Microsoft visant à centraliser l’administration des ressources et la gestion des identités et des accès. Tout serveur de l’infrastructure sur lequel est installé le rôle Services de domaine AD DS est appelé contrôleur de domaine, ou DC (l’appellation est issue de l’anglais Domain Controller).

Les services de domaine Active Directory (AD DS : Active Directory Domain Services en anglais) sont basés sur une architecture d’annuaire LDAP (Lightweight Directory Access Protocol). Cet annuaire permet notamment d’enregistrer l’ensemble des informations concernant les utilisateurs, les groupes, les ordinateurs, les imprimantes, les contacts, les dossiers partagés ou d’autres types d’objets. Chaque type d’objet possède un ensemble d’attributs et de propriétés définis dans un schéma propre au fonctionnement d’Active Directory. Ce schéma permet de définir les différentes classes d’objets et d’attributs que peut contenir la base de données de l’annuaire.

Pour interroger un service d’annuaire Active Directory, les applications utilisent le protocole LDAP basé sur la suite de protocoles TCP/IP. Le protocole LDAP permet donc d’interroger la base de données Active Directory via le port TCP 389 (quand il s’agit d’un simple contrôleur de domaine), et le port TCP 3268 (lorsqu’il s’agit d’un contrôleur de domaine faisant office de catalogue global). Dans les environnements où la sécurité doit être accrue, les protocoles de communication d’un annuaire Active Directory peuvent être renforcés à l’aide de LDAPS (LDAP over SSL). Lors de l’activation du protocole de communication sécurisé de LDAP, les échanges s’opèrent alors via le port de communication TCP 636 pour un contrôleur de domaine standard, et le port TCP 3269 pour un contrôleur de domaine faisait office de catalogue global.

1. Comptes d’utilisateurs

Les comptes d’utilisateurs sont représentés comme des objets de l’annuaire Active Directory munis d’un identifiant...

Administration d’Active Directory

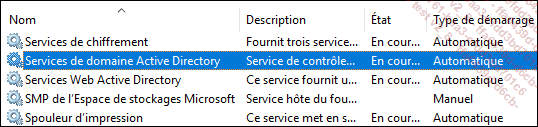

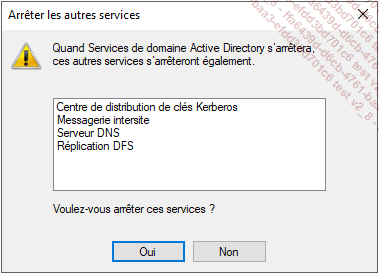

Lors de l’installation du rôle de serveur AD DS, un service Windows nommé Services de domaine Active Directory est créé avec un type de démarrage automatique. Il est ainsi plus facile d’effectuer une maintenance de la base de données Active Directory en arrêtant tout simplement le service Windows associé.

L’arrêt de ce service entraîne également l’arrêt des services suivants :

-

Centre de distribution de clés Kerberos

-

Messagerie intersite

-

Serveur DNS

-

Réplication DFS

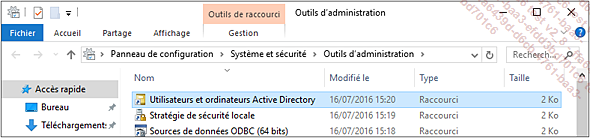

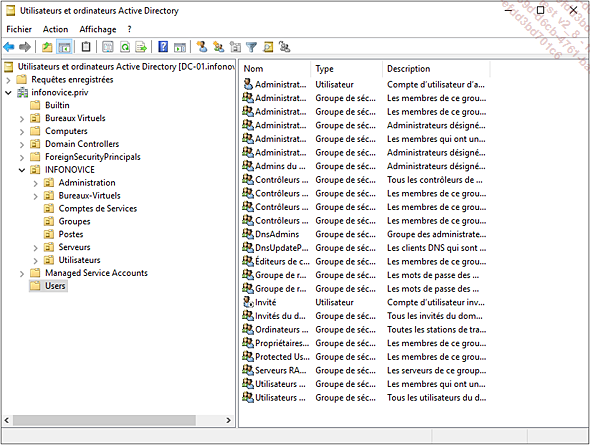

Le processus d’installation du rôle de serveur AD DS copie plusieurs composants logiciels enfichables destinés à l’administration des services de domaines AD DS, dont la console Utilisateurs et ordinateurs Active Directory, disponible dans les outils d’administration ou une nouvelle MMC. Il est également possible d’installer ces consoles sur un serveur ne disposant pas du composant Active Directory, voire même sur un poste client doté d’un système d’exploitation Microsoft comme Windows 7, 8, 8.1, 10 ou 11, en installant les outils d’administration RSAT (Remote Server Administration Tools). Pour faire appel à cette console, il est également possible de taper la commande dsa.msc dans une invite de commandes, dans la zone de recherche d’applications ou dans une fenêtre Exécuter.

Il est également possible de cliquer sur l’icône Utilisateurs et ordinateurs...

Partitions Active Directory

La base de données Active Directory est divisée en plusieurs partitions logiques :

-

Schéma : cette partition contient toutes les classes d’objets et attributs pouvant être créés au sein de l’annuaire Active Directory. Cette partition est unique dans la forêt et est répliquée sur l’ensemble des contrôleurs de domaine.

-

Configuration : cette partition contient toutes les informations au sujet des domaines, des sites, des planifications de réplications et la topologie de la forêt. Cette partition est unique dans la forêt et est répliquée sur l’ensemble des contrôleurs de domaine.

-

Domaine : cette partition contient tous les objets existants dans un domaine. Chaque domaine possède sa propre partition de domaine.

Le schéma est extensible. Il peut donc être modifié afin de lui rajouter de nouveau attributs ou classes d’objets (la modification du schéma nécessite l’utilisation d’un compte administrateur appartenant au groupe Administrateur du schéma). Pour visualiser le contenu du schéma, il faut utiliser le composant logiciel enfichable Schéma Active Directory. Cette console n’étant pas disponible par défaut, il est nécessaire d’enregistrer la dll correspondante en tapant la commande...

Gestion des identités et des accès

L’une des principales fonctions des services de domaine Active Directory est de gérer l’authentification et la gestion des droits d’accès au sein d’un domaine. Pour ce faire, un contrôleur de domaine (également appelé DC, comme Domain Controller en anglais) utilise la gestion des ACL (Access Control List) et également un protocole d’authentification tel que NTLM (NT LAN Manager en anglais) ou Kerberos (protocole d’authentification par défaut de Windows). L’authentification d’un utilisateur consiste à vérifier si la combinaison du nom d’utilisateur et du mot de passe fourni, lors d’une tentative de connexion au domaine, est correcte.

Pour accroître la sécurité au sein du réseau, Microsoft utilise par défaut le protocole d’authentification Kerberos (version 5). Ce protocole d’authentification des utilisateurs fonctionne à l’aide d’un système de tickets (également appelés jetons d’accès) et d’un processus d’échange de clés secrètes protégées à l’aide d’un cryptage symétrique. Grâce à ce procédé, un utilisateur qui accède à un réseau Microsoft peut, lors de son authentification, demander un ticket...

Gestion des unités d’organisation

Afin d’organiser une infrastructure Active Directory, l’ensemble des objets d’un domaine est stocké dans un conteneur appelé unité d’organisation (OU pour Organizational Unit). Une unité d’organisation permet, à l’instar d’une arborescence de dossiers, d’organiser l’ensemble des objets :

Les unités d’organisation peuvent être gérées au travers des éléments suivants :

-

Le composant logiciel enfichable Utilisateurs et ordinateurs Active Directory.

-

La console Centre d’administration Active Directory.

-

Les lignes de commandes (avec le module Active Directory pour Windows PowerShell ou les traditionnelles lignes de commandes DOS).

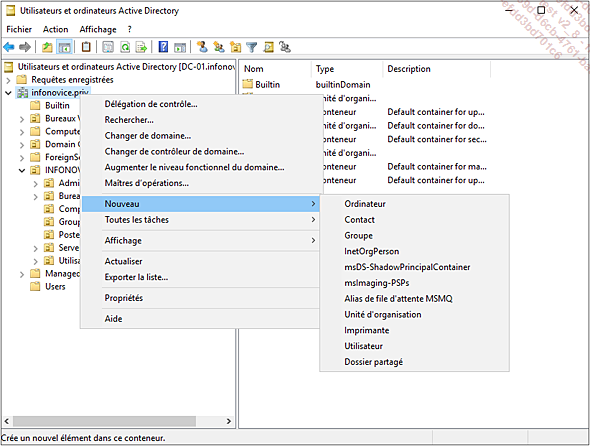

1. Ajouter une OU via l’interface graphique

Pour ajouter une nouvelle unité d’organisation via la console graphique Utilisateurs et ordinateurs Active Directory, il suffit de suivre la procédure suivante :

Ouvrez la console Utilisateurs et ordinateurs Active Directory via les outils d’administration ou en tapant la commande suivante dans une invite de commandes : dsa.msc

Sélectionnez le domaine ou une unité d’organisation existante, faites un clic droit et cliquez sur Nouveau, puis Unité d’organisation :

Tapez le nom que vous souhaitez donner à l’unité...

Stratégies de groupe (GPO)

Les stratégies de groupe, qui sont également appelées GPO (Group Policy Object), sont des objets de l’annuaire Active Directory qui permettent d’appliquer des paramètres personnalisés aux objets d’une unité d’organisation. Il est ainsi possible de gérer des objets utilisateurs ou ordinateurs afin de définir par exemple, des stratégies de mot de passe utilisateur ou des stratégies de sécurité locale d’un ordinateur. Il existe une multitude de paramètres qui peuvent être configurés afin d’être appliqués à l’ensemble des objets utilisateurs ou ordinateurs d’une unité d’organisation.

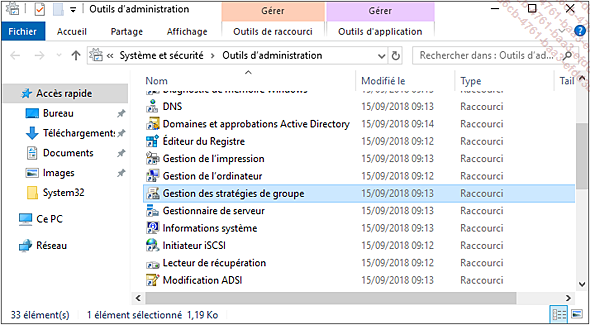

1. Création d’un GPO

La gestion des stratégies de groupe s’effectue via la console d’administration Gestion des stratégies de groupe (ou GPMC : Group Policy Management Console pour la version anglophone). Cette console est disponible dans les outils d’administration via le composant logiciel enfichable GPMC.msc :

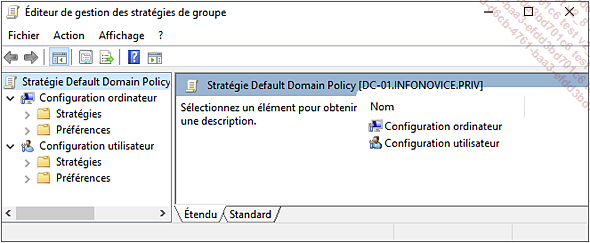

Cette console permet de créer et de lier des objets de stratégies de groupe à une unité d’organisation. Tous les objets contenus dans l’OU seront impactés par l’ensemble des paramètres définis dans la GPO. Pour créer un objet de stratégie de groupe, on utilise la console Éditeur de gestion des stratégies de groupe :

Par défaut, lors de la création d’un nouveau domaine Active Directory, deux GPO sont créées :

-

Default Domain Policy : cette GPO est liée au domaine. Elle fixe tous les paramètres qui s’appliqueront à tous les utilisateurs et ordinateurs du domaine.

-

Default Domain Controllers Policy : cette GPO ne s’applique qu’aux contrôleurs de domaine.

Par défaut, les stratégies de groupe sont stockées sur chaque contrôleur de domaine à l’emplacement suivant (d’après les Best Practice Microsoft, il est recommandé de spécifier un emplacement différent de la partition système pour le stockage du répertoire SYSVOL) : %SYSTEMROOT%\SYSVOL\domain\Policies

Chaque GPO créée est visible dans un dossier de cet emplacement qui porte un nom d’identificateur...

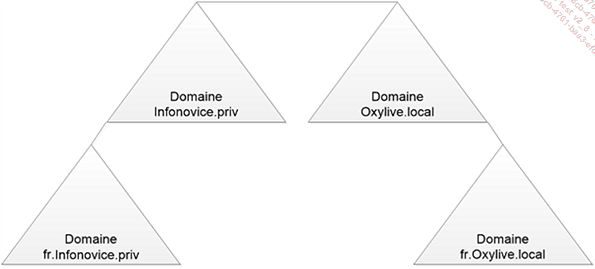

Forêts et domaines Active Directory

Une infrastructure Active Directory fonctionne selon une hiérarchie qui représente une entité de sécurité hébergeant utilisateurs et ordinateurs. Cette infrastructure forme ainsi une arborescence composée de domaines, d’arbres de domaine ou de forêts. Les différents domaines constituants une arborescence communiquent entre eux via des relations d’approbation.

1. Forêts

Une forêt est un regroupement de plusieurs domaines Active Directory et possède un seul schéma. Le premier domaine installé dans une forêt est appelé domaine racine de la forêt. Plusieurs arbres de domaines dont l’espace de noms n’est pas contigu représentent une forêt.

2. Domaines

Un domaine est une entité administrative de l’Active Directory au sein de laquelle certaines fonctionnalités et caractéristiques sont partagées. Cette entité de sécurité héberge utilisateurs et ordinateurs et représente un périmètre dans lequel des stratégies sont définies.

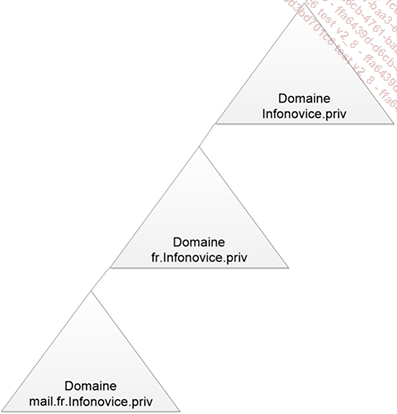

3. Arbres de domaines

Un arbre représente un ensemble de domaines partageant le même espace de noms. Plusieurs domaines situés sous un domaine unique et utilisant un espace de noms continu forment un arbre. Un domaine peut posséder un sous-domaine, constituant ainsi un arbre d’une infrastructure Active Directory (exemple : us.infonovice.priv, fr.infonovice.priv). Le domaine racine est le domaine au sommet de l’arbre. Si l’espace de noms n’est pas contigu, on parle alors de forêt.

4. Niveaux fonctionnels

Les niveaux fonctionnels déterminent les fonctionnalités actives au sein d’un domaine ou d’une forêt. Ils définissent également les systèmes d’exploitation qui peuvent héberger le rôle de serveur Active Directory dans le domaine ou la forêt.

a. Niveaux fonctionnels de forêt

Dans Windows Server 2022, il existe cinq niveaux fonctionnels de forêt :

-

Windows Server 2008

-

Windows Server 2008 R2

-

Windows Server 2012

-

Windows Server 2012 R2

-

Windows Server 2016

La sélection d’un niveau fonctionnel de forêt active des fonctionnalités dans l’ensemble...

Contrôleurs de domaine

Un contrôleur de domaine est un serveur qui exécute un système d’exploitation Windows Server sur lequel un administrateur a déployé les services de domaine Active Directory.

Il existe deux types de contrôleurs de domaine :

-

Les contrôleurs de domaine (en écriture).

-

Les contrôleurs de domaine en lecture seule (RODC : Read Only Domain Controller).

Chaque contrôleur de domaine possède une fonction particulière au sein du domaine. En plus d’apporter une sécurité supplémentaire à l’aide de la redondance du service Active Directory, un contrôleur de domaine peut héberger des fonctions indispensables au fonctionnement de l’annuaire. On retrouve notamment des contrôleurs de domaine hébergeant les fonctions suivantes :

-

Rôles de maîtres d’opérations (également connu sous le nom de rôles FSMO : Flexible Simple Master Operation)

-

Catalogue global

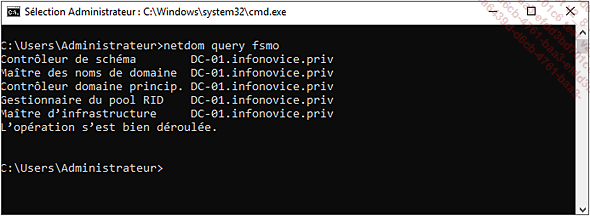

Rôles FSMO

Les rôles FSMO sont également appelés rôles de maître d’opérations. Il existe cinq rôles FSMO :

-

Contrôleur de schéma : ce rôle est unique dans la forêt.

-

Maître d’attribution de noms de domaine : ce rôle est unique dans la forêt.

-

Maître RID : ce rôle est unique dans chaque domaine.

-

Maître d’infrastructure : ce rôle est unique dans chaque domaine.

-

Émulateur PDC (PDC = Primary Domain Controller) : ce rôle est unique dans chaque domaine.

Le moyen le plus rapide d’identifier les contrôleurs de domaine hébergeant les maîtres d’opérations sur un domaine Active Directory est d’utiliser la commande DOS suivante : netdom query fsmo

Description des rôles FSMO

Contrôleur de schéma

Le contrôleur de schéma est chargé d’apporter des changements au schéma de la forêt. Tous les autres contrôleurs de domaine contiennent des réplicas en lecture seule du schéma. Pour modifier le schéma ou installer une application qui modifie le schéma, il est recommandé de le faire sur le contrôleur de schéma. Dans le cas contraire, les changements demandés doivent être envoyés au contrôleur de schéma pour qu’il les inscrive dans le schéma. Le contrôleur de schéma...

Catalogue global

Le catalogue global est une partition d’Active Directory qui contient des informations sur tous les objets de l’annuaire. Le catalogue global contient en réalité une réplique partielle des objets de l’annuaire afin que n’importe quel utilisateur puisse retrouver une information sur l’ensemble de la forêt. C’est une sorte d’index qui permet de localiser des objets dans l’annuaire. Un contrôleur de domaine qui héberge le catalogue global est appelé serveur de catalogue global.

Cette partition a un rôle important dans un domaine car, en plus d’aider à retrouver n’importe quel objet de la forêt, elle sert également dans les processus d’ouverture de session interdomaines, ou encore dans la vérification de l’appartenance d’un compte d’utilisateur à un groupe universel. Sans serveur de catalogue global, plusieurs applications comme la messagerie Microsoft Exchange ne pourraient pas fonctionner.

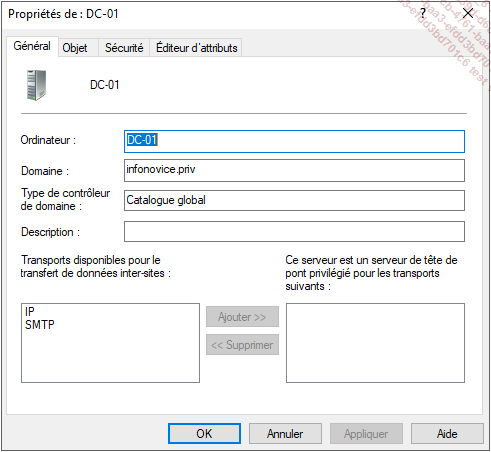

Par défaut, le premier contrôleur de domaine installé dans une forêt Active Directory est un serveur de catalogue global. Pour vérifier qu’un contrôleur de domaine est un catalogue global, il faut ouvrir la console d’administration Sites et services Active Directory, puis éditer les propriétés du serveur :

Dans la propriété...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations