Gestion des appareils

Introduction

Comme les utilisateurs, les appareils et applications doivent être gérés. Cette gestion doit être bien entendu sécurisée, mobile pour offrir plus de productivité aux utilisateurs de son entreprise, et industrielle afin d’offrir aux équipes informatiques de bons outils de travail pour l’administration ou encore le dépannage.

Le but est d’offrir un monde mobile et sécurisé, comme le dit si bien le PDG de Microsoft "Cloud First - Mobile first" ; bien entendu, qui dit cloud et monde mobile, dit forcément problématiques de sécurité à traiter. Azure Active Directory comme évoqué précédemment, fait partie de la suite EMS Enterprise Mobility + Security et de Microsoft Entra qui va permettre aux entreprises de gérer leurs utilisateurs, leurs appareils (stations de travail, téléphones mobiles) de manière centralisée et sécurisée tout en offrant de la mobilité.

Bien évidemment, pour avoir de la gestion globale au niveau des appareils, il faudra aussi aborder la partie Microsoft Intune. Dans cet ouvrage, nous allons couvrir uniquement la partie Azure Active Directory/Microsoft Entra.

Comme vous le savez sans doute, dans Active Directory, il est possible de joindre des machines Windows, ce qui veut dire que si la machine est jointe au domaine, celle-ci aura accès aux ressources du domaine et va bénéficier de toutes les politiques de sécurité liées à ce domaine Active Directory. Nous allons voir la même approche côté cloud avec Azure Active Directory.

1. Le Modern Management

Il faut savoir que dans Azure Active Directory, il est également possible d’inscrire et de joindre des appareils. Avec l’arrivée de Windows 10 et Windows 11, cette...

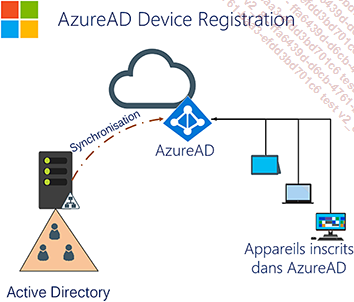

Inscription d’appareils - Azure AD Registration

L’inscription d’un appareil dans Azure Active Directory est ce qu’on appelle en anglais l’Azure Active Directory Device Registration. Elle permet de gérer le périphérique durant tout son cycle de vie. Afin de pouvoir enregistrer un appareil dans Azure Active Directory, il est nécessaire de fournir une identité d’utilisateur déjà présente dans l’annuaire Azure Active Directory.

Ce scénario permet aux entreprises de répondre aux problématiques du BYOD (Bring Your Own Device) et ainsi d’accepter les périphériques personnels des utilisateurs, Windows 10, 11 par exemple, ou un téléphone mobile iOs ou Android. Ils accèdent ainsi aux applications de l’entreprise de manière sécurisée, car grâce à cette inscription dans Azure Active Directory, l’entreprise peut contrôler le niveau de sécurité de ces appareils.

Il est important de rappeler qu’il n’est pas nécessaire d’avoir un compte professionnel pour se connecter sur un appareil enregistré dans Azure Active Directory.

Systèmes d’exploitation pris en charge par les inscriptions des appareils dans Azure AD :

-

Windows 10 et +

-

iOS

-

Android

-

Mac OS

-

Ubuntu 20.4

-

Ubuntu 22.04

1. Comment inscrire un poste Windows 10 dans Azure Active Directory ?

Afin d’inscrire sa station Windows 10 dans Azure Active Directory, il faut tout d’abord vérifier les paramètres d’appareils dans Azure Active Directory et s’assurer que tous les utilisateurs peuvent inscrire leur appareil. Ces paramètres ont été abordés précédemment dans la section Paramètres dans Azure Active Directory de ce chapitre.

Dans la capture ci-dessous, tous...

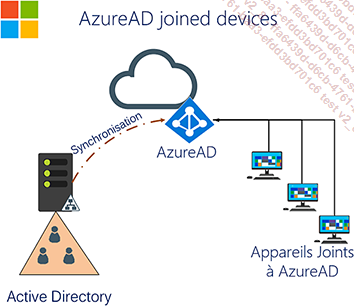

Jonction d’appareils - Azure AD Join

Joindre un appareil dans Azure Active Directory est ce qu’on appelle en anglais l’Azure Active Directory Azure AD Joined Devices. Il s’agit d’une suite logique à l’inscription d’appareils ; elle en offre tous les avantages et permet en outre d’ajouter des comptes utilisateurs Azure Active Directory au sein des utilisateurs locaux de la machine, afin qu’ils puissent ouvrir une session Windows sans utiliser leur compte personnel par exemple.

Les avantages supplémentaires offerts par la jonction d’appareils dans Azure Active Directory (Azure AD Join) sont les suivants :

-

Administration : permet d’administrer des postes depuis le cloud.

-

SSO : permet aux utilisateurs qui sont connectés au réseau de l’entreprise de bénéficier du SSO lorsqu’ils accèdent aux applications cloud de l’entreprise.

-

Sécurité : permet de restreindre l’utilisation des machines (désactivation par exemple) qui ne répondent pas aux règles de conformité de l’entreprise.

-

Entreprise : les utilisateurs pourront accéder avec leur compte Azure Active Directory aux magasins d’applications de l’entreprise.

-

Windows Hello : permet de définir des accès sécurisés aux ressources internes de travail de l’entreprise.

La jonction d’appareils dans Azure Active Directory est destinée aux entreprises qui souhaitent s’affranchir d’infrastructures on-premise telles qu’un Active Directory local et qui utilisent leurs services depuis le cloud, notamment la partie identité. Nous verrons ultérieurement que cette jonction d’appareils dans Azure Active Directory fonctionne en full cloud ou en mode hybride.

Systèmes d’exploitation supportant l’Azure Active Directory Joined :

-

Windows 11

-

Windows 10

-

Les versions Famille ne supportant pas la jonction dans Azure Active Directory

Une fois leurs appareils joints dans Azure AD, les utilisateurs peuvent se connecter de plusieurs façons à leurs machines :

-

Mot de passe classique

-

Windows Hello for Business

-

FIDO 2 avec du PasswordLess (via des clés de sécurité, par exemple)

Pour quel scénario avons-nous besoin de l’Azure...

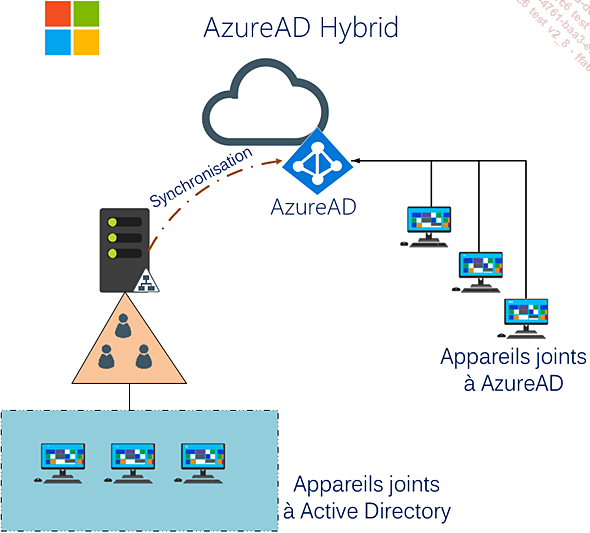

Appareils hybrides dans Azure Active Directory

Nous avons traité jusqu’à présent l’inscription (device registration) et la jonction d’appareils (Azure AD Join), dans le cloud. Comme évoqué précédemment, ces scénarios sont faits pour les entreprises qui souhaitent déplacer leur infrastructure vers le cloud, notamment la partie identité avec Azure Active Directory. En revanche, quelle solution proposer à une entreprise souhaitant conserver son système d’identité (Active Directory local) et profiter des services Azure Active Directory ?

Dans ce cas, Microsoft propose à ces entreprises la possibilité d’hybrider la jonction de leurs appareils, c’est-à-dire d’avoir la possibilité de joindre une machine Windows 10 ou 11 par exemple à un domaine Active Directory et à Azure Active Directory en même temps.

1. Concept

Le concept de cette hybridation est de permettre aux entreprises de fournir un accès aux ressources cloud et applications SaaS aux utilisateurs, ainsi qu’aux ressources internes de l’entreprise. Pour cela, il est nécessaire d’opter pour une stratégie d’hybridation d’identité et de jonction d’appareils avec Azure Active Directory.

Ce scénario pourrait se représenter de la manière suivante :

2. Fonctionnement

Afin de permettre un tel scénario, nous avons besoin d’AAD Connect. Ce composant permettra de synchroniser et d’étendre l’Active Directory local vers Azure Active Directory au niveau des appareils.

À ce stade, nous n’avons pas encore abordé AAD Connect, permettant la configuration de l’Azure AD Join hybride. Ces sujets sont destinés à des personnes expertes qui possèdent les connaissances...

Les jetons PRT

Les jetons PRT (Primary Refresh Token) permettent aux utilisateurs d’avoir du SSO sur les applications utilisées au niveau des appareils Windows, iOS ou Android qui sont dans Azure Active Directory.

Les token PRT sont émis en fonction de deux scénarios :

-

Appareil joint à Azure AD ou Azure AD hybrid joined

-

Appareil inscrit à Azure AD

Un jeton PRT contient les informations suivantes :

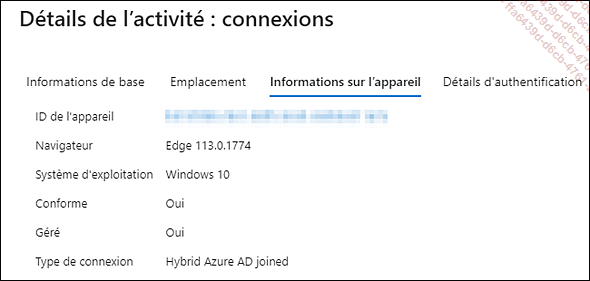

-

Device ID : le PRT est donné à un utilisateur via son appareil. L’ID de l’appareil permettra de savoir sur quel appareil ce token est délivré. Cette valeur Device ID est importante dans la vérification de l’état de l’appareil via les accès conditionnels qui demandent un poste hybride pour les accès.

On peut voir cela dans les logs Azure Active Directory :

-

Clé de session : clé symétrique chiffrée générée par Azure AD pour l’authentification, émise avec le PRT. Elle sert de preuve de possession lors de l’utilisation du PRT pour obtenir des jetons pour d’autres applications. La clé de session est déployée sur les appareils joints à Azure AD Windows 10 ou plus récents, ou hybrides joints à Azure AD dans les 30 premiers jours.

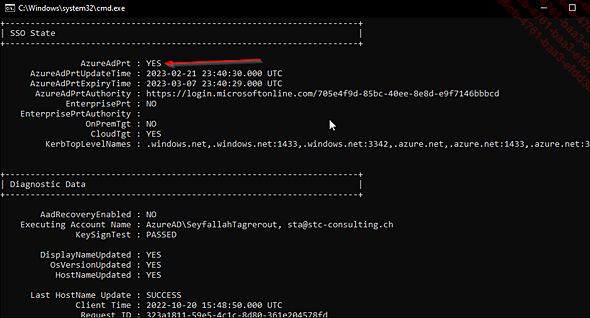

Il est possible de voir la présence du token PRT dans une machine Windows 10/11 par exemple avec la commande suivante :

Dsregcmd /status On peut voir ici le token PRT présent sur ma machine :

Il est également important de rappeler que dans le cadre d’une machine jointe à Azure AD via Azure AD joined ou Azure AD hybrid joined, le token PRT est émis lors de l’ouverture de session Windows, c’est-à-dire quand l’utilisateur se connecte avec son identifiant + mot de passe dans sa session Windows.

Ce token a une durée de validité...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations