Gestion des identités hybrides

Introduction

Jusqu’à présent, nous nous sommes majoritairement focalisés sur une infrastructure full cloud Azure Active Directory pour la gestion, entre autres, des comptes utilisateurs. Bien entendu, ce genre de configuration ne convient pas si l’entreprise dispose d’un annuaire Active Directory local et souhaite accéder à des applications ou services cloud tels qu’Office 365 (SharePoint Online, Exchange Online, OneDrive Online, Microsoft Teams, etc.) avec ses utilisateurs locaux.

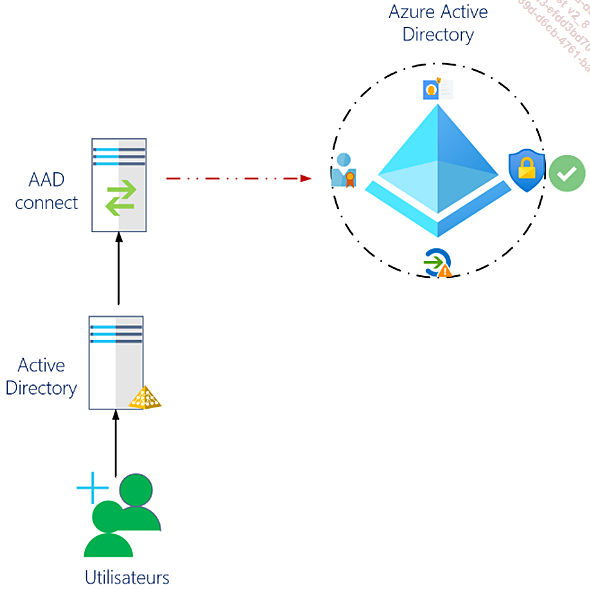

Dans ce cas, il faut étudier la mise en œuvre d’une solution hybride permettant à un utilisateur, dont l’identité est contenue dans l’annuaire Active Directory local, d’accéder aux ressources internes de l’entreprise et de disposer d’une identité dans le cloud (et plus précisément dans Azure Active Directory) pour consommer et s’authentifier auprès des services cloud et applications Microsoft 365.

Cette configuration revient à synchroniser les utilisateurs d’un Active Directory local avec l’annuaire Azure Active Directory dans le cloud. C’est ce qui revient à dire qu’avec Azure Active Directory, nous accédons à plusieurs applications avec une seule et unique identité.

Avec Azure Active Directory, notre façon de gérer l’identité change et devient hybride. La gestion des identités ne s’effectue plus seulement en local, mais également, pour les comptes synchronisés, dans le cloud. De nouvelles méthodes d’authentification à administrer apparaissent permettant d’accéder, à l’aide d’une seule identité, aux services cloud et applications SaaS. Nous verrons plus loin dans ce chapitre la gestion de ces authentifications ainsi...

Extension d’un Active Directory local vers Azure Active Directory

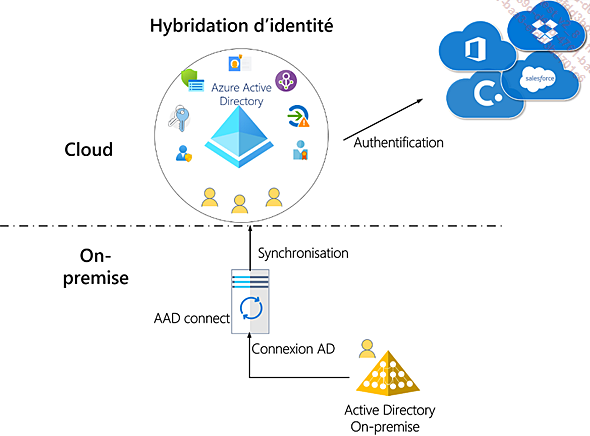

Comme expliqué à plusieurs reprises, l’extension d’un Active Directory local consiste à synchroniser des utilisateurs de l’Active Directory local vers Azure Active Directory. Voici une illustration qui montre ce concept d’hybridation d’identité :

Dans une infrastructure à identité hybride, nous possédons au moins les composants suivants :

-

Un annuaire Active Directory

-

Un serveur AAD Connect

-

Des utilisateurs/groupes d’utilisateurs - OU

-

Un annuaire Azure Active Directory

Volontairement, nous n’avons pas indiqué ici de ferme AD FS, car il s’agit de lister les éléments minimums afin de synchroniser des utilisateurs locaux vers Azure Active Directory. De plus, cette solution n’est plus recommandée par Microsoft. Il est recommandé plutôt d’opter pour les méthodes telles que le Password Hash Sync ou encore Pass-Through.

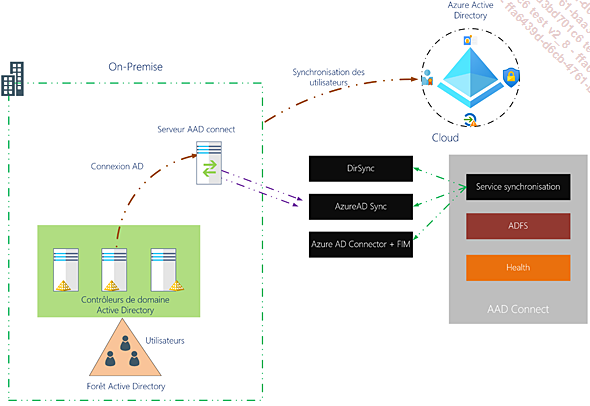

Sur l’illustration précédente, nous remarquons que le serveur Azure Active Directory Connect se connecte à la forêt Active Directory via l’un des contrôleurs de domaine et effectue une synchronisation avec Azure Active Directory en fonction des règles et filtrage d’OU imposés.

Avec cette configuration précise, certains utilisateurs posséderont à la fois un compte au sein de l’annuaire Active Directory local et dans l’annuaire Azure Active Directory, d’où le nom identité hybride.

1. Pourquoi étendre ses utilisateurs vers Azure Active Directory ?

Même si nous avons déjà répondu à cette question, il est très important de comprendre ce que cela représente, et dans quel but on choisit d’étendre un Active Directory vers Azure Active...

Azure Active Directory Connect

Cette section traite de tout ce qui est relatif à l’outil de synchronisation d’identité de Microsoft, à savoir AAD Connect.

1. Présentation d’AAD Connect

Azure Active Directory Connect (en abrégé AAD Connect) est un outil de Microsoft qui permet d’effectuer cette fameuse extension et synchronisation d’un annuaire Active Directory local vers Azure Active Directory.

Rappel important : la synchronisation des utilisateurs vers Azure Active Directory depuis un annuaire Active Directory local ne demande aucune licence ni paiement. Ce qui sera exigé en revanche sont les licences pour les utilisateurs synchronisés.

2. Architecture

AAD Connect regroupe trois composants qui lui permettent de synchroniser les utilisateurs vers Azure Active Directory.

-

Le composant Service de synchronisation : il est chargé de créer les utilisateurs et groupes dans Azure Active Directory. Il est composé de plusieurs parties : DirSync, Azure AD Sync et FIM + Azure AD Connector.

-

Le composant Fédération AD FS : il prend en charge la partie Fédération avec AD FS.

-

Le composant État de santé : Health est chargé de surveiller l’état de santé de votre serveur AAD Connect.

3. Topologies avec AAD Connect

AAD Connect prend en compte plusieurs topologies de synchronisation vers Azure Active Directory. Elles vont dépendre de l’architecture Active Directory locale.

-

Topologie avec une seule forêt : cette topologie est la plus fréquente, à savoir une forêt mono-domaine et un seul tenant Azure Active Directory. Cette topologie est celle utilisée pour les exemples de ce livre.

Il est bien évidemment possible de prendre en compte une forêt multidomaine.

-

Topologie multiforêt : plusieurs forêts Active Directory sont...

Avant d’installer AAD Connect

Il est nécessaire de respecter les prérequis ci-dessous.

1. Prérequis Azure Active Directory

Les prérequis à respecter sont les suivants :

-

Posséder un annuaire Azure Active Directory.

-

Vérifier le domaine public au niveau des domaines personnalisés dans Azure Active Directory.

-

Posséder un compte administrateur global de l’annuaire Azure Active Directory.

2. Prérequis AD DS

Concernant l’annuaire Active Directory local, il faut respecter les prérequis suivants :

-

Posséder un schéma Active Directory et une forêt de niveau fonctionnel 2003 minimum.

-

Activation de la corbeille Active Directory (très fortement conseillé par Microsoft).

-

L’utilisation d’un RODC n’est pas prise en charge, le contrôleur de domaine doit être en écriture afin qu’il puisse fonctionner avec AAD Connect.

3. Prérequis serveur AAD Connect

Au niveau du serveur AAD Connect, il faut respecter les prérequis suivants :

-

Mettre le serveur AAD Connect dans la zone Tier 0 au niveau de l’architecture 3 tier Active Directory.

-

Installation de .NET Framework 4.6.2 ou plus sur le serveur AAD Connect. Attention, les versions ultérieures ne supportent pas encore l’AAD Connect.

-

Pas de serveur Core. AAD Connect ne supporte que Windows Server avec l’interface graphique.

-

AAD Connect supporte d’être installé sur Windows Server 2019 (Windows Server 2022 ne supporte pas encore l’installation de l’AAD Connect).

-

AAD Connect peut être installé sur un contrôleur de domaine, mais ce n’est pas recommandé, mieux vaut privilégier un serveur à part.

-

Le serveur AAD Connect peut être joint au domaine. En cas de configuration personnalisée, il n’en a nul besoin. Pour des raisons d’administration...

Installation d’AAD Connect

Cette section traite l’installation d’AAD Connect et sa configuration avec tous les types de configurations possibles, pour mieux voir et comprendre son fonctionnement.

Pour commencer, téléchargez l’outil AAD Connect à partir de l’URL suivante : https://www.microsoft.com/en-us/download/details.aspx?id=47594

Au moment de l’écriture du livre, nous sommes à la version 2.1.20.0, sortie le 9 novembre 2022.

Afin de suivre les versions d’AAD Connect, vous pouvez aller sur l’URL de Microsoft suivante : https://docs.microsoft.com/en-us/azure/active-directory/connect/active-directory-aadconnect-version-history

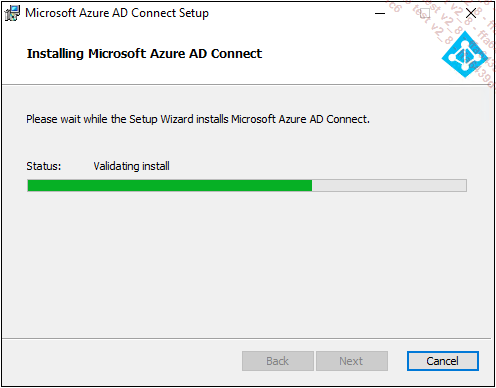

Une fois l’outil téléchargé, placez le fichier MSI AzureADConnect.MSI sur le serveur AAD01.

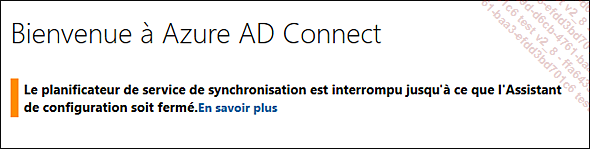

Lancez ensuite le fichier MSI comme ceci :

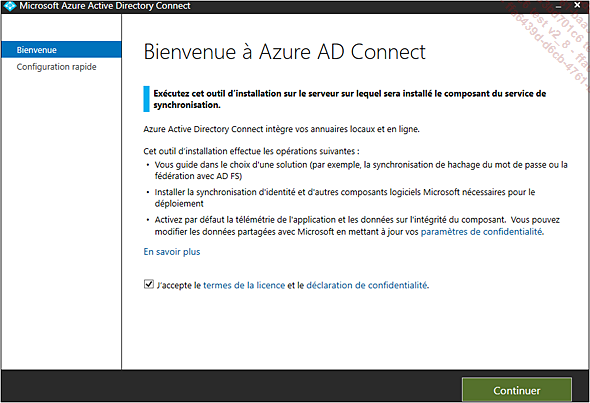

L’assistant d’AAD Connect s’ouvre comme ci-après. Cochez J’accepte… et cliquez sur Continuer.

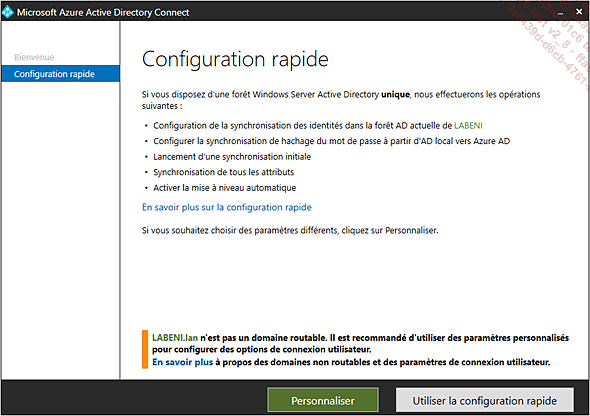

L’assistant permet ensuite deux possibilités de configuration, à savoir :

-

Personnaliser

-

Utiliser la configuration rapide

Nous allons ici commencer par l’installation personnalisée (custom installation).

1. Installation personnalisée

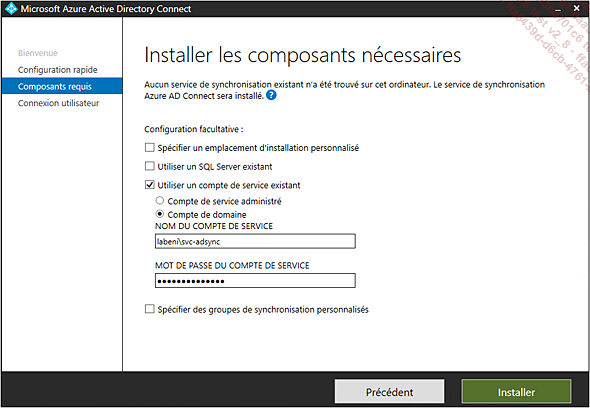

Sur l’écran précédent, cliquez sur Personnaliser, ce qui vous permettra de configurer les options suivantes (elles sont facultatives) :

-

Spécifier un emplacement d’installation, par défaut le chemin est : C:\Program Files\Microsoft Azure AD Sync.

-

Utiliser ou non un serveur SQL séparé pour stocker la base de données AAD Connect.

-

Utiliser un compte de service, ici nous allons utiliser LABENI\svc-adsync.

-

Spécifier des groupes de synchronisation personnalisés.

Une fois ces options choisies, cliquez sur Installer.

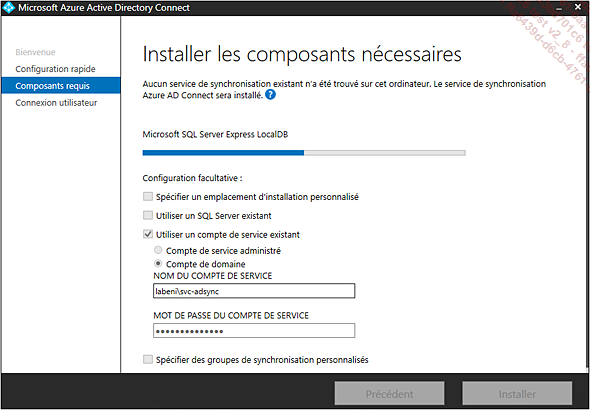

L’installation commence :

Choisissez le mode...

Active Directory Federation Services

Cette partie traite l’AD FS permettant de fédérer un domaine public et de créer un trust AD FS avec Office 365 et Azure Active Directory, dans le but de permettre aux utilisateurs une authentification via l’AD FS de l’entreprise.

Comme mentionné à plusieurs reprises, cette partie n’est plus vraiment en vogue ni recommandée par Microsoft. Nous avons décidé de garder cette partie pour la culture du lecteur, mais elle ne sera pas mise à jour dans cet ouvrage. La configuration reste strictement identique entre les deux versions du livre.

1. Installation d’AD FS

Avant de commencer l’installation d’AD FS, voici une présentation de l’architecture afin de comprendre les composants d’AD FS et leurs fonctions.

Une architecture AD FS en production comporte les éléments suivants :

-

Deux serveurs AD FS internes localisés sur le réseau interne de l’entreprise. Les utilisateurs connectés au réseau local souhaitant utiliser des services Office 365 passeront par ces serveurs (ces derniers sont en général situés derrière un équilibreur de charge et le nom DNS interne de la ferme AD FS pointe vers l’IP virtuelle de celui-ci).

-

Deux Web application Proxy situés dans la DMZ, car ils sont accessibles depuis l’extérieur. Ces serveurs sont en général hors domaine Active Directory pour plus de sécurité. Les utilisateurs externes souhaitant se connecter à des services Office 365 ou autres traverseront ces serveurs (qui sont eux aussi configurés généralement en équilibrage de charge avec un nom DNS externe référençant une IP publique).

-

Serveur SQL : afin de stocker la base de données de l’AD FS, à défaut...

AAD Connect et les options d’authentification

Dans cette partie, nous allons étudier la configuration de chaque type d’authentification qu’AAD Connect supporte.

Nous allons aborder :

-

la synchronisation de hachage de mot de passe

-

le Pass-through (authentification directe)

-

la fédération avec AD FS (précédemment installé et configuré)

1. Synchronisation de hachage de mot de passe

En plus d’être très simple à configurer, cette méthode d’authentification peut être un choix judicieux en tant que solution de secours à une authentification gérée principalement par une fédération AD FS. Elle permet en effet de continuer à accéder aux services cloud et application via la méthode du hachage de mot de passe jusqu’à ce que le service AD FS soit rétabli.

a. Configuration

Pour la configuration, il faut tout d’abord lancer l’application AAD Connect.

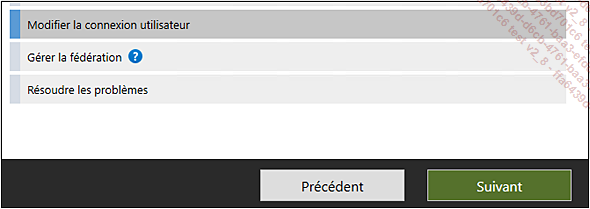

Cliquez sur Configurer puis, dans la fenêtre suivante, sur Modifier la connexion utilisateur :

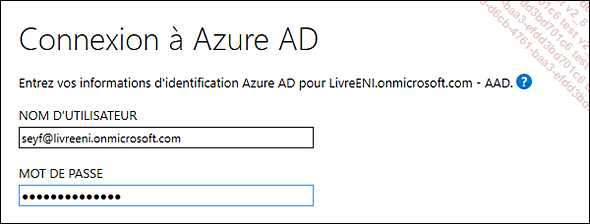

Connectez-vous avec votre compte d’administrateur global :

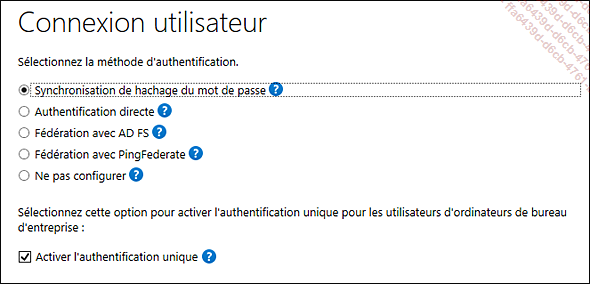

Choisissez ensuite la méthode d’authentification Synchronisation de hachage du mot de passe.

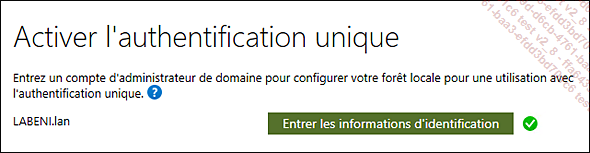

Lors de la phase précédente, nous avons coché la case Activer l’authentification directe permettant d’offrir du SSO aux utilisateurs présents dans le réseau de l’entreprise.

Pour l’activer, nous avons dû entrer les informations d’identification d’un compte administrateur du domaine :

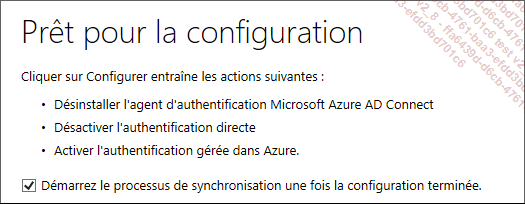

Cliquez ensuite sur Démarrez le processus de synchronisation une fois la configuration terminée.

La configuration se termine avec succès :

b. Validation

Nous venons d’activer la méthode d’authentification par synchronisation...

Gestion d’AAD Connect

Nous avons passé en revue les principaux types de méthode d’authentification gérés par un serveur AAD Connect, à savoir :

-

la synchronisation de hachage de mot de passe

-

le Pass-through

-

la fédération avec AD FS

Il y a aussi la possibilité d’utiliser Ping Federate, mais cette méthode n’est pas traitée dans ce livre.

Dans les prochaines sections, nous allons étudier un peu plus en détail la configuration d’AAD Connect et notamment les paramètres de synchronisation.

1. Personnalisation de la synchronisation

Il est possible de choisir plusieurs options de synchronisation, comme l’authentification, mais il y a aussi plusieurs choses à prendre en compte, afin de bien configurer la synchronisation vers Azure AD, comme :

-

les OU à filtrer ou non

-

les fonctionnalités optionnelles pouvant être ajoutées

-

les Azure APP que vous pouvez activer

-

la gestion des attributs dans Azure Active Directory

a. Filtrage des unités d’organisation

Sur un serveur AAD Connect en production, il est important de comprendre que la synchronisation se gère au niveau des OU et non des groupes.

Le seul scénario de synchronisation utilisant des groupes pourrait être rencontré lors de test ou de démonstration de faisabilité. C’est d’ailleurs ce qui est proposé lors de l’installation d’un serveur AAD Connect : un test de synchronisation de tous les membres d’un groupe vers Azure Active Directory. Une fois passé en production, il est nécessaire de filtrer directement au niveau des OU de l’Active Directory.

Afin de changer le filtrage par OU : lancez l’application AAD Connect depuis le serveur AAD01 et cliquez sur Configurer, puis sur Personnalisation des options...

AAD Connect Health

Azure AD Connect Health est un composant qui permet de surveiller et d’afficher le statut de la synchronisation du serveur AAD Connect.

Microsoft met à disposition trois produits afin de gérer et de surveiller l’environnement AAD Connect.

-

AAD Connect Health pour AD DS

-

AAD Connect Health pour AD FS

-

AAD Connect Health Sync

Avant d’entamer l’installation de l’un de ces agents, il est nécessaire d’autoriser les URL Microsoft suivantes au niveau du pare-feu/proxy :

-

*.blob.core.windows.net

-

*.aadconnecthealth.azure.com

-

*.queue.core.windows.net

-

*.servicebus.windows.net - Port: 5671

-

*.table.core.windows.net

-

*.adhybridhealth.azure.com/

-

https://management.azure.com

-

https://policykeyservice.dc.ad.msft.net/

-

https://login.windows.net

-

https://login.microsoftonline.com

-

https://secure.aadcdn.microsoftonline-p.com

-

https://www.office.com

1. AAD Connect Health pour AADS

Dans cette section, nous allons passer en revue l’installation et la gestion de l’agent Health pour AD DS (Active Directory Domain Services).

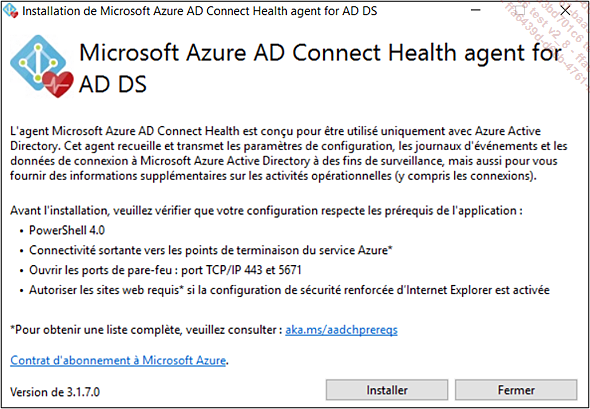

Pour cela, il suffit de télécharger l’agent Health via l’URL suivante : http://go.microsoft.com/fwlink/?LinkID=820540.

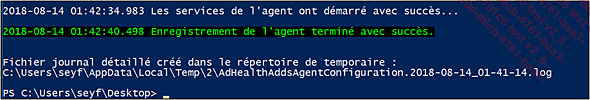

Une fois l’agent téléchargé, exécutez l’application au niveau de votre contrôleur de domaine, ici le serveur DC01, puis cliquez sur Installer.

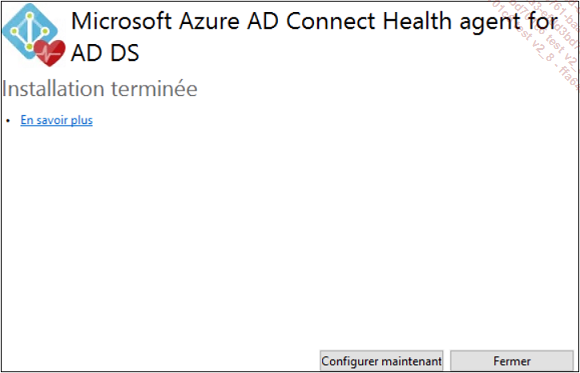

Une fois installé, cliquez sur Configurer maintenant :

Authentifiez-vous avec votre compte d’administrateur global :

Attendez un petit moment avant que l’installation se termine :

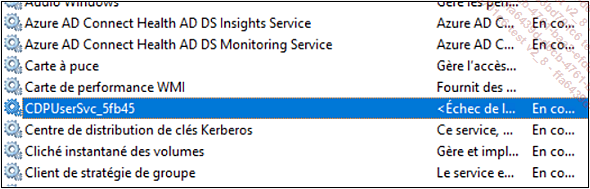

Une fois que l’agent est installé, nous pouvons remarquer l’apparition des deux services suivants :

-

AzureADConnectHealthAddsInsights

-

AzureADConnectHealthAddsMonitor

Il est possible ensuite de vérifier l’état de la synchronisation via la console Azure Active Directory....

Azure AD Connect Cloud Sync

1. Introduction

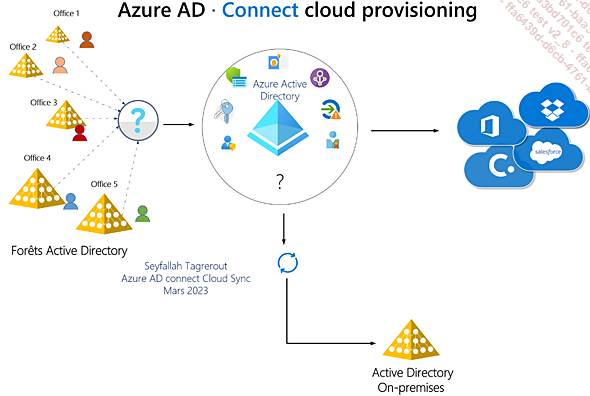

Azure AD Connect Cloud Sync est un outil qui permet comme l’AAD Connect Server de synchroniser des identités depuis un Active Directory local vers Azure Active Directory. Il est plus simple, plus léger, plus compact que son homologue. Cela dit, on va voir qu’il y a quelques différences entre lui et l’AAD Connect qui freinent le passage à 100% vers ce dernier.

Azure AD Connect Cloud Sync permet aujourd’hui (au moment de l’écriture du livre, mars 2023) de synchroniser les utilisateurs, les groupes et les contacts sur Azure Active Directory depuis un Active Directory local.

Il est important de savoir qu’Azure AD Connect Cloud Sync peut aussi s’installer et s’utiliser dans une infrastructure ayant en parallèle un serveur AAD Connect. Pourquoi ? Tout simplement car la fonction première d’Azure AD Connect Cloud Sync était de synchroniser les groupes, utilisateurs et contacts de plusieurs Active Directory vers un seul Azure Active Directory (dans le cadre d’une fusion, par exemple) et d’éviter de complexifier l’architecture Active Directory.

Ce cas d’usage est intéressant dans le cas où une entreprise qui dispose d’un tenant Azure Active Directory et d’un environnement Microsoft avec une hybridation classique rachète une société qui dispose de trois forêts Active Directory indépendantes et souhaite rassembler tous les utilisateurs de ces trois Active Directory différents sur son seul et unique tenant. La solution la plus simple et qui ne nécessite pas de modification de l’architecture Active Directory est Azure AD Connect Cloud Sync.

On peut illustrer la problématique avec le schéma suivant :

Comment synchroniser les utilisateurs dans les forêts AD (Office...

Résumé

Ce chapitre est l’un des plus importants du livre car il explique concrètement les problématiques auxquelles les entreprises doivent faire face pour mettre en place la gestion des identités hybrides.

Nous avons vu dans ce chapitre les principes de l’identité hybride, qui consistent à avoir une identité présente dans deux mondes différents, à savoir l’Azure Active Directory dans le cloud et l’Active Directory local. Ce qui permet aux utilisateurs, d’accéder aux ressources cloud et internes grâce à une seule et unique identité.

Après l’identité hybride vient l’autre problématique qui y est finalement liée, à savoir la gestion des appareils et stations de travail entre les deux mondes : le cloud et le réseau d’entreprise. Nous avons abordé le concept des appareils hybrides et surtout les moyens de les gérer avec Azure Active Directory.

Nous avons abordé également la nouvelle façon d’hybrider les identités avec Azure AD Connect Cloud Sync, qui permet de synchroniser des utilisateurs, groupes et contacts depuis plusieurs forêts Active Directory. Nous avons pu aborder son installation, sa configuration et aussi la migration depuis un AAD Connect traditionnel.

Une partie également très importante a été abordée : l’authentification des utilisateurs. Effectivement, une fois l’identité étendue vers Azure Active Directory, il faut choisir la méthode d’authentification des utilisateurs aux services cloud et applications. Bien entendu, ce choix se fait en fonction de plusieurs paramètres qui ont été évoqués afin de vous guider dans vos futurs projets Azure Active Directory.

Néanmoins, il est recommandé...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations