La sécurité dans l’entreprise - Le réseau

Prérequis

Pour ce chapitre, le lecteur est supposé connaître le principe de gestion des réseaux, du modèle OSI (Open System Interconnection), et les protocoles réseau les plus couramment utilisés.

Généralités sur la sécurité dans les réseaux

Les zones de risques et de confiance

Ces zones sont définies grâce à des mécanismes réseau basés sur le matériel (pare-feu) et des politiques et contrôles permettent de construire les briques de base de protection contre les menaces.

Une évaluation permet de déterminer quels mécanismes (authentification, chiffrement, autorisation) est nécessaire pour permettre à d’autres entités à l’intérieur de la zone concernée de s’interconnecter de façon sécurisée.

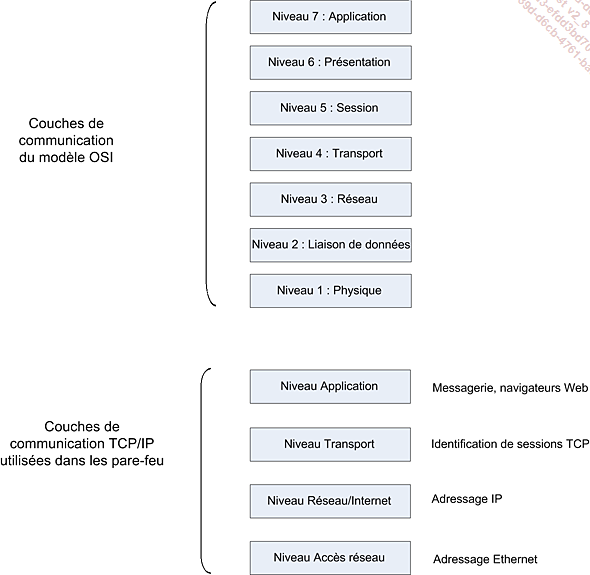

Le modèle OSI présentant les protocoles utilisés dans les réseaux

Ce modèle en sept couches sert de base à la compréhension de l’architecture des réseaux.

1. Introduction à la technologie des pare-feu

Rôle principal

Il consiste à protéger le réseau de l’entreprise des intrusions extérieures. Ces dispositifs filtrent les trames (contenant des données) des différentes couches du modèle TCP/IP afin de contrôler leur flux et de les bloquer en cas d’attaques, celles-ci pouvant prendre plusieurs formes.

Le filtrage réalisé par ce dispositif constitue le premier rempart de la protection du système d’information.

Il peut être composé de périphériques comportant des filtres intégrés dont la fonction principale est de limiter et de contrôler le flux de trafic entre les parties de réseau.

Ce matériel est installé le plus souvent en périphérie du réseau local de l’entreprise, ce qui lui permet de contrôler l’accès des ressources externes vers l’intérieur, mais également entre des entités éloignés de l’entreprise mais reliées par un réseau de type extranet.

Il en existe différents types selon leur typologie ou leur fonction. Ils peuvent opérer sur le niveau 3 (IP), niveau 4 (TCP, UDP) ou niveau 7 (FTP, HTTP…) du modèle OSI. Dans le cas de sa fonction de routeur, il analyse chaque paquet de données (adresses IP, numéros de port TCP ou UDP).

Les pare-feu de base opèrent sur un faible...

Les dispositifs récents au niveau réseau

1. Les pare-feu nouvelle génération NGFW (Next Generation Firewall)

Ils représentent une évolution par rapport aux dispositifs traditionnels.

Un pare-feu ancienne génération contrôlait le flux de trafic entre un réseau interne (tel qu’un réseau local d’entreprise) et un réseau externe ou public. Ses fonctionnalités principales étaient basées sur le contrôle des ports ou utilisaient le filtrage de paquets. Il déterminait si le trafic était autorisé ou non en fonction des caractéristiques des paquets, y compris des adresses IP de destination et source et les numéros de port TCP/UDP utilisés.

Cependant, ces matériels se retrouvent dépassés par l’utilisation accrue des nouvelles applications et des menaces de sécurité du réseau de plus en plus importantes, l’évolution des types de communications avec le Cloud, l’IoT...

Cette nouvelle génération désigne la combinaison de la technologie traditionnelle des pare-feu avec des fonctions supplémentaires de filtrage des périphériques réseau, telles que le contrôle des applications online, un système intégré de prévention des intrusions (IPS), des mécanismes de prévention des menaces et une protection anti-virale.

Ces dispositifs combinent les capacités des pare-feu traditionnels - filtrage de paquets, translation d’adresses (NAT), blocage d’URL et VPN - avec des fonctionnalités de gestion de la qualité de service (QoS) (généralement absentes précédemment), la prévention d’intrusion, l’inspection SSL et SSH, l’inspection de paquets en profondeur, la détection de logiciels malveillants. Leurs fonctionnalités spécifiques sont conçues pour protéger contre des attaques visant les couches 4 à 7 du modèle OSI.

Par contre, leur complexité amène deux incidences majeures : un traitement gourmand en temps de calcul (en fonction du débit), un besoin de mises à jour régulières afin de pouvoir contrer les dernières menaces.

Ces matériels vont prouver...

Les réseaux privés virtuels d’entreprise

1. Présentation

L’échange de données confidentielles entre les personnels nomades et l’entreprise ou entre différentes entités implique la mise en œuvre de liaisons sécurisées.

La solution optimale consiste à mettre en œuvre le VPN qui repose sur la création d’un chemin virtuel unique avec l’identification de l’émetteur et du récepteur. Il établit une connexion sécurisée vers un réseau à distance en utilisant la technique de tunnelling à travers Internet. Cette technique consiste en l’encapsulation, la transmission, la désencapsulation d’un paquet de données sous forme de message à l’intérieur d’un paquet IP.

Il existe actuellement deux protocoles pour le tunneling à travers Internet : Internet Protocol Security (IPSec), Layer 2 Tunneling Protocol (L2TP).

Cette fonctionnalité chiffre le trafic réseau sensible et requiert une authentification forte, fournissant un accès à distance sécurisé. Elle permet de garantir la confidentialité des transferts de données pendant la durée de la connexion.

Ce dispositif est aussi conçu pour traiter des protocoles différents.

L’algorithme de chiffrement employé doit être de type fort et reconnu. Le système d’authentification doit être une identification à deux facteurs. Une autre solution serait de combiner les cartes à puce avec un numéro d’identification personnel (PIN : Personal Identification Number).

Les réseaux virtuels d’entreprise sont utilisés pour fournir des liens réseau sécurisés à travers des réseaux qui n’ont pas de relation d’approbation, par exemple via Internet ou pour créer des réseaux sécurisés entre entreprises.

L’échange de données entre sites distants de la même entreprise peut aussi être...

La sécurité des composants réseaux

Les composants utilisés dans l’infrastructure des réseaux représentent les éléments essentiels de la connectivité entre les systèmes.

Les switches ou commutateurs opèrent en couche accès réseau du modèle TCP/IP. Ces matériels sont considérés comme des ponts (bridges) multiports. Ils sont en général les composants principaux des VLAN (Virtual LAN).

Les systèmes connectés sur des ports différents ne peuvent pas obligatoirement s’écouter. Cette particularité inhérente aux switches en fait des éléments capables d’être implémentés dans des environnements de pare-feu ou de DMZ. Toutefois, il est important de noter que ces composants ne doivent pas être utilisés ou intervenir dans le cadre d’isolation de trafic ou de pare-feu à l’extérieur d’un environnement de protection. En effet, les attaques de DoS (Denial of Service) ou Déni de service peuvent causer grâce aux commutateurs une inondation des réseaux connectés avec des paquets inutiles. L’implémentation de switches, dont la fonction de base est d’isoler des sous-réseaux, peut aussi affecter la façon dont les systèmes de détection ou de protection d’intrusion...

Les systèmes de détection et de prévention d’intrusion

La détection d’intrusion ou Intrusion Detection System (IDS)

Ces outils viennent compléter les fonctions du pare-feu. Au travers d’une surveillance de l’identité des requêtes en transfert sur le réseau, ils sont à même de repérer les requêtes malintentionnées, de localiser les intrus dans le flot du trafic courant transitant par les ports de communication laissés ouverts par le pare-feu.

Les systèmes de détection sont conçus pour repérer les accès non autorisés ou des intrusions dans les réseaux. Les pare-feu qui opèrent avec les systèmes de détection d’intrusion sont capables de détecter automatiquement les menaces venant de l’extérieur, plus rapidement qu’une vérification par un opérateur.

Les outils de détection d’intrusion (IDS) ou scanners d’intrusion

Ces outils, pouvant être associés à d’autres outils de détection des vulnérabilités, permettent de scanner chaque serveur en le testant à partir d’un catalogue d’évènements. L’un des plus connus s’appelle Nessus. C’est une solution gratuite pour la recherche de vulnérabilités dans les réseaux : https://fr.tenable.com/products/nessus

Par précaution, les administrateurs du réseau doivent être avertis que cet outil, s’il est configuré efficacement, peut générer des journaux d’évènements volumineux qui doivent être...

Les serveurs DNS (Domain Name Service)

Le service DNS d’une entreprise peut être jugé critique pour tout environnement qui utilise Internet. À cause de l’aspect sensible de ce service réseau, il est recommandé de mettre en place des mesures particulières de sécurité.

Tout d’abord, les serveurs DNS d’un réseau d’entreprise doivent être installés dans un environnement totalement différent de celui utilisé en externe. Cette disposition empêche les systèmes du réseau interne d’être identifiés par les postes utilisateur situés hors de l’organisation.

Le serveur DNS interne principal est généralement configuré pour résoudre les noms pour les systèmes de l’organisation de telle façon que ceux-ci puissent communiquer ensemble, de même pour tous les systèmes situés dans la DMZ et les autres accessibles via Internet.

Ensuite, il est aussi nécessaire de contrôler tous les types d’accès que le serveur traite. Les connexions au serveur de domaine utilisant le protocole TCP (Transmission Control Protocol) doivent être restreints uniquement aux serveurs DNS sous le contrôle direct de l’entreprise.

Le serveur DNS externe doit permettre de résoudre les noms pour le pare-feu principal et les systèmes...

Les autres technologies utilisées dans les réseaux d’entreprise et la sécurité

1. Le Wi-Fi ou réseau sans fil

Cette technologie permet de connecter un poste de travail à un réseau de communication sans connexions filaires. Les technologies réseau utilisent une liaison sans fil (sous forme d’ondes électromagnétiques ou ondes radio).

Ces réseaux complètent les réseaux câblés classiques. Cette technologie offre une portée typique de quelques dizaines de mètres. Les connexions s’effectuent à partir d’un point d’accès, lui-même relié au réseau câblé de l’entreprise.

Les réseaux sans fil et leurs vulnérabilités

Les réseaux sans fil de type Wi-Fi offrent de multiples avantages : simplicité et coût d’installation relativement faible, facilité d’usage, mobilité étendue. Par contre, ils sont, de par leur concept d’utilisation des ondes radio, plus vulnérables aux attaques informatiques (détection, intrusions...) que les réseaux filaires.

Par défaut, l’ensemble du réseau sans fil est accessible de l’extérieur par d’autres équipements du même type (postes de travail ou périphériques équipés d’une interface réseau Wi-Fi). Il est extrêmement difficile de contrôler que seuls les personnels autorisés y ont accès.

La sécurité du réseau repose donc essentiellement sur la structure du contrôle d’accès logique par une clé de sécurité mise en place.

La plupart des protocoles sans fil intègrent systématiquement des moyens de chiffrement...

Conclusion

Le réseau est un élément important, même crucial dans l’entreprise, surtout du point de vue de sa sécurité.

Il demande à être élaboré et surveillé efficacement en tenant compte des menaces d’accès qui sont toujours présentes en mettant en place des zones et matériels de protection adaptés à l’environnement de l’entreprise.

Il sera préférable de mettre en place, dans la mesure du possible, les nouvelles technologies pour améliorer l’aspect cybersécurité de son infrastructure et dans le cadre des accès vers l’extérieur, notamment vers le Cloud.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations