Couches basses des réseaux locaux

Couches basses et IEEE

De nombreux protocoles concrétisent les couches basses du modèle OSI, physique et Liaison de données. Ils restent indépendants des couches supérieures.

Ces technologies sont standardisées par différents organismes, dont l’Institute of Electrical and Electronics Engineers (IEEE).

1. Différenciation des couches

La couche physique est associée à l’interface filaire ou air. Différentes caractéristiques y sont définies, telles que la méthode d’accès au support, le codage, les topologies supportées, les débits...

La carte réseau

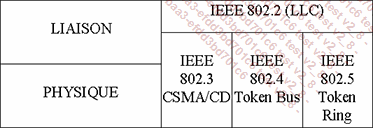

Le projet 802 de l’IEEE divise le niveau Liaison de données en deux sous-couches. La première est nommée contrôle d’accès au média ou Medium Access Control (MAC). Elle est propre à chaque type de réseau. La seconde, nommée contrôle de la liaison logique ou Logical Link Control (LLC), est indépendante du type de réseau. Elle est standardisée comme 802.2.

Les normes 802.x de l’IEEE

2. IEEE 802.1

Cette spécification est une introduction aux normes 802. Elle s’intéresse aux relations globales entre toutes les autres. Elle prend en compte les problèmes relatifs à la gestion des systèmes et à l’interconnexion des réseaux.

Par exemple...

Ethernet et IEEE 802.3

1. Généralités

Apparu en 1980, le protocole Ethernet est issu des travaux de DEC, Intel et Xerox. Très économique, il a fini par devenir omniprésent en entreprise. Son évolution a été standardisée dans la norme IEEE 802.3, qui couvre la couche physique et une partie de la couche Liaison de données. Même s’il existe de légères différences entre Ethernet et 802.3, nous ne dissocierons pas ces deux normes.

802.3 utilise les services de la couche LLC. La méthode d’accès au support est par contention, à travers Carrier Sense Multiple Access/Collision Detection (CSMA/CD). Cette méthode d’accès au support signifie littéralement « écoute de la porteuse » dans un environnement « d’accès multiple » avec prise en charge de « détection de collisions ».

2. Caractéristiques de couche physique

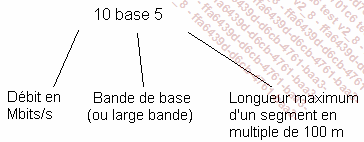

802.3 offre différentes options de couche physique. Les dénominations utilisées tiennent compte du débit, du support, du type de signal et de la longueur de segment.

10 base 2 correspondait au réseau Ethernet avec du câble coaxial fin (10 Mbps, signalisation numérique pour des segments de 200 mètres maximum, en fait, 185 mètres).

10 base T correspond à de l’Ethernet en paire torsadée (T pour Twisted pair).

100 base T est une implémentation d’Ethernet à 100 Mbps sur paire torsadée (catégorie 5).

1000 base T (norme IEEE 802.3ab) correspond à une solution basée sur de la paire torsadée UTP catégorie 5e (maximum 100 mètres).

10 G base T s’appuie sur la définition IEEE 802.3an et définit les débits à 10 Gbps pour de la paire torsadée sur des longueurs maximales de 100 mètres.

Une trame a une longueur minimale de 64 octets et maximale de 1518 octets.

a. Les spécificités d’Ethernet

Ethernet fut défini pour un débit de 10 Mbps. Les nœuds du réseau sont d’abord reliés par du câble coaxial épais (thick) ou fin (thin). Désormais, la quasi-totalité des implémentations de ce réseau utilisent de la paire torsadée et de la fibre optique.

10 base 2

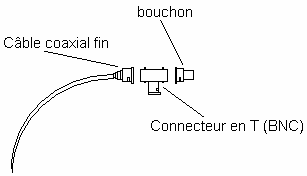

Un réseau Ethernet qui utilisait le coaxial fin RG58, de 5 mm de diamètre, était nommé thin-net ou cheap-net.

La topologie retenue était le bus et les segments ne devaient pas excéder 185 mètres (à cause du facteur d’atténuation important). On utilisait des connecteurs British Naval Connector (BNC) pour relier les nœuds.

Connecteur...

Token Ring et IEEE 802.5

Le protocole de réseau local filaire Token Ring, d’origine IBM, a longtemps été soutenu par ce constructeur. Son concurrent Ethernet, moins onéreux et plus facile d’exploitation, quoique moins efficace, a fini par le supplanter.

On ne retrouve quasiment plus ce type de réseau, normalisé comme 802.5 par l’IEEE. Il reste cependant intéressant de comprendre le principe de fonctionnement de ce type d’architecture très particulière.

1. Configuration du réseau

La norme 802.5 repose sur la méthode du jeton passant sur une topologie en anneau. Il existe différentes combinaisons possibles de bandes passantes, 4 Mbps, 16 Mbps et 100 Mbps qui sont fonction du câblage utilisé, UTP, STP ou fibre multimode.

Les stations sont connectées en étoile (topologie physique) au Multistation Access Unit (MAU).

Les MAU les plus anciens disposent de prises hermaphrodites et des connecteurs DB9 sont utilisés pour relier les cartes réseau au MAU, à l’aide d’un câble Token Ring spécifique.

MAU

Câble Token Ring

La topologie logique est en anneau point à point, où chaque machine se comporte comme un répéteur.

Topologie physique en étoile

Les MAU peuvent être interconnectés, agrandissant ainsi l’anneau principal, en utilisant les deux ports Ring In (entrée dans l’anneau) et Ring Out (sortie de l’anneau). Les trames circulent dans le sens RI - RO.

Selon les MAU utilisés, ceux-ci peuvent ou non répéter les signaux. L’adressage MAC de Token Ring repose sur un format particulier directement lié à la topologie et à l’algorithme Source routing mis en œuvre par les ponts.

D’un point de vue logique, une fois les stations connectées au MAU, tout se passe comme si ces ordinateurs étaient...

Wi-Fi et IEEE 802.11

Les liaisons sans fil de type Radio LAN (RLAN) ont trouvé des standards adéquats avec les travaux des groupes IEEE 802.11.

1. Présentation

C’est en 1997 que le groupe de travail 802.11 standardise, après plusieurs années de travaux, sa définition des réseaux de type Wireless LAN, qui est retouchée en 1999. Comme 802.3, ces spécifications couvrent les couches physique et Liaison de données du modèle OSI. Cette dernière est divisée en deux sous-couches : Medium Access Control (MAC), pour l’accès au support de transmission et Logical Link Control (LLC), pour le contrôle de la transmission.

La couche physique 802.11 définit trois modes de transmissions. Le premier utilise la diffusion infrarouge, qui ne sera finalement pas retenue dans les implémentations de ces spécifications. Les deux autres techniques utilisent la transmission radio. Finalement, une seule, nommée Direct Sequence Spread Spectrum (DSSS) sera réellement exploitée.

Les spécifications 802.11 intéressent tellement certains éditeurs qu’ils forment, en 1999, le regroupement Wireless Ethernet Compatibility Alliance (WECA). Leur but est non seulement de promouvoir ce nouveau standard, mais également de certifier les matériels afin de garantir sa bonne application. Un label Wireless Fidelity (Wi-Fi), brevet d’interopérabilité, peut être décerné après différents tests. Finalement, cet organisme sera rebaptisé Wi-Fi Alliance.

Après des tests de compatibilité, le constructeur du matériel peut apposer sur les boîtes le logo ci-dessous, en fonction des standards respectés.

Logo Wi-Fi

Le standard Wi-Fi permet des communications sur des distances de quelques dizaines de mètres. L’utilisation d’antenne de gain plus important autorise exceptionnellement plusieurs centaines de mètres.

2. Normes de couche physique

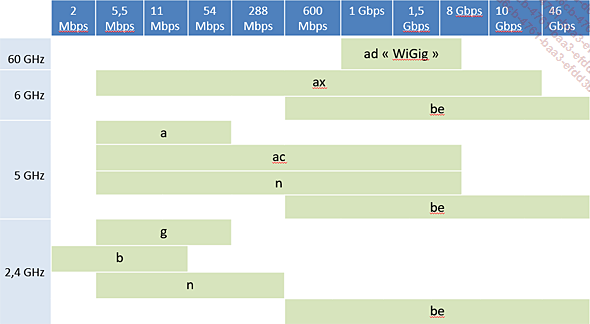

De nombreuses spécifications ont précisé celle 802.11 d’origine. La course aux débits continue toujours et la bande passante disponible aujourd’hui devient impressionnante grâce notamment à l’agrégation possible de canaux et l’utilisation de plusieurs antennes simultanément.

Voici un tableau présentant les différentes fréquences utilisées, en fonction des normes existantes. Dans le tableau, nous avons précisé uniquement la lettre correspondant au projet IEEE 802.11 associé. Par exemple, « ad » fait référence à « IEEE 802.11ad ». Il en va ainsi pour les autres également (a, b, g, n, ac, ax et be).

Fréquences radio...

Bluetooth et IEEE 802.15

Le succès des technologies réseau utilisant la radio se confirme avec Bluetooth, devenu le standard commercial des réseaux de type RPAN (Radio Personal Area Network) et autres communications entre périphériques.

Le Bluetooth a été créé pour concurrencer le Wi-Fi à moindre coût, en se basant sur les mêmes propriétés, avec une consommation énergétique très faible, mais sur des distances plus limitées.

Là où les équipements Wi-Fi disposent d’une autonomie de quelques heures en fonctionnement, les équipements Bluetooth équipés de piles peuvent fonctionner pendant plusieurs jours dans la première version (802.15.1) et jusqu’à plusieurs années dans la dernière déclinaison (802.15.4). Cela ouvre ainsi un ensemble considérable de possibilités, surtout dans un monde où les objets sont de plus en plus connectés.

Cadenas connecté Bluetooth et son application

1. Historique

Lancée en 1994 par la société Ericsson, cette technologie porte le nom d’un roi danois « Harald II ». Surnommé Harald II Blåtand (dent bleue - blue tooth), grand mangeur de myrtilles, il unifia le Danemark ainsi qu’une partie de la Suède et de la Norvège, au IXe siècle. Cette appellation marque la volonté, de la part d’Ericsson, de rassembler le monde de la téléphonie mobile.

D’autres grands industriels tels que Nokia, Intel, Microsoft, Toshiba et IBM ont ainsi rejoint ce constructeur, à partir de 1998, pour former le Bluetooth Special Interest Group (SIG). Il compte actuellement plus de 10 000 sociétés membres.

De nombreuses informations sont disponibles sur le site officiel du « Bluetooth Special Interest Group » : www.bluetooth.com.

Logo Bluetooth

Destinée à faire communiquer des équipements hétérogènes et peu éloignés, Bluetooth regroupe, sur une puce unique de moins d’un centimètre de côté, des capacités très avancées.

2. Standardisation

La spécification 1.0, publiée en juillet 1999, est adaptée aux transmissions de voix, données et images. Son débit théorique est de 1 Mbps. Sa fréquence...

Autres technologies

Au niveau des couches basses des réseaux de taille modeste, d’autres technologies peuvent être retrouvées. Parmi celles-ci, le Courant Porteur en Ligne (CPL) paraît une technologie alternative prometteuse en LAN.

1. Autres standards de l’IEEE

Certains groupes de travail ont été abandonnés (ex. : 802.2, 802.4, 802.5, 802.6, 802.7, 802.8, 802.9, 802.10, 802.12 et 802.14), tandis que d’autres ont été créés au fur et à mesure de l’évolution des technologies.

Extrait du site web de l’IEEE faisant apparaître le statut des différents standards

Nous allons examiner les nouveaux groupes qui ont été définis et les sujets sur lesquels ils portent.

a. 802.16

Ce groupe de travail se concentre sur le développement des standards et des meilleures pratiques pour supporter et déployer les réseaux sans fil Larges bandes de type MAN (Metropolitan Area Network). Une des applications est le WiMAX, qui est décrit dans le chapitre Protocoles des réseaux MAN et WAN - section Interconnexion du réseau local.

Vous trouverez des renseignements complémentaires sur le site : https://www.ieee802.org/16/

b. 802.17

Dans le cas de réseau de type MAN ou WAN, la fibre optique basée sur une topologie en anneau est très largement utilisée. Ces anneaux utilisent des protocoles qui ne sont ni optimisés ni adaptables à la demande en fonction des besoins parmi lesquels « la vitesse de déploiement », l’allocation de la bande passante et du débit, la réduction des coûts des équipements et de gestion.

Logo du groupe de travail 802.17

Le groupe de travail Resilient Packet Ring contribue ainsi au développement des standards et au déploiement d’offres adaptables autour de la fibre optique en anneau.

Vous trouverez des renseignements complémentaires sur le site : https://www.ieee802.org/17/

c. 802.18

Ce groupe de travail œuvre sur la normalisation des communications radioélectriques.

Vous trouverez des renseignements complémentaires sur le site : https://www.ieee802.org/18/

d. 802.19

Ce groupe s’intéresse à la cohabitation avec les autres standards sans fil.

Vous trouverez des renseignements complémentaires sur le site : https://www.ieee802.org/19/

e. 802.21

Ce groupe s’intéresse à l’interopérabilité entre périphériques hétérogènes basés sur des types de réseaux distincts.

Vous trouverez des renseignements complémentaires sur le site : https://www.ieee802.org/21/

f. 802.22

Ce groupe de travail se concentre sur les réseaux régionaux sans fil.

Vous...

L’univers des objets connectés, IoT

1. Introduction

On parle depuis quelques années des objets connectés ou Internet of Things ou IoT, littéralement « Internet des choses ».

De nombreux périphériques ont progressivement évolué pour proposer des capteurs intégrés mis à disposition au travers d’API (Interface de programmation d’applications) permettant à des applications de consolider les informations, ou à des objets de communiquer entre eux.

De nombreuses applications proposent de se connecter aux objets et sondes disponibles dans l’espace public ou privé.

Très souvent, l’application propose d’obtenir les informations collectées par ces périphériques et peut aussi proposer un moyen d’envoyer des ordres à ces objets (réglage d’un thermostat, démarrage d’une voiture, synchronisation de données collectées...).

Plusieurs thématiques font leur apparition en ciblant les fonctionnalités autour d’un écosystème bien spécifique : ville intelligente ou smart city, maison intelligente, voiture connectée.

Au sein d’une ville, on pourra proposer des informations contextuelles : météo, trafic routier, événements particuliers, disponibilité des transports (covoiturage, bus, train, avion).

Les composants qui entrent en jeu dans ce contexte sont la personne, l’objet connecté et la localisation physique de la personne. Cet individu, consommateur en puissance, dispose le plus souvent d’un smartphone avec une connexion illimitée à Internet, qui sert bien souvent de canal principal pour communiquer avec ces objets ou être sollicité pour un acte d’achat.

Dans cet environnement, on va parler de :

-

M2M ou Machine to Machine, pour désigner la relation qui existe entre un objet connecté et un autre ;

-

C2C ou Consumer to Consumer, pour désigner la relation qui existe entre les consommateurs.

Par exemple, des applications telles que TripAdvisor ou lafourchette vont permettre de fournir des informations précieuses sur des avis partagés.

Mais le modèle ne s’arrête pas là. Aujourd’hui, certains sites proposent à des particuliers de louer leur propre logement ou leur voiture pour une durée ponctuelle, uniquement sur un mode collaboratif avec un intérêt...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations