Prise d'empreinte ou Information Gathering

Les attaques

1. Préambule

En cette période de crise, on constate depuis plusieurs mois une recrudescence des attaques cybercriminelles qui profitent de la vulnérabilité des installations et du manque d’expérience et d’attention des usagers pour s’infiltrer dans les réseaux d’entreprises, ceci afin d’y dérober, chiffrer tous types de données sensibles pour les monnayer de diverses manières.

En conséquence, les entreprises renforcent leurs exigences en moyens de protection et d’analyse et les audits de sécurité se démocratisent, que ce soit pour les grandes mais également moyennes et petites entreprises.

Ils sont désormais régulièrement intégrés dans le cahier des charges lors d’une prise de marché.

L’entrée en vigueur du RGPD (Règlement général sur la protection des données), il y a deux ans, a certainement contribué à la mise en évidence, chez les chefs d’entreprise, des enjeux de sécurité des données.

Un des effets immédiats de cette prise de conscience est la hausse non négligeable des besoins en compétences cyber et des certifications inhérentes (CISSP, CCSP, CEH, CHFI, CISM...).

2. Types et méthodologies des attaques

Avant de rentrer dans le vif du sujet et de détailler le déroulement d’une prise d’empreinte (ou collecte d’informations) sur une cible, il est nécessaire de bien comprendre la méthodologie d’une attaque que reprendra un test d’intrusion mis en place dans le cadre d’un cahier des charges prédéfini.

De même, il est important de comprendre que le test d’intrusion souvent appelé "pentest" n’est en fait qu’une étape...

L’analyse des risques

Comme il a été dit précédemment, un autre élément de l’audit de sécurité est l’analyse des risques du SI.

La gestion des risques est définie par l’ISO 27001 (révisée en 2013) comme l’ensemble des activités coordonnées visant à diriger et piloter un organisme vis-à-vis du risque. On dégage en général trois finalités à la gestion des risques pour les SI :

-

Améliorer la sécurisation des systèmes d’information.

-

Justifier le budget alloué à la sécurisation du système d’information.

-

Prouver la crédibilité du système d’information à l’aide des analyses effectuées.

Bien qu’un grand nombre de celles-ci ne soient plus utilisées ou soient confidentielles, on estime qu’il existe plus de 200 méthodes de gestion des risques.

Cette multiplicité entraîne une très grande diversité dans les approches des risques de sécurité.

À côté de ces méthodes d’analyse des risques, il existe une famille de normes ISO, la norme ISO 27005 (révisée en 2011), qui fait une description développée des exigences en termes de gestion des risques liés à la sécurité de l’information.

Les trois méthodes les plus populaires sont actuellement les suivantes :

-

EBIOS (expression des besoins et identification des objectifs de sécurité) : une méthode portée par l’ANSSI.

-

MARION (méthode d’analyse de risques informatiques optimisée par niveau).

-

MEHARI (méthode harmonisée d’analyse de risques) : maintenue en France par le CLUSIF.

En France, l’ANSSI préconise...

Le test d’intrusion

Un test d’intrusion (penetration test ou pentest en anglais) est une méthode d’évaluation de la sécurité d’un système d’information.

Cela consiste à simuler l’attaque d’un utilisateur malintentionné, voire d’un logiciel malveillant.

Les risques dus à une mauvaise configuration d’un système, d’un défaut de programmation ou encore d’une vulnérabilité liée à la solution testée sont alors analysés.

Le principal but de cette manœuvre est de trouver des vulnérabilités exploitables en vue de proposer un plan de contre-mesures destinées à améliorer la sécurité du système ciblé.

Le test d’intrusion viendra valider ou non les failles potentielles révélées lors d’un audit de vulnérabilités de par l’exploitation de celles-ci et la récupération de preuves qui viendront définir et classifier les risques encourus dans le rapport d’audit.

1. Les acteurs du hacking

On rencontre principalement trois types de profils dans l’univers de la sécurité informatique :

-

Le hacker, également appelé white hat, défini en ces termes :

L’informaticien qui utilise ses connaissances de la sécurité informatique pour en rechercher et en exploiter les faiblesses.

-

Le pirate, aussi appelé black hat.

-

Le pentester, un hacker ayant décidé de faire de sa passion un métier et d’en vivre.

Les pentesters suivent des méthodologies référencées :

-

OSSTMM (Open Source Security Testing Methodology Manual) : www.isecom.org/mirror/OSSTMM.3.pdf

-

OWASP (Open Web Application Security Project) : https://www.owasp.org/index.php/OWASP_Testing_Guide_v4_Table_of_Contents...

Méthodologie d’une collecte d’informations ou prise d’empreinte

Comme pour le test d’intrusion, la prise d’empreinte suit une certaine méthode :

-

L’ingénierie sociale (social engineering).

-

La collecte d’informations de type OSINT (foot printing ou passive information gathering).

Dans un cadre légal, défini dans le contrat, cette collecte passera du type passif au type actif, soit :

-

Scan et mapping du réseau dans le périmètre des actions définies dans le cahier des charges.

-

Détection des failles et vulnérabilités des cibles concernées.

-

Analyse des données collectées et définition des vecteurs d’attaque potentiels.

-

Test sur les cibles.

L’ingénierie sociale faisant l’objet d’un chapitre à part entière dans ce livre, intéressons-nous à la collecte d’informations. En audit boîte noire, le pentester n’aura à sa disposition que peu d’informations comme un site, un domaine une personne ou une entreprise. Néanmoins, Internet va l’aider car il existe de nombreuses sources de données publiques (OSINT) et légales permettant de récupérer de précieuses informations à partir des renseignements en notre possession. Nous allons en passer quelques-unes en revue.

Le service Whois

1. Présentation

Whois est un service de recherche fourni par les registres internet, par exemple les registres internet régionaux (RIR) ou bien les registres de noms de domaine permettant d’obtenir des informations sur une adresse IP ou un nom de domaine.

Il permet :

-

d’obtenir des informations sur le propriétaire d’un nom de domaine (contact administratif, technique et éventuellement de facturation) et sur les serveurs de noms associés au domaine ;

-

d’obtenir des informations sur l’attribution des plages d’adresses IP.

C’est l’outil qui nous fournira nos premiers renseignements.

2. La gestion des adresses IP dans le monde

Les informations administratives concernant les adresses IP sont répertoriées par cinq organismes dans le monde appelés Regional Internet Registry(https://en.wikipedia.org/wiki/Regional_Internet_Registry) :

-

RIPE NCC (réseaux IP européens, whois.ripe.net) pour l’Europe.

-

APNIC (Asia Pacific Network Information Center, whois.apnic.net) pour l’Asie et le Pacifique.

-

ARIN (American Registry for Internet Numbers, whois.arin.net) pour l’Amérique du Nord et l’Afrique subsaharienne.

-

LACNIC (Latin-American and Caribbean Network Information Center, whois.lacnic.net) pour l’Amérique latine et les Caraïbes.

-

INTERNIC (whois.internic.net) pour les autres parties du globe.

Le premier octet de l’adresse IP permet de déterminer à quelle zone appartient l’adresse : http://www.iana.org/assignments/ipv4-address-space/ipv4-address-space.xml

Exemple

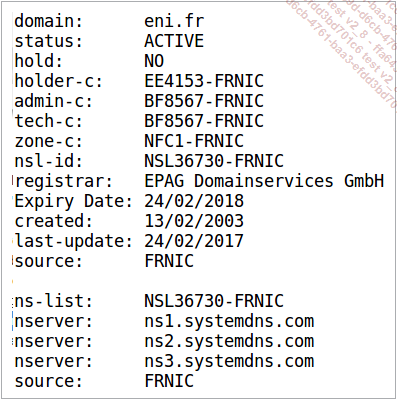

Whois sur le domaine de ENI

Le but est de récolter un maximum d’informations sur celui-ci pour préparer un audit de sécurité. Sous Linux, la commande whois existe dans une console shell.

Whois sur domaine eni.fr

On obtient alors des informations telles que le nom...

La recherche d’informations sur le Web

Le Web regorge d’informations intéressantes :

-

Pages jaunes et pages pro.

-

Informations fiscales (sites de bourse, marchés en cours, partenaires...).

-

Informations sur les sociétés (http://www.societe.com/ - https://www.infobel.com).

-

Photographies, réseaux sociaux (Flickr, Facebook, Google+, OneDrive, Joomeo...).

-

Cartes géographiques du site (Google Maps...).

-

Analyse des sites web (téléphones, annuaire...).

-

Recherche Google avancée (Google Dorks, GoogleHack...).

La liste n’est pas exhaustive.

1. Les basiques

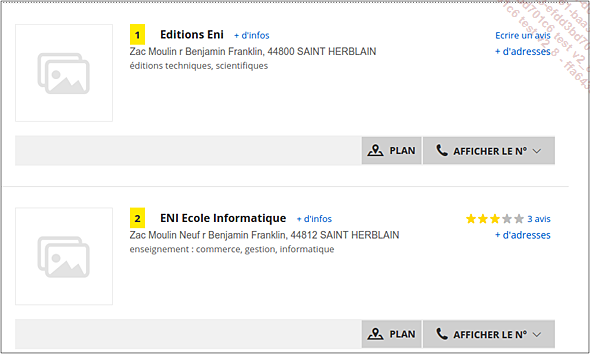

La base : les pages jaunes ou blanches.

Pages jaunes - Société ENI

Société.com

2. Recherche en ligne : les sites web spécialisés

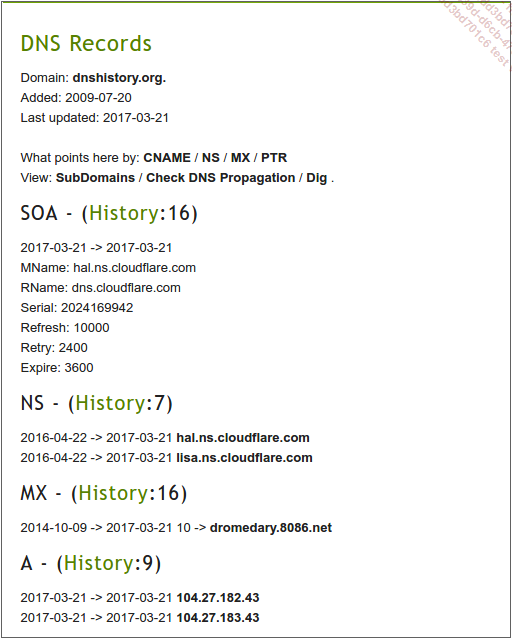

Le site DNS History (dnshistory.org) recense les anciennes entrées des domaines de l’Internet.

Le site dnshistory.org

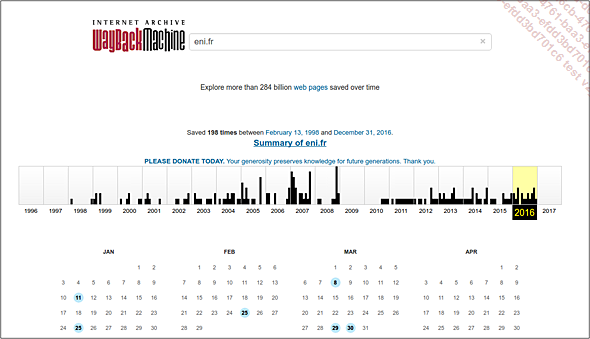

La Wayback Machine (https://archive.org/web/) recense les différentes versions évolutives d’un même site web.

La Wayback Machine

Le site d’ENI tel qu’il était le 4 février 2005

3. Les réseaux sociaux et professionnels

En termes de recherche de renseignements sur les personnes et leur environnement, qu’il soit personnel ou professionnel, les réseaux sociaux de tous types sont devenus incontournables pour la collecte d’informations.

Pour n’en citer que quelques-uns :

-

Facebook, Google+, Monster...

-

LinkedIn, Viadeo...

Le réseau social Facebook

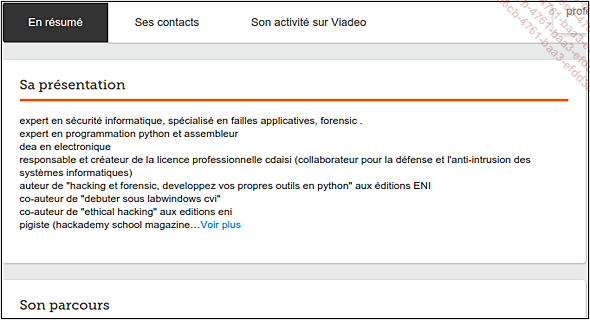

Les sites professionnels comme Viadeo et LinkedIn sont de bonnes sources en renseignements métier :

Le réseau professionnel LinkedIn

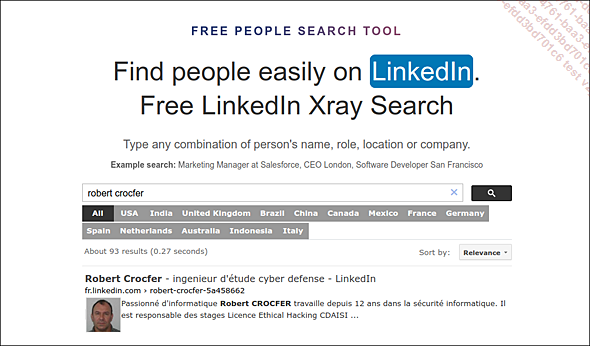

Il existe par ailleurs des sites de recherche de personnes spécialisés sur un réseau (LinkedIn, GitHub, Twitter, etc.) tels que Free People Search Tool (https://freepeoplesearchtool.com).

Le site Free People Search Tool

Il existe également...

Les moteurs de recherche de périphériques connectés

1. Shodan : la référence

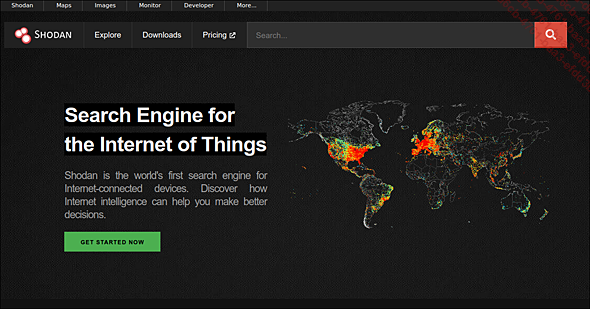

Shodan (https://shodan.io) est un moteur de recherche créé en 2009 par John Matherly. C’est un site web spécialisé dans la recherche d’objets connectés à Internet, et ayant donc une adresse IP visible sur le réseau. On l’appelle également le Google des périphériques connectés.

Il permet ainsi de trouver une variété de serveurs web, de routeurs, ainsi que de nombreux périphériques tels que des imprimantes ou des caméras.

Shodan est également un outil utilisé par des chercheurs en sécurité et par les pirates pour trouver des dispositifs mal sécurisés et en prendre le contrôle à l’aide d’un simple navigateur web.

Shodan a fait peau neuve et arbore désormais un background noir du plus bel effet.

Shodan : le moteur de recherche des périphériques connectés

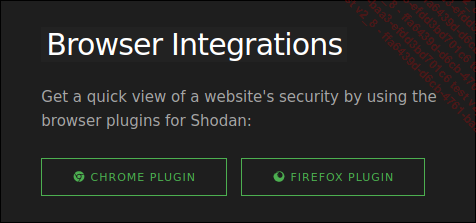

Shodan est un site accessible depuis un navigateur web, deux plugins sont disponibles pour Firefox et Chrome.

Plugins Shodan pour Chrome et Firefox

L’inscription est gratuite et donne droit à 50 résultats par recherche. Un système de crédits permet d’accéder à plus de réponses.

Shodan propose désormais différentes options en plus de la recherche de périphériques connectés, il suffit de cliquer sur le lien More... pour en avoir un aperçu. Ainsi, vous pouvez rechercher sur une carte les périphériques connectés en fonction des filtres choisis (apache, proftpd, city, country...), mais également avoir une vue complète de tous vos services exposés sur vos appareils connectés, un module CLI une base de données d’exploits...

La recherche d’informations avec Google Hack

1. Le Big Data

Une masse impressionnante de données sont disponibles sur la toile, nous créons environ 2,5 trillions d’octets de données tous les jours. Nos données personnelles sont enregistrées par les géants d’Internet : Google, Yahoo, Apple, Facebook, Amazon... forts de leur savoir-faire en la matière.

Ces acteurs incontournables du Web amassent des sommes astronomiques via la masse des données personnelles récupérées de toutes parts, c’est ce que l’on nomme communément le Big Data.

2. Les techniques utilisées

La géolocalisation

Dès lors que l’utilisateur autorise cette fonction, c’est la porte ouverte à ceux qui traquent les données. Il recevra des publicités bien spécifiques de sociétés commerciales se trouvant sur son parcours.

Le clic

Chacun de nos clics est non seulement recueilli mais aussi analysé grâce à des algorithmes très puissants. Le champion en la matière est Google. Chaque clic permet d’affiner notre profil et donc de monétiser nos clics en revendant les informations à des sociétés commerciales.

Par exemple : situation familiale, opinions politiques, préférences sexuelles, goûts en matière musicale, littéraire ou cinématographique.

À partir de ces données, les algorithmes sont capables de savoir de quoi nous avons besoin aujourd’hui et demain.

Si un bébé arrive dans la famille, vous serez inondé de publicités en tout genre pour des vêtements ou du matériel, vous pourriez même recevoir des catalogues personnalisés par courrier sans rien avoir demandé.

Une somme d’argent phénoménale est entre...

Applications graphiques dédiées à la recherche d’informations

1. Maltego

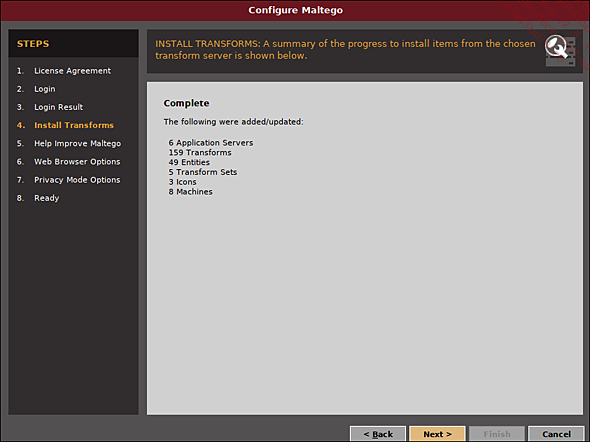

Maltego (https://www.maltego.com/) est une application graphique qui édite des graphes dits "relationnels". Elle permet de retrouver des relations entre différentes informations comme les adresses IP, les NDD, les DNS, les réseaux sociaux ou encore des documents. Ce logiciel est développé en Java par la société sud-africaine Paterva.

Elle permet de réaliser rapidement de nombreux types de recherches d’informations sur ce que l’on appellera des entités (personnes, sites web, réseaux, AS, adresses e-mail, expressions, adresses IP...).

Elle utilise des méthodes appelées transforms et utilise de nombreuses sources d’information (moteurs de recherche, réseaux sociaux, DNS...).

Elle est proposée en cinq versions :

-

Maltego One (pour les entreprises) : solutions customisables.

-

Maltego X (version haut de gamme) : visualisation maximum de liens sur un million d’informations.

-

Maltego Classic (version commerciale) : liens jusqu’à 10 000 informations.

-

Maltego CE (version communautaire) : version avec quelques limitations (12 entités max/résultat).

-

Maltego Case File (version gratuite à usage commercial) : permet de visualiser les connexions dans les données hors ligne et ne nécessite pas l’utilisation de transforms.

Il est nécessaire de s’enregistrer pour utiliser Maltego. Pour ceux qui utilisent Kali Linux, Maltego est préinstallé et il suffira de donner e-mail et mot de passe à l’installeur. Pour les autres, les liens pour s’enregistrer et télécharger Maltego se trouvent au bas de la page d’accueil.

Maltego : installation

L’utilisation de Maltego est très...

Les scripts de recherche d’informations

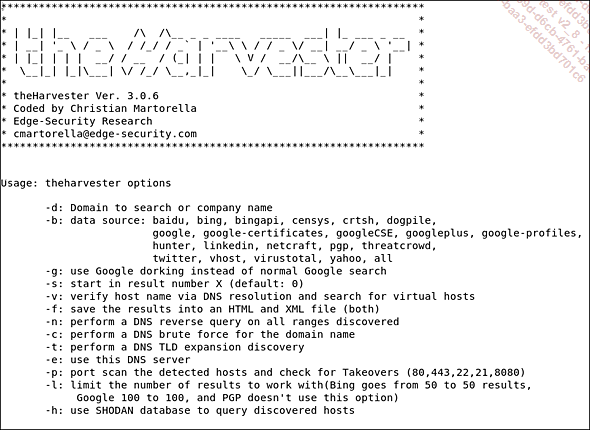

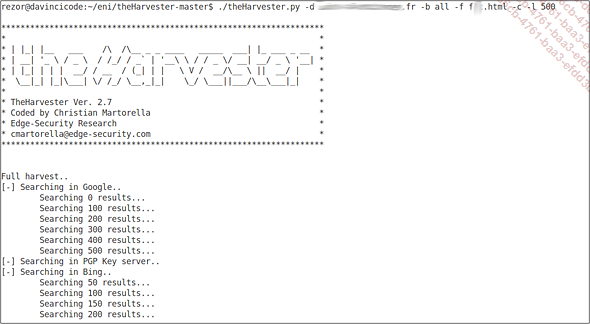

1. TheHarvester

TheHarvester est un outil qui permet de récupérer des comptes e-mail, des noms d’utilisateurs, des noms de domaines et sous-domaines à partir de différentes sources publiques. TheHarvester signifie en français "la moissonneuse" et c’est exactement ce que cet outil réalise : une moisson des données qu’on lui a demandées.

C’est un script Python que l’on trouve sur GitHub : https://github.com/laramies/theHarvester

theharvester.py -h

TheHarvester : la moissonneuse

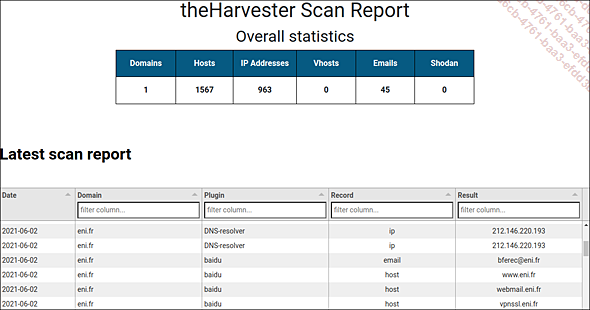

Ce script permet de récupérer des hôtes, des e-mails et d’autres informations sur un domaine.

TheHarvester : recherche d’informations sur un domaine

Il permet également de générer un rapport en HTML.

Rapport TheHarvester

2. CrossLinked

Qui ne connaît pas LinkedIn, plateforme de réseau professionnelle très utilisée de nos jours pour le recrutement ? De fait, elle est également une excellente source de renseignements et est largement utilisée lors de collectes d’informations destinées aux tests d’intrusions, mais également aux attaques malveillantes.

Généralement, on utilise les méthodes de recherches avancées des moteurs de recherche, par exemple : site : linkedin.com/in ’nom de l’entreprise’

Le profil d’une entreprise nous permet de récupérer une liste d’employés et de leurs postes.

CrossLinked est un outil d’énumération créé par "m8r0wn" (https://m8r0wn.com) qui va nous permettre d’automatiser notre recherche, il va utiliser les moteurs de recherche Bing et Google avec des requêtes spécialement conçues pour récupérer les noms des employés...

Énumération DNS : commandes et scripts

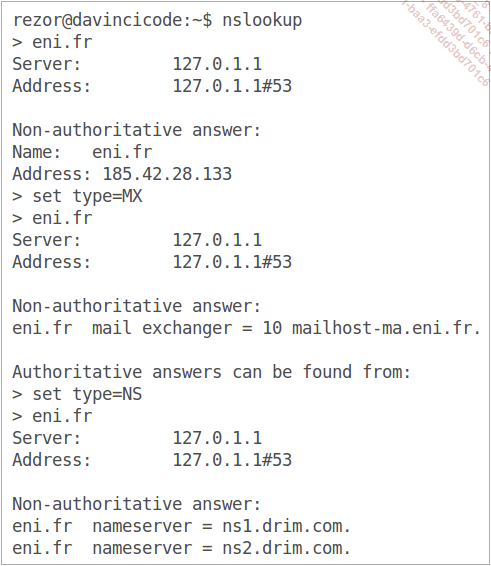

1. Nslookup

Nslookup est un programme informatique de recherche d’informations dans le DNS (Domain Name System), qui associe noms de domaine et adresses IP. Natif sous Windows, il est également implanté sous Linux.

Nslookup permet donc d’interroger les serveurs DNS pour obtenir les informations définies pour un domaine déterminé.

Utilisation de nslookup

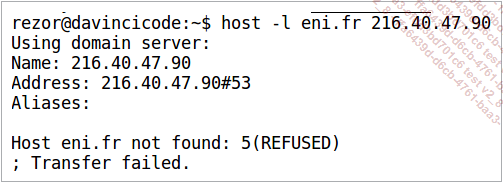

2. Host

Host est un utilitaire Unix permettant d’afficher les redirections DNS. Il fut développé et distribué sous licence ISC par l’Internet Systems Consortium (ISC).

Il permet également de demander un transfert de zone DNS qui ne devrait pas être autorisé normalement, mais qui fonctionne encore sur certains domaines.

Host et transfert de zone DNS

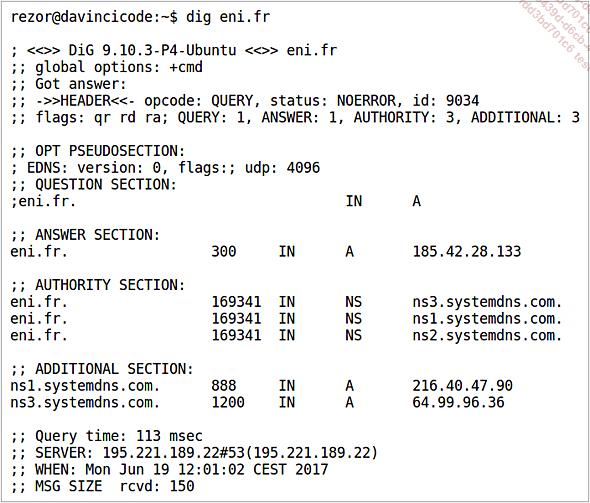

3. Dig

La commande dig est un outil flexible pour le test et l’interrogation de serveurs DNS. Elle permet de construire toutes les formes de requêtes et de visualiser l’ensemble des informations des réponses.

La commande dig

Elle permet également de demander un transfert de zone avec la commande suivante :

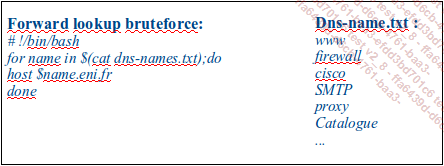

dig "@nom du serveur de noms" axfr "nom de domaine" Avec ces trois commandes disponibles, nous pouvons déjà automatiser une recherche de noms d’hôtes, par exemple avec un script shell.

Petit script de recherche de noms d’hôtes

4. Dnsenum

Écrit par l’un des développeurs de Kali Linux, Filip Waeytens (barbsie), dnsenum permet de récupérer rapidement pas mal d’informations DNS sur un domaine donné (serveurs NS, transfert de zone, sous-domaines, serveurs MX, force brute DNS...).

La commande suivante lance dnsenum en lui demandant de faire un force brute sur la recherche de domaines secondaires, en utilisant un fichier dns.txt. Le paramètre -w déclenche...

Les scanners de ports

1. Nmap

Nmap (Network Mapper) est un outil open source d’exploration réseau utilisé dans les audits de sécurité. C’est une application qui fonctionne sur Linux et Windows et qui se présente comme une interface avec différentes fonctionnalités paramétrables. Il peut indifféremment scanner un réseau ou une adresse unique.

Un port peut être ouvert (open), filtré (filtered), fermé (closed) ou non filtré (unfiltered). Il permet le scan des ports TCP (Transmission Control Protocol) et UDP (User Datagram Protocol).

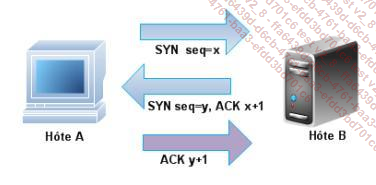

Le protocole TCP

Le protocole TCP est un protocole orienté connexion, il permet à deux machines de contrôler l’état de la transmission.

Ses caractéristiques sont les suivantes :

-

TCP remet en ordre les datagrammes en provenance du protocole IP.

-

TCP vérifie le flot de données pour ne pas saturer le réseau.

-

Les données sont formatées en segments de longueur variable afin de les remettre au protocole IP.

-

Il permet le multiplexage des données, les informations provenant de sources distinctes circulent sur une même ligne.

La connexion TCP est mise en œuvre au travers du threeway hand shake.

Établissement d’une connexion TCP

1 - Demande de connexion. Envoi d’une trame avec le drapeau SYN à 1.

2 - Réponse par envoi d’une trame avec flag ACK à 1 et demande de synchronisation avec SYN à 1.

3 - Envoi d’une trame avec flag ACK à 1.

Établissement d’une connexion TCP

Encapsulation du protocole TCP

-

URG : si ce drapeau est à 1, le paquet doit être traité de façon urgente.

-

ACK : si ce drapeau est à 1, le paquet est un accusé de réception.

-

PSH (PUSH) : si ce drapeau est à 1, le paquet fonctionne suivant...

Frameworks et collecte d’informations

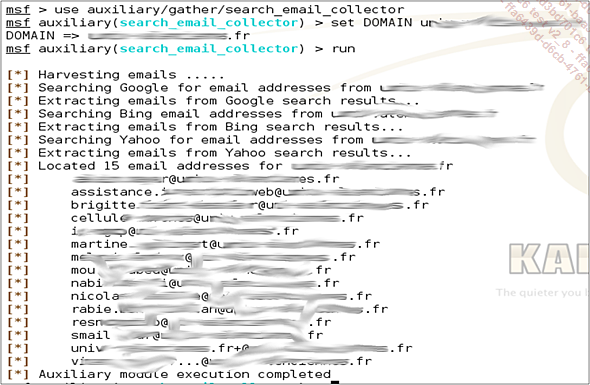

1. Metasploit

Metasploit Framework (intégré à Kali Linux) est un outil pour le développement et l’exécution d’exploits (logiciels permettant d’exploiter à son profit une vulnérabilité) contre une machine distante.

Le module auxiliary/gather contient les payloads (charge utile) de collecte d’informations (mails).

Utilisation du module auxiliary/gather de Metasploit

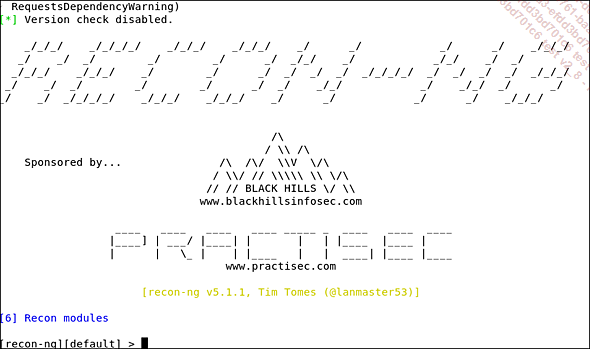

2. Recon-ng

Recon-ng est un framework de collecte d’information web fonctionnant sur le même principe que Metasploit. Il est implémenté par défaut dans Kali. Il utilise des modules de recherche mails, sous-domaines, sites web…

Utilisation du framework recon-ng

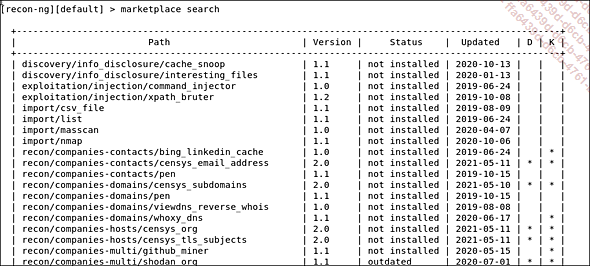

Comme on peut le constater, peu ou aucun module n’est chargé, il va falloir le faire nous-mêmes en fonction de nos besoins. La commande marketplace va nous y aider.

Visualisation des modules disponibles

Pour installer le module choisi, rien de plus simple :

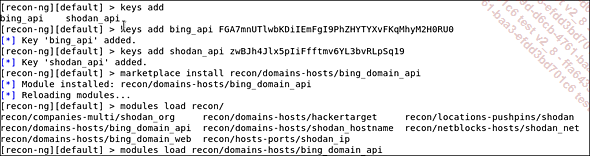

marketplace install <nom module> Certains peuvent avoir besoin d’une clé API (Shodan, Bing...). Il suffit alors de charger la clé correspondante et de charger ensuite le module.

Chargement de la clé API et installation du module choisi

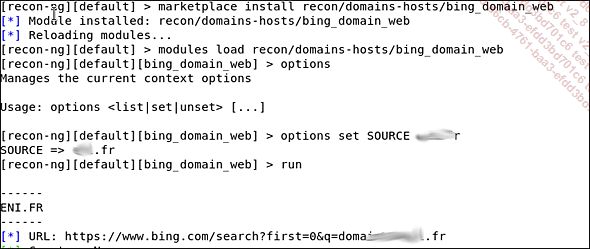

Il faudra ensuite lancer la commande options pour spécifier la cible.

Chargement du module et paramétrage

On peut également créer un espace de travail et le charger, tout ce qu’on cherchera fera partie alors de cet espace de travail, ce qui sera intéressant quand on utilisera le module de création de rapport (CSV, JSON, XLSX...).

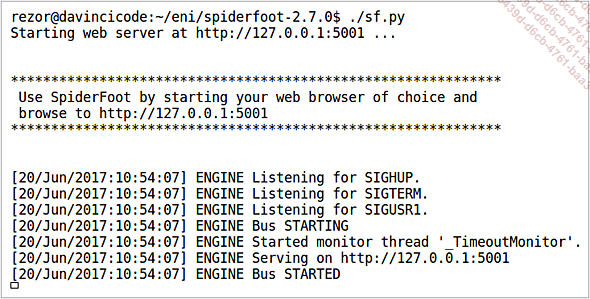

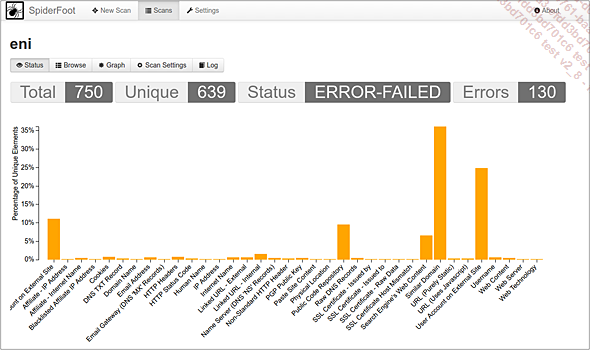

3. SpiderFoot

SpiderFoot est un outil de prise d’empreinte écrit en Python qui lance un serveur web sur la boucle locale et le port 5001.

Lancement de SpiderFoot

Il suffit de s’y connecter ensuite avec un navigateur web pour l’utiliser.

Utilisation...

Les scanners de vulnérabilités

1. Nessus : scanner de réseaux

Nessus est un outil de sécurité informatique. Il signale les faiblesses potentielles ou avérées sur les machines testées.

Il détecte ainsi les éléments suivants :

-

Les services vulnérables à des attaques permettant la prise de contrôle de la machine ou l’accès à des informations sensibles.

-

Les mauvaises configurations (relais de messagerie ouverts), les patchs de sécurité non appliqués, que les failles corrigées soient exploitables ou non dans la configuration testée.

-

Les mots de passe par défaut, quelques mots de passe communs, et l’absence de mot de passe sur certains comptes système. Nessus peut aussi appeler le programme externe Hydra pour attaquer les mots de passe à l’aide d’un dictionnaire.

-

Les services jugés faibles (on suggère par exemple de remplacer Telnet par SSH), les dénis de service contre la pile TCP/IP.

Nessus se divise en deux parties :

-

nessusd, qui est un daemon (service) exécutant les requêtes ainsi que la communication avec la cible.

-

nessus, une application cliente qui récupère les données et affiche le résultat.

Ce découpage est courant, le service fonctionne avec des privilèges élevés (administrateur) alors que l’interface graphique, plus complexe et vulnérable, s’exécute avec l’identité d’un utilisateur non privilégié.

Les tests sont joués par des plugins ; quelques-uns sont en C compilé, mais la majorité sont écrites dans le langage de script NASL (Nessus Attack Scripting Language).

Les différents niveaux d’action possibles sont les suivants :

-

Détection des machines vivantes...

Faraday : IPE (Integrated Penetration- Test Environment)

Faraday est ce que l’on appelle un environnement intégré de test de pénétration. Il est de type open-core (cohabitation d’une édition Entreprise et d’une édition Communautaire).

Il est développé pour distribuer, répertorier et analyser les données générées lors d’un test de pénétration.

Il permet via différents plugins de récupérer les résultats des analyses de vos outils de pentest.

Il existe trois types de plugins dans Faraday :

-

Le plus facile à utiliser est le plugin console qui permet de taper vos commandes préférées dans le terminal spécifique de faraday et de récupérer les résultats dans l’interface web.

-

Vient ensuite le plugin rapport qui vous permet de récupérer le contenu de rapports générés par certains outils.

-

Et pour finir, les plugins API encore appelés "plugins en ligne" qui permettent soit d’accéder à l’API de Faraday, soit à Faraday de se connecter à des API et bases de données.

La liste des outils compatibles avec Faraday : https://github.com/infobyte/faraday/wiki/Plugin-List

Faraday est intégré dans la dernière distribution Kali 2021. Pour le lancer, il suffit de cliquer sur Faraday IDE Start dans le menu Rapport de Kali Linux.

Faraday sera alors lancé sur localhost:5985 et on vous demandera de vous connecter à l’interface web (noter le user "faraday" par défaut et le mot de passe fourni).

Interface de connexion Faraday

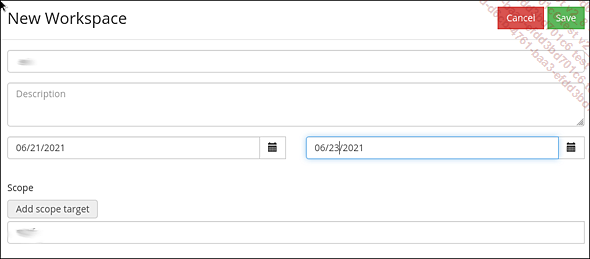

L’interface web se lance sur le dashboard, et en cliquant sur New, on crée un nouveau projet.

Création d’un espace de travail

Pour utiliser le plugin console...

TL-OSINT : une machine virtuelle pour l’OSINT

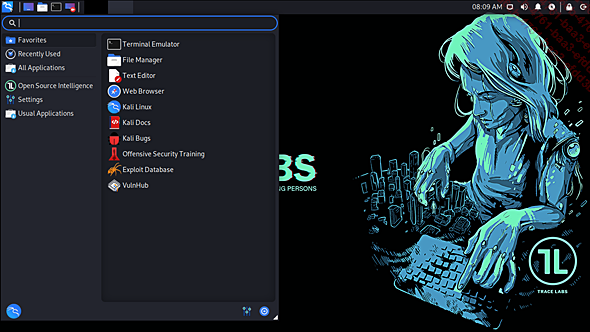

Pour ceux qui ne veulent pas installer les outils un à un, l’équipe de Trace Labs a implémenté une VM OSINT qui rassemble les outils OSINT les plus efficaces et de nombreux scripts personnalisés. La VM est basée sur une version modifiée de la célèbre distribution Kali-Linux. On peut la télécharger ici : https://www.tracelabs.org/initiatives/osint-vm

Un guide d’installation est également disponible à cette adresse : https://download.tracelabs.org/Trace-Labs-OSINT-VM-Installation-Guide-v2.pdf

La machine virtuelle OSINT de chez Trace Labs

Le menu Open Source Intelligence contient de nombreux outils qui vous seront très utiles dans vos recherches.

Les outils de recherche de TL-OSINT 2021

Le protocole SNMP (Simple Network Management Protocol)

SNMP, proposé par l’IETF (Internet Engineering Task Force), est actuellement le protocole le plus utilisé pour la gestion des équipements réseau.

Switches, hubs, routeurs et serveurs sont des exemples d’équipements contenant des objets manageables. Ces objets sont des informations matérielles ainsi que des paramètres directement liés au comportement de l’équipement en question.

Ces objets sont classés dans une base de données appelée MIB (Management Information Base).

SNMP permet le dialogue entre le superviseur et les agents installés sur les périphériques afin de recueillir les objets souhaités dans la MIB.

Au travers de SNMP, il est possible d’obtenir des informations concernant les éléments suivants :

-

Les profils hardware et software.

-

Les données dynamiques en temps réel.

-

La topologie du réseau.

-

Les données administratives.

-

Les données statiques définies manuellement.

Au travers de SNMP, il est donc possible de modifier les paramètres administratifs.

L’accès aux variables est protégé par un community name. On distinguera donc la station de supervision (manager), les éléments actifs du réseau (agents), les variables MIB et un protocole (UDP).

La station de travail utilise le port 162 en UDP pour recevoir les alertes des agents, les agents utilisent eux le port 161.

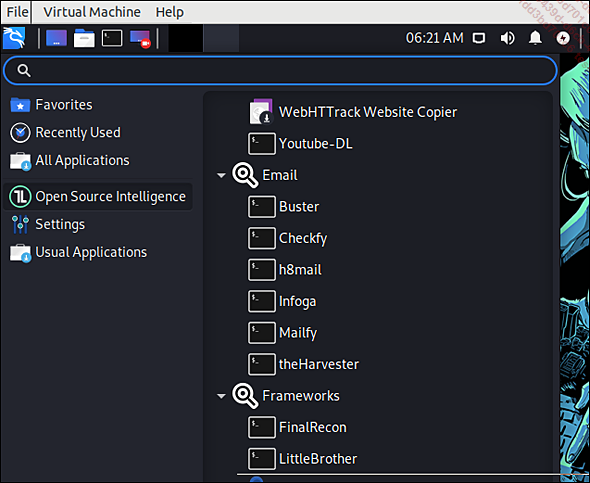

Pour voir si un équipement utilise SNMP, on peut utiliser nmap :

nmap -sU -p 161,162

Scan nmap des ports SNMP 161 et 162

1. Les requêtes SNMP

Il existe quatre types de requêtes :

-

GetRequest permet la recherche d’une variable sur un agent.

-

GetNextRequest permet la recherche de la variable suivante.

-

GetBulk permet la recherche d’un ensemble de variables regroupées....

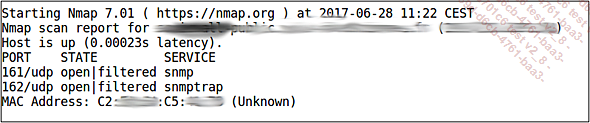

Le reporting

Au cours d’une prise d’empreinte, nous récupérons une foule de renseignements qu’il va falloir enregistrer et classer. Dans le cas d’un audit, cette collecte d’informations ne représente qu’une partie de celui-ci et nous avons très vite besoin d’un outil qui nous facilite la tâche.

Dradis est un framework open source qui permet un recensement et un partage efficace d’informations.

C’est une application web (client-serveur) indépendante qui met à disposition un espace de partage centralisé permettant de garder une trace des tests effectués. On peut y adjoindre des notes, des documents, tout ce qui peut concerner un audit.

On peut également trouver énormément de plugins pour Dradis comme les plugins Nmap, Nessus ou Nikto qui mettent en forme les rapports générés par ceux-ci.

Dradis possède les fonctions suivantes :

-

Génération simple de rapports.

-

Gestion des pièces jointes.

-

Intégration avec certains outils et systèmes existants (plugins serveur).

-

Multiportabilité.

Dradis fonctionne sous Linux et Windows, nous pouvons télécharger sur son site la version communautaire (https://dradisframework.com/ce/) ainsi que toute la documentation nécessaire à son installation.

L’outil de reporting Dradis

Sites indexant de nombreux outils et guides OSINT

Les deux sites suivants répertorient énormément d’outils (graphiques et en ligne de commande) qui vous permettront d’affiner vos recherches. Le premier se présente sous la forme d’une carte mentale (Mind Map) et vous donne le lien de l’outil indexé, le second vous proposera les outils et des méthodologies de recherche.

Il est possible de l’installer sur sa machine : https://github.com/lockfale/OSINT-Framework

Vous trouverez un autre site très intéressant ici : https://gijn.org/outils-de-recherche-en-ligne/

Pour conclure

La prise d’empreinte, encore appelée information gathering, est l’étape la plus importante dans un pentest, elle permet de cibler les failles potentielles et de définir les vecteurs d’attaque que vont utiliser les pentesters. La liste des outils présentés ici est loin d’être exhaustive, de nombreux outils voient le jour régulièrement et une veille technologique est constamment nécessaire.

Ce chapitre n’a comme prétention que de poser les bases de ce qu’il est nécessaire de faire et chacun choisira les outils qui lui conviennent le mieux dans le contexte toujours spécifique d’un pentest.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations