L'analyse des risques

L’analyse des risques dans le contexte de la continuité

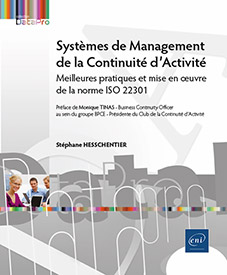

L’analyse des risques dans la méthode

L’analyse des risques constitue la deuxième étape de la phase d’évaluation des besoins. Il est essentiel de suivre cette séquence afin de focaliser notre analyse sur les processus vitaux. Ces derniers ont été identifiés lors de l’étape précédente, le bilan d’impact sur l’activité. Cette approche évite ainsi de disperser notre attention sur l’ensemble de l’organisme, nous permettant de nous concentrer sur les éléments qui requièrent une attention particulière.

L’analyse des risques revêt une importance primordiale dans notre démarche. Sa complexité peut varier en fonction de la taille de l’organisme concerné. Toutefois, les principes appliqués dans ce processus demeurent simples et logiques.

Cette analyse des risques est une activité partagée par plusieurs dispositifs de management, tels que la gestion des risques, le système de management de la sécurité du système d’information ou encore le système de management de la continuité d’activité. Dans chaque cas, l’analyse répond à des besoins et des objectifs spécifiques. Elle ne se limite pas à un exercice...

Une définition du risque

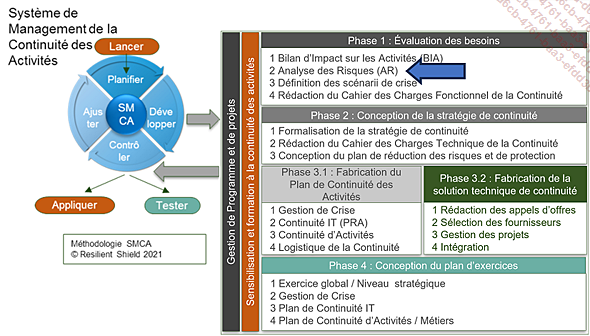

La norme ISO 13335, bien qu’elle ne soit plus en vigueur aujourd’hui, proposait un modèle de risque intéressant. Ce modèle a été utilisé comme référence il y a plusieurs années pour construire le schéma suivant :

Modèle de risque - Copyright Resilient Shield Consulting 2023

La définition claire du risque est une étape préalable nécessaire. Selon le document "ISO GUIDE 73:2009 Management du risque - Vocabulaire", le risque est défini comme "’l’effet de l’incertitude sur l’atteinte des objectifs". Cette définition a été adoptée par tous les systèmes de management, y compris celui de la continuité d’activité.

Cependant, cette explication simpliste laisse place à de nombreuses interprétations. C’est pourquoi la définition comporte plusieurs précisions :

-

L’effet peut être positif ou négatif, se traduisant par un écart par rapport à l’objectif. Ainsi, dépasser l’objectif prévu peut également être considéré comme un risque.

-

Les objectifs peuvent revêtir différentes natures (financiers, environnementaux, etc.). Ce qui les relie est l’importance accordée à ces objectifs....

Les actifs

Les actifs d’une entreprise englobent l’ensemble des biens qu’elle possède et utilise pour générer de la valeur ajoutée. Dans le contexte de la continuité d’activité, les actifs incluent également les ressources humaines, bien qu’il ne soit pas approprié de les considérer comme des biens de l’entreprise.

Quelques classes d’actifs

Les actifs de l’entreprise peuvent être rassemblés en quelques groupes :

-

Infrastructures : siège, bâtiments administratifs, laboratoires, datacenters, usines, etc.

-

Équipements : de production, pour la logistique, pour la sécurité, etc..

-

Produits, sous produits et matières premières

-

Informatique et données

-

Ressources humaines : internes, externes

Les actifs ont une valeur pour l’entreprise. Bien que l’évaluation du coût des ressources humaines puisse être difficile, le département de la comptabilité peut fournir toutes les informations utiles concernant les autres actifs.

Les actifs peuvent être exposés à des menaces. Par exemple, une entreprise située en bord de Loire sera plus exposée aux risques d’inondation qu’une autre implantée au cœur du vingtième arrondissement de Paris.

Ces actifs présentent également des vulnérabilités...

Les menaces

La définition du système de management de la continuité d’activité est explicite : l’un de ses principaux objectifs est d’identifier les menaces susceptibles d’impact sur l’organisme.

Une menace est un événement dont les conséquences peuvent causer des dommages à un actif de l’organisme. Le nombre de menaces à prendre en compte dépend de divers facteurs et des caractéristiques propres à l’organisme, comme son secteur d’activité, sa localisation géographique, ses infrastructures, etc.

La liste des menaces à étudier peut être longue, et il est souvent utile d’utiliser des catégories de menaces pour faciliter l’analyse et le traitement du risque. Ces catégories ne sont pas obligatoires, et il n’existe pas de recommandation formelle quant à l’utilisation de telle ou telle dénomination. Toutefois, nous constatons que certains ensembles de menaces se retrouvent de manière récurrente dans différentes méthodes, telles les menaces suivantes :

-

Les menaces technologiques : elles sont générées par des équipements ou des infrastructures qui impactent l’organisme, tels que des catastrophes industrielles, des pannes d’électricité, des pannes informatiques, etc....

Objectifs et exigences de l’analyse de risques

La norme ISO 22301 aborde l’analyse de manière concise, en se basant sur la norme ISO 31000 et les lignes directrices pour concevoir un cadre de gestion des risques. Cependant, le périmètre de l’analyse est plus restreint dans le cadre du système de management de la continuité d’activité. Seules les menaces qui ont un impact sur la disponibilité des processus et des services vitaux de l’organisme sont prises en compte, ce qui exclut les risques liés à la fraude ou à la confidentialité des données.

La norme ISO 22301 ne spécifie pas clairement quelle méthode d’analyse des risques doit être utilisée, tout comme la norme ISO 31000. Les spécifications pour la méthode à concevoir ou à adopter doivent répondre à plusieurs objectifs :

1. Justification de la décision de mettre en place un système de management de la continuité d’activité : il est nécessaire d’identifier au moins un scénario plausible d’interruption des activités vitales de l’organisme, en identifiant une menace pouvant être à l’origine de ce scénario de catastrophe envisageable.

2. Établissement de priorités : les entreprises internationales sont confrontées...

Choisir sa méthode d’analyse des risques

Il existe beaucoup de méthodes pour étudier les risques d’un système ou d’une entreprise. Certaines ont une notoriété importante comme la méthode EBIOS et d’autres sont plus confidentielles comme les cindyniques.

1. Mehari

Mehari est la méthode actuelle développée et entretenue par le Club de la sécurité informatique français (Clusif). Elle représente l’évolution des anciennes méthodes telles que Melisa ou Marion, qui ne sont plus proposées par le Clusif. Fruit de nombreuses années de réflexion et d’améliorations apportées par les membres du club, Mehari est disponible en téléchargement gratuit sur le site du Clusif : https://clusif.fr

Actuellement, le Clusif maintient deux versions de Mehari : Mehari classique et Mehari Manager BC. La version Manager BC a bénéficié de nombreuses améliorations, notamment en matière d’ergonomie. La base de connaissances utilisée par la méthode est toujours développée sur le logiciel Microsoft Excel. Toutefois, la conception de Mehari Manager fait davantage appel aux macros et son design est plus abouti. Ainsi, nous disposons d’un outil de qualité qui peut rivaliser avec d’autres logiciels de gestion des risques.

La base de connaissances est constituée d’une série de formulaires Excel qui permettent d’enregistrer les données nécessaires à l’analyse des risques de manière semi-dirigée. Nous utilisons cette base de connaissances comme une liste de contrôle (check-list) qui guide les différentes étapes de l’analyse, enregistre les données collectées et évalue les risques.

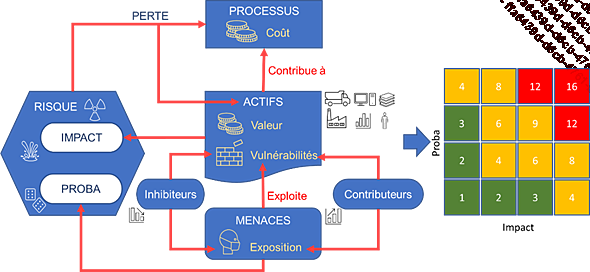

Les étapes de Mehari

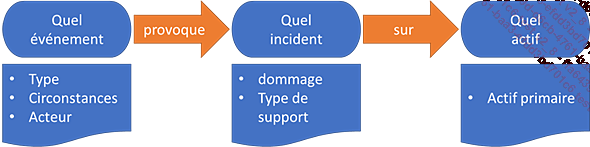

Selon la documentation fournie, la méthode Mehari est organisée en quatre étapes fondamentales. La logique adoptée est très simple. Le modèle de risque proposé par Mehari est illustré par un scénario où un événement entraîne un incident sur un ou plusieurs actifs de l’entreprise.

La logique de Mehari

Pour décrire ce modèle de risque, des caractéristiques spécifiques...

Une méthode suffisante pour l’analyse des risques

1. Quelle méthode choisir ?

Les méthodes que nous avons abordées jusqu’à présent se sont avérées extrêmement efficaces et complètes. La littérature existante les concernant est vaste et décrit en détail le processus ainsi que des exemples d’applications, ce qui vous fournira les informations nécessaires pour les mettre en œuvre. Cependant, il convient de noter que ces outils peuvent être complexes à utiliser et demanderont un investissement de temps conséquent pour en acquérir une maîtrise adéquate.

Nous vous encourageons à utiliser les résultats obtenus à l’aide d’une de ces méthodes, si ceux-ci sont déjà disponibles. Il y a de fortes chances que vous disposiez d’une base de travail pertinente et précise si la méthode a été correctement appliquée. Vous devrez peut-être effectuer une synthèse ou sélectionner les informations qui vous sont utiles, mais cela vous permettra de gagner un temps précieux.

L’utilisation des méthodes que nous avons décrites est également pertinente lorsque vous réalisez une analyse des risques dont les résultats peuvent être utilisés dans le cadre de plusieurs projets. Par exemple, si le département de gestion des risques mène une analyse des menaces en parallèle avec le département de sécurité informatique qui se concentre sur les risques liés à la cybersécurité, leurs besoins en matière d’analyse des risques se rejoignent en partie avec les vôtres. Il serait dommage de ne pas unir vos efforts et de réaliser trois fois le même travail. Une seule analyse des risques devrait convenir à tous, il est donc nécessaire d’utiliser une méthode suffisamment complète pour répondre à cet objectif.

En dehors de ces cas de figure, la méthode d’analyse des risques la plus simple est appropriée et suffisante.

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations