Microsoft Windows : études de cas

Introduction

Nous avons abordé lors du chapitre Méthodologies et référentiels, les méthodologies propres à la réponse à incident et à l’investigation numérique ainsi que l’importance du cycle de vie régissant ces interventions. Ce cycle offre un cadre itératif assurant de répondre aux exigences attendues tout en prenant en compte l’intégrité et la chain of custody tout au long de ses étapes.

Le chapitre Les concepts fondamentaux de Microsoft Windows est dédié aux concepts que nous jugeons fondamentaux pour mener une analyse dans un environnement Windows. Ces bases théoriques ne prennent sens qu’une fois sur le terrain et face à des cas réels.

Afin d’illustrer ce qui a été présenté, nous aborderons au travers de deux études de cas fictives l’utilisation des outils, méthodologies et réflexions afin de vous apporter le plus d’éléments possibles. Gardez à l’esprit qu’il est relativement difficile d’être exhaustif en si peu de cas, aussi nous tâcherons qu’ils soient tout de même représentatifs d’une réalité professionnelle.

Étude de cas - Orvil

1. Contexte

L’entreprise Orvil est une PME œuvrant dans le secteur agroalimentaire. Lors des périodes estivales, la petite équipe de dix personnes s’agrandit avec l’arrivée d’un stagiaire. Cela permet d’assurer une permanence afin que tout le personnel puisse partir en congé.

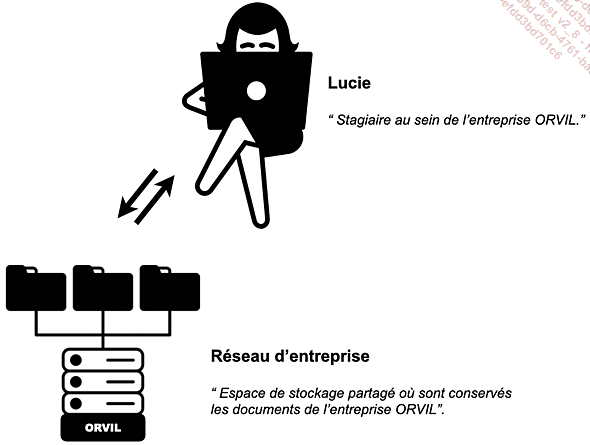

Lucie, stagiaire durant l’été 2022, commence son premier jour le 21 août. Elle possède son propre bureau équipé d’un poste sous Windows 10. Un compte lui a été préalablement créé par la personne en charge de la gestion du parc informatique. Il s’agit d’un compte local. Il n’y a pas de domaine et chaque poste possède un accès vers un espace partagé afin d’échanger les documents de travail communs. Ce partage est monté lors du démarrage du poste (figure 1).

Lucie commence sa journée et constate rapidement un comportement atypique, elle en informe le responsable de la sécurité des systèmes d’information (RSSI) qui lui demande de se référer à la fiche des bonnes pratiques située près de son écran. L’action préconisée est d’isoler le poste du réseau et de ne pas l’éteindre. En tant qu’équipe d’investigation numérique au sein d’un CSIRT local, nous avons été contactés dans la foulée.

Figure 1 : représentation du contexte (image provenant du projet https://thenounproject.com/icon/laptop-107580/ sous licence creative commons)

2. Identification

L’intervention des analystes s’est déroulée le 22 août 2022. L’entretien avec Lucie nous a apporté les informations suivantes :

-

La connexion à sa session a fonctionné avec les identifiants fournis par le service informatique.

-

Selon les recommandations du RSSI, il est conseillé de vérifier que l’installation de son environnement de travail s’est bien déroulée. Lucie a donc cliqué sur l’icône Excel afin de lancer les premiers paramètres propres à ce produit dans le but de s’assurer que tout fonctionne sans message d’erreur ni limitation quelconque....

Étude de cas - Devdown

1. Contexte

La société Devdown est spécialisée dans la vente de téléphones portables adaptés aux personnes malvoyantes. Le système d’exploitation « aio » est la propriété de Devdown et développé par une équipe interne.

La supervision de leur SI est sous-traitée à un MSSP (Managed Security Service Provider), cela comprend l’installation d’un agent sur certains postes sensibles afin de remonter sur le cloud du MSSP les logs, alertes et certaines métriques. Ce service ne comprend pas l’intervention sur site en cas d’incident de sécurité. Les alertes levées sont accessibles via un dashboard sur le cloud et complétées par un mail envoyé au responsable de la sécurité opérationnelle (RSO).

Le 01/10/2022, un mail informant le RSO d’une menace confirmée par le MSSP est le point d’entrée de notre intervention. La société Devdown s’appuie sur un AD (Active Directory) pour la gestion des postes internes. Il n’y a pas de séparation entre le réseau des développeurs et celui du reste de la société. L’adresse IP identifiée dans l’alerte est celle du poste de la secrétaire : Patricia Lacombe.

M. Rochard,

Nous avons constaté sur votre périmètre un comportement susceptible d’être malveillant.

Voici quelques observations constatées :

- connexion réseau suspecte à destination de l’adresse ip : 192.168.11.57

- compte utilisateur a l’origine : patricia.lacombe

L’adresse ip semble connue de notre base de connaissances sur la menace.

Serait-il possible de nous confirmer la légitimité de cette action ?

Dans le cas contraire nous ferons intervenir notre équipe CSIRT afin de mener les investigations nécessaires.

Bien Cordialement

Analyste f.Kidrek - MSSPH24

Membres de Devdown :

|

Nom |

Mot de passe |

Rôle |

|

Edouard Galletier |

sV2*!37^DHeA |

Gérant de l’entreprise |

|

Patricia Lacombe |

8s5P^I785GWZ |

Secrétaire |

|

Kévin Rochard |

6&1X9t0Op#u0 |

Administrateur informatique |

|

Clémence Delcroix |

j2$5L458goXE |

Développeur & Webmaster |

L’entretien...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations