Corrigé 1

Prérequis

|

1. |

c. |

Seul SMTP (Simple Mail Transfer Protocol) n’est pas un système d’exploitation mais un protocole utilisé pour le courrier électronique. |

|

2. |

Un file system ou système de fichiers permet de définir la manière dont les données seront stockées sur une portion d’un disque, appelée en général partition. |

|

|

|

Il existe des systèmes de fichiers sécurisés qui permettent de gérer des accès différents suivant les utilisateurs concernés ou des systèmes de fichiers transactionnels qui proposent un accès suivi des opérations d’écriture. |

|

|

|

Les exemples suivants peuvent être cités : FAT32 (File Allocation Table) système de fichiers utilisé sous de nombreuses versions de Windows, NTFS (New Technology File System) qui propose un accès sécurisé sous Windows Server 2022 ou Windows 11. Il existe aussi EXT4 ou XFS sous Linux ou encore UFS sous UNIX (Solaris). |

|

|

3. |

a. |

Vrai. Une file d’attente permet de placer en attente les documents prêts à être imprimés. |

|

|

b. |

Vrai. Le périphérique constitue l’imprimante à proprement parler ; attention, de nombreux systèmes d’exploitation dénomment la file d’attente imprimante. |

|

|

c. |

Faux. Une carte SCSI est généralement utilisée pour relier plusieurs disques, offrant ainsi un sous-système disque très performant. Bien qu’un espace disque ou mémoire soit nécessaire pour stocker les documents placés en attente dans la file d’attente, cette réponse n’est pas considérée comme une bonne réponse. |

|

|

d. |

Vrai. Un pilote d’impression est nécessaire pour formater les données dans un langage adapté au périphérique d’impression utilisé (par exemple PostScript ou PCL, Printer Command Languages). |

|

... | ||

Corrigé 1.1 Historique

|

1. |

a. |

ARPANET est le premier réseau à commutation de paquets. |

|

|

b. |

L’origine du nom Internet provient du protocole IP. Ce dernier signifie Internet Protocol, c’est-à-dire protocole inter-réseau. |

|

|

c. |

Unix BSD a permis aux sources de TCP/IP d’être diffusées dans le monde entier. BSD signifie Berkeley Software Distribution. |

|

|

d. |

La notion d’ordinateur personnel est surtout apparue avec le PC XT d’IBM. |

|

2. |

a. |

ARPANET : Advanced Research Projects Agency Network. |

|

|

b. |

PC : Personal Computer. |

|

|

c. |

BSD : Berkeley Software Distribution. |

|

|

d. |

TCP : Transmission Control Protocol. |

|

|

e. |

IP : Internet Protocol. |

|

|

f. |

ISO : International Organization for Standardization. |

|

3. |

Démarrez votre navigateur Web. Vous pouvez soit effectuer une recherche à partir d’un moteur de recherche en tapant ISO, soit saisir directement l’URL http://www.iso.org. |

|

|

|

Une fois connecté sur la page d’accueil du site anglophone, cliquez sur le lien vous permettant d’accéder à la version française du site ; l’adresse qui apparaîtra alors ressemblera à celle-ci : http://www.iso.org/fr/home.html. |

|

|

|

a. |

Un comité membre de l’ISO est l’organisme national "le plus représentatif de la normalisation dans son pays".... |

Corrigé 1.2 Rencontre avec les réseaux informatiques

|

1. |

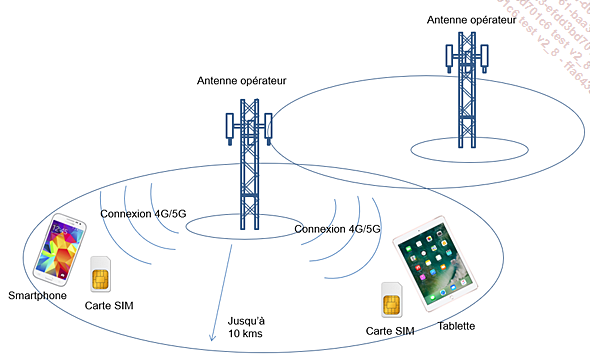

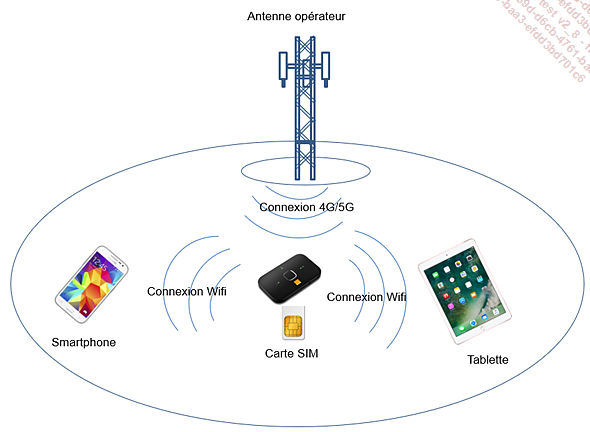

A. |

[6] Antenne 4G/5G. |

|

|

B. |

[5] Connexion 4G/5G. |

|

|

C. |

[1] Carte SIM. |

|

2. |

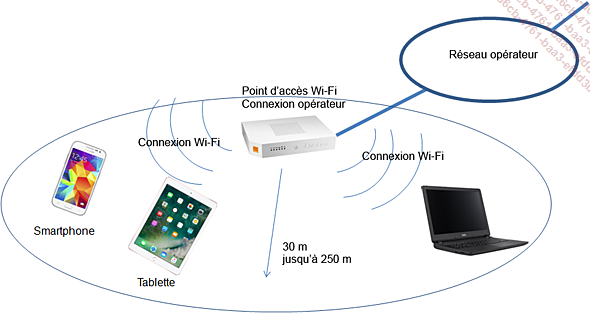

A. |

[5] Point d’accès Wi-Fi. |

|

|

B. |

[2] Connexion Wi-Fi. |

|

3. |

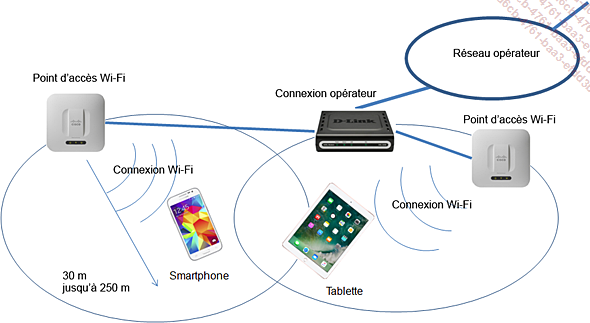

A. |

[5] Point d’accès Wi-Fi. |

|

|

B. |

[2] Connexion Wi-Fi. |

|

4. |

A. |

[4] Antenne 4G/5G. |

|

|

B. |

[2] Connexion 4G/5G. |

|

|

C. |

[1] Connexion Wi-Fi. |

|

|

D. |

[5] Carte SIM. |

|

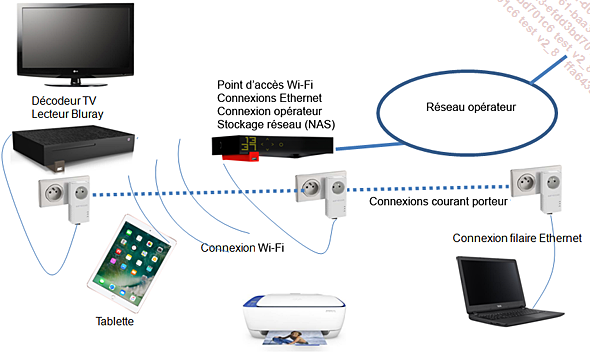

5. |

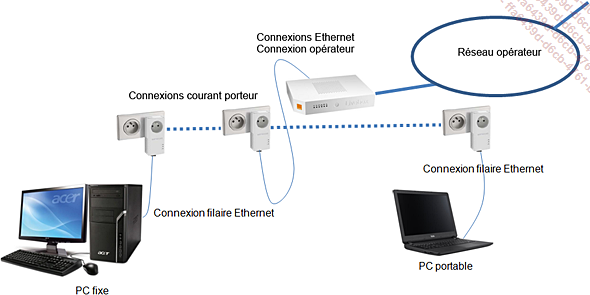

A. |

[4] Connexion CPL. |

|

|

B. |

[3] Connexion Ethernet. |

|

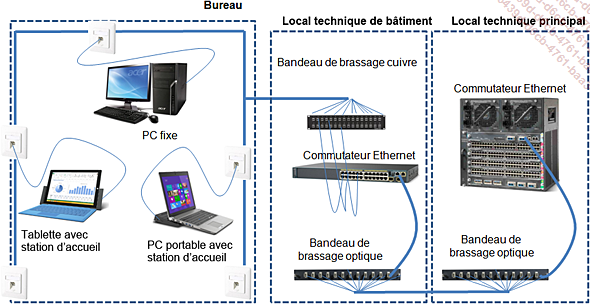

6. |

A. |

[5] Commutateur Ethernet. |

|

|

B. |

[4] Bandeau de brassage optique. |

|

|

C. |

[3] Bandeau de brassage cuivre. |

|

|

D. |

[1] Connexion Ethernet. |

|

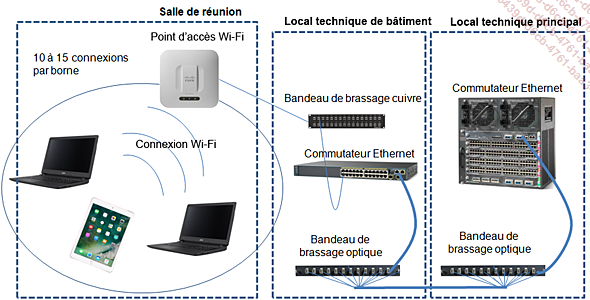

7. |

A. |

[7] Commutateur Ethernet. |

|

|

B. |

[6] Bandeau de brassage optique. |

|

|

C. |

[5] Bandeau de brassage cuivre. |

|

|

D. |

[3] Connexion Wi-Fi. |

|

|

E. |

[4] Point d’accès Wi-Fi. |

|

8. |

A. |

[1] Connexion Ethernet. |

|

|

B. |

[3] Connexion Wi-Fi. |

|

|

C. |

[2] Connexion CPL. |

|

|

D. |

[4] Point d’accès Wi-Fi. |

|

9. |

Notion de client-serveur : vocabulaire |

|

|

|

A. |

Domain Name System correspond au système de noms de domaine qui permet d’utiliser des noms en lieu et place des adresses IP (identifiants uniques utilisés par les équipements réseau). Il est ainsi possible de résoudre des noms en adresses IP, mais également des adresses IP en noms (résolution inverse). Le DNS permet également de jouer un rôle d’ILS (Internet Locator Services), c’est-à-dire de trouver un service sur le réseau en utilisant un nom DNS (service de messagerie, de licence, d’authentification...). |

|

|

B. |

Dynamic Host Configuration Protocol ou protocole de configuration dynamique des hôtes fournit un mécanisme d’auto-attribution des paramètres TCP/IP minimum nécessaires tels que l’adresse IP, le masque, ou l’adresse IP de passerelle par défaut. |

|

|

C. |

Network Access Storage ou stockage accessible en réseau permet de mettre à disposition des emplacements réseau pour stocker des fichiers ou partager des périphériques d’impression. |

|

... | ||

Corrigé 1.3 Typologie de périphériques

|

1. |

A. |

[1] Smartphone. |

|

|

B. |

[1] Smartphone. |

|

|

C. |

[2] Tablette. |

|

|

D. |

[3] PC portable. |

|

|

E. |

[1] Smartphone. |

|

|

F. |

[2] Tablette. |

|

|

G. |

[4] PC fixe. |

|

|

H. |

[3] PC portable. |

|

|

I. |

[4] PC fixe. |

|

2. |

A. |

[2] Android. |

|

|

B. |

[2] Android. |

|

|

C. |

[4] Microsoft (Windows). |

|

|

D. |

[4] Microsoft (Windows). [3] Linux. |

|

|

E. |

[1] Apple (iOS, Mac OS). |

|

|

F. |

[1] Apple (iOS, Mac OS). |

|

|

G. |

[1] Apple (iOS, Mac OS). |

|

|

H. |

[1] Apple (iOS, Mac OS). |

|

|

I. |

[4] Microsoft (Windows). [3] Linux. |

Corrigé 1.4 Définitions liées à la technologie des réseaux

File Transfer Protocol : existe depuis les toutes premières versions de TCP/IP. FTP est très souvent utilisé sur Internet grâce au mode connecté mis en œuvre par TCP pour transférer des fichiers.

Server Message Block : c’est le langage utilisé par des clients et des serveurs de fichiers ou d’impression Microsoft. Les premières versions étaient basées sur NetBIOS. Depuis Windows 2000, il a été renommé CIFS (Common Internet File System) et il est possible de désactiver NetBIOS. Ce protocole, pour les systèmes Linux et Unix, se nomme SAMBA.

Network File System : initialement créé par Sun Microsystem, il se trouve aujourd’hui sur tout système Unix ou Linux. C’est le protocole de référence pour l’accès aux fichiers et aux imprimantes dans ces environnements. Il existe des versions de NFS clients ou serveurs disponibles pour les systèmes d’exploitation Windows.

Distributed File System : il s’agit d’une extension de la prise en charge de SMB sous Windows. Elle permet la prise en charge d’une topologie logique de liens associés à des dossiers partagés multiples (tolérance de panne).

HyperText Transfer Protocol : ce protocole...

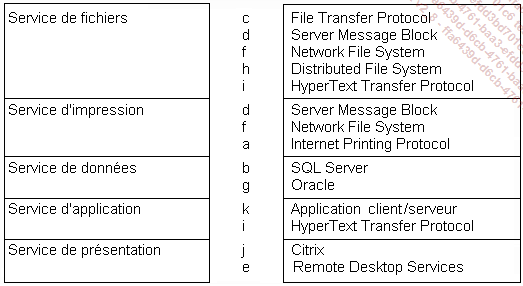

Corrigé 1.5 Association de technologies aux services réseau

Corrigé 1.6 Définitions de termes liés à la protection des systèmes et réseaux

Authenticité

C’est le mécanisme qui permet de s’assurer de l’origine formelle d’une demande (authentification) ou de la non modification d’une trame (intégrité des données) grâce à la mise en œuvre d’une signature numérique.

Carte à puce

Il s’agit d’une carte disposant d’une puce et d’une piste magnétique. Cette carte contient en général, pour l’authentification, une clé privée liée à un utilisateur particulier. Dans un environnement informatique sécurisé, la carte à puce est souvent utilisée. Celle-ci oblige l’utilisateur à la posséder physiquement, contrairement à un mot de passe qui peut être trouvé et utilisé sans que son propriétaire en ait connaissance.

Chiffrement des données locales

Ce mécanisme rend illisible les informations pour celui qui ne sait pas les exploiter.

Confidentialité des échanges

Elle sous-entend la protection des données privées lors de transferts.

Confidentialité locale

Cette confidentialité peut, dans un premier temps, passer par des autorisations spécifiques liées à des comptes d’utilisateurs...

Corrigé 1.7 Association de termes liés à la protection des systèmes et réseaux

|

Notion |

|

Terme |

|

Sécurité au niveau utilisateur |

|

Liste de contrôle d’accès |

|

Onduleur |

UPS (Uninterruptible Power Supply) |

|

|

IPsec |

AH et ESP (Authentication Header et Encapsulating Security Payload) |

|

|

Confidentialité des échanges |

Tunnel |

|

|

Confidentialité locale |

EFS (Encrypting File System) |

|

|

Authenticité |

Certificat |

|

|

Sauvegarde des données |

Périphérique à bande |

|

|

Notion de pare-feu |

Ports bien connus |

|

|

Sécurité au niveau ressource |

Mot de passe par ressource |

|

|

Carte à puce |

Clé privée |

Corrigé 1.8 Association d’images liées à la protection des systèmes et réseaux

|

a |

Sécurité au niveau utilisateur (ACL) |

b |

Onduleur |

|

c |

IPsec |

d |

Confidentialité des échanges |

|

e |

Confidentialité locale |

f |

Authenticité |

|

g |

Sauvegarde des données |

h |

Notion de pare-feu |

|

i |

Sécurité au niveau ressource |

j |

Carte à puce |

Corrigé 1.9 Tolérance de panne et niveaux RAID

|

1. |

La capacité totale du système RAID 5 est 5 x 500 Go, soit 2,5 To. Un des disques est totalement utilisé pour stocker la parité. |

|

2. |

Voici les trois bandes qui seront écrites sur les 6 disques : |

|

Disque 0 |

Disque 1 |

Disque 2 |

Disque 3 |

Disque 4 |

Disque 5 |

|

|

Bande 0 |

FF |

16 |

27 |

39 |

A2 |

P0 |

|

Bande 1 |

P1 |

17 |

47 |

12 |

BD |

E3 |

|

Bande 2 |

89 |

P2 |

C4 |

38 |

62 |

8C |

|

|

En gras est représenté le premier élément écrit de la bande. |

|

|

P0, P1 et P2 sont les parités respectives à calculer. |

|

3. |

Pour calculer la parité associée à chaque bande, on utilise la calculatrice Windows en mode programmeur en choisissant l’hexadécimal comme base de calcul avec l’opérateur Xor. |

|

|

P0 = FF Xor 16 Xor 27 Xor 39 Xor A2 |

|

|

Grâce à la calculatrice, on obtient P0 = 55. |

|

|

Note : Il n’est pas nécessaire d’effectuer une conversion binaire au préalable. |

|

|

P1 = 17 Xor 47 Xor 12 Xor BD Xor E3 P1 = 1C P2 = 89 Xor 38 Xor 62 Xor 8C P2 = 9B |

|

4. |

Il suffit de recalculer, à l’aide de l’opérateur Xor, la partie manquante en se basant sur les autres informations. |

|

|

Le disque 1 étant endommagé, on va chercher à recalculer les informations stockées par bande, XX0, XX1 et XX2 : |

|

|

Disque 0 |

Disque 1 |

Disque 2 |

Disque 3 |

Disque 4 |

Disque 5 |

|

Bande 0 |

FF |

XX0 |

27 |

39 |

A2 |

55p |

|

Bande 1 |

1Cp |

XX1 |

47 |

12 |

BD |

E3 |

|

Bande 2 |

89 |

XX2p |

C4 |

38 |

62 |

8C |

|

|

Le p indique que l’information... |

Corrigé 1.10 Concepts sur la virtualisation

|

1. |

Les assertions qui sont vérifiées en virtualisation de session sont a, d, f et h. L’application s’exécute sur le serveur et s’affiche sur le poste de travail. Étant données que les applications s’exécutent sur le serveur (un seul système d’exploitation), tous les utilisateurs, bien que disposant de leur propre profil, vont travailler sur le même serveur (dans un contexte partagé). La virtualisation de session fonctionne en mode connecté : si une coupure réseau survient, l’utilisateur perd sa connexion au serveur et, par conséquent, est interrompu. Ainsi, les réponses b, c, e et g sont fausses : |

|

|

|

b. |

L’application s’exécute mais ne s’affiche pas sur le serveur. |

|

|

c. |

L’application s’affiche sur le poste de travail mais s’exécute sur le serveur. |

|

|

e. |

Le contexte d’exécution partagée est sur le serveur et non sur le poste de travail. |

|

|

g. |

Il n’y a qu’un système d’exploitation pour l’ensemble des utilisateurs. |

|

2. |

Pour la virtualisation de système d’exploitation, les bonnes réponses sont b et c. L’OS virtualisé peut être accessible localement ou via le réseau. Il n’y a pas de partage d’OS dans ce mode, sauf si la virtualisation de session est utilisée. Les réponses a et d sont fausses : |

|

|

|

a. |

Il n’y a pas de partage de session en mode virtualisation d’OS. |

|

|

d. |

La machine virtuelle peut être également mise à disposition sur le réseau. S’agissant d’un poste de travail, le terme utilisé est VDI. |

|

3. |

Pour la virtualisation d’application, les bonnes réponses sont b, c et d. L’application est packagée puis mise à disposition sur un serveur de streaming. Elle peut également être directement mise en cache sur le poste de travail, en mode autonome. Une fois... | |

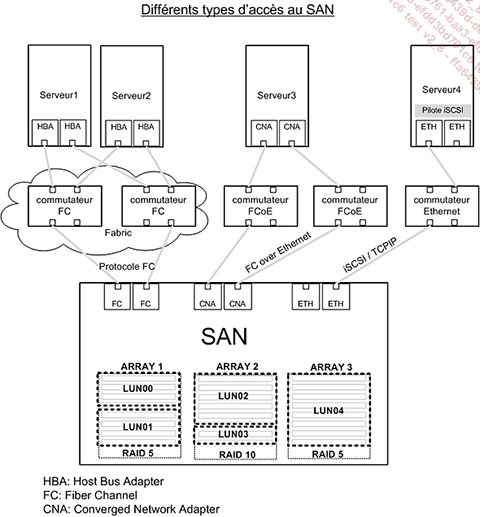

Corrigé 1.11 Types d’accès à un SAN

Corrigé 1.12 Chemins d’accès FC

Les chemins d’accès disponibles à la baie depuis le serveur sont :

Pour l’accès à la baie 1 (Array 1) :

-

pour le Serveur1, hba0 -> Fab1:1 -> Fab1:7 -> T0:a, ou hba0 -> Fab1:1 -> Fab1:8 -> T1:a

-

pour le Serveur2, hba0 -> Fab1:2 -> Fab1:7 -> T0:a ou hba0 -> Fab1:2 -> Fab1:8 -> T1:a

Pour l’accès à la baie 2 (Array 2) :

-

pour le Serveur1, hba1 -> Fab2:1 -> Fab2:4 -> T1:b ou hba1 -> Fab2:1 -> Fab2:3 -> T0:b

-

pour le Serveur2, hba1 -> Fab2:2 -> Fab2:3 -> T0:b ou hba1 -> Fab2:2 -> Fab2:4 -> T1:b

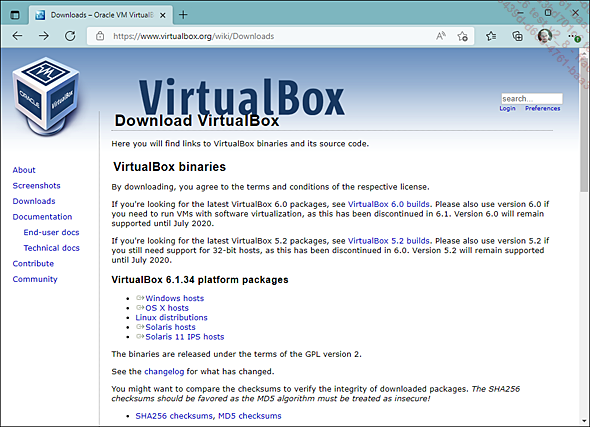

Corrigé 1.13 Téléchargement de VirtualBox

|

1. |

Démarrez un moteur de recherche tel que Google et précisez Oracle VirtualBox télécharger. |

|

2. |

Choisissez le site proposant la version pour Windows : https://virtualbox.org/wiki/Downloads, puis cliquez sur le lien Windows hosts. |

Corrigé 1.14 Installation de VirtualBox

|

1. |

Accédez au programme téléchargé précédemment. Double cliquez pour démarrer l’installation. Vérifiez que l’éditeur est bien digne de confiance et connu, ici Oracle Corporation, puis sélectionnez Exécuter. |

|

2. |

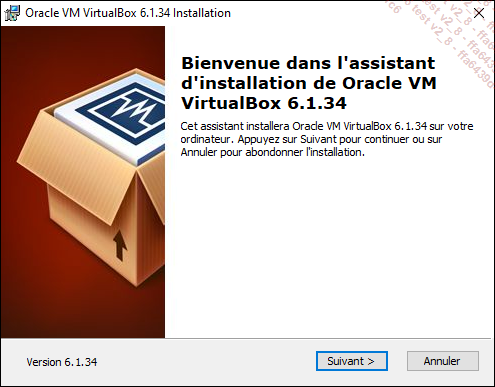

Le premier écran de bienvenue est en anglais, jusqu’à ce que nous spécifiions la langue à utiliser. Cliquez sur Suivant. |

|

3. |

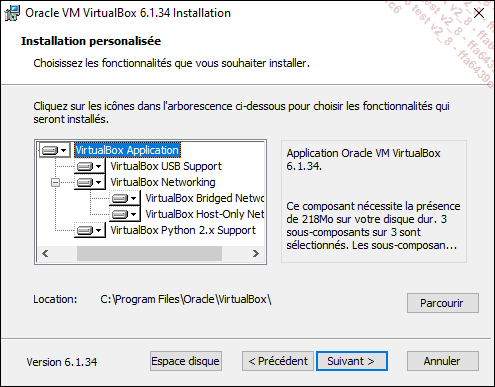

Choisissez d’installer les composants sélectionnés par défaut, puis Suivant : |

|

4. |

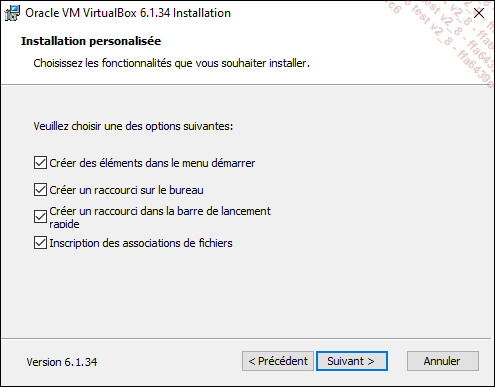

Laissez créer les raccourcis par défaut, ainsi que l’association des machines virtuelles à VirtualBox, puis Suivant : |

|

5. |

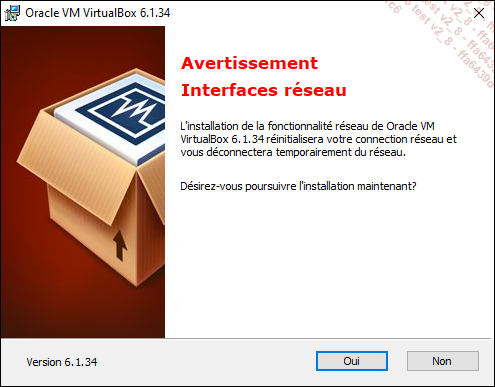

L’installation nécessite de redémarrer le réseau. Cliquez sur Oui pour redémarrer le réseau (vous serez momentanément déconnecté pendant cette opération) : |

|

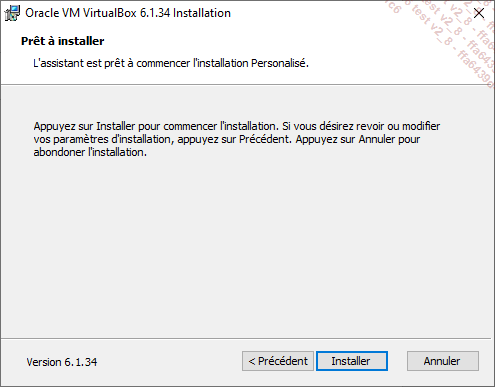

6. |

Démarrez l’installation en cliquant sur Installer. |

|

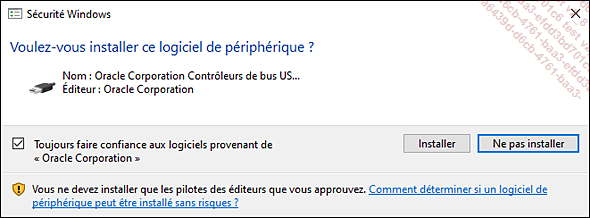

7. |

La fenêtre suivante s’ouvre. Cochez la case Toujours faire confiance aux logiciels provenant de « Oracle Corporation », puis cliquez sur Installer. |

|

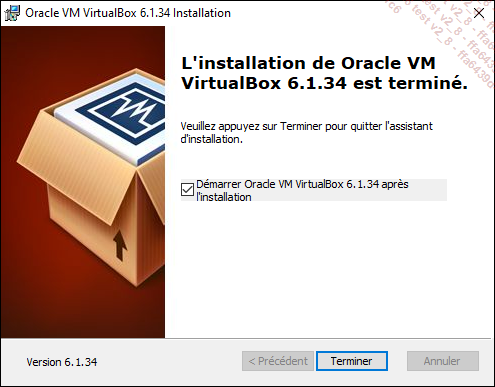

8. |

Validez la fin de l’installation par Terminer. |

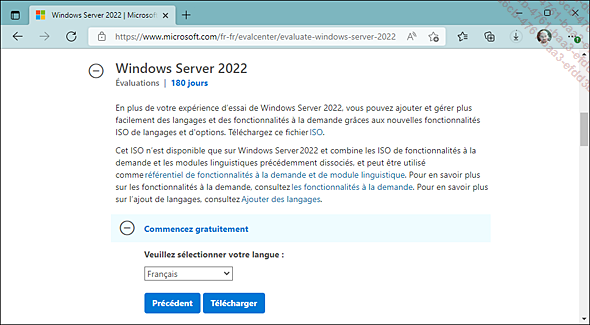

Corrigé 1.15 Téléchargement d’une version d’évaluation de Windows Server 2022

|

1. |

Recherchez sur le moteur de recherche Google les mots-clés suivants : Windows Server 2022 téléchargement évaluation. |

|

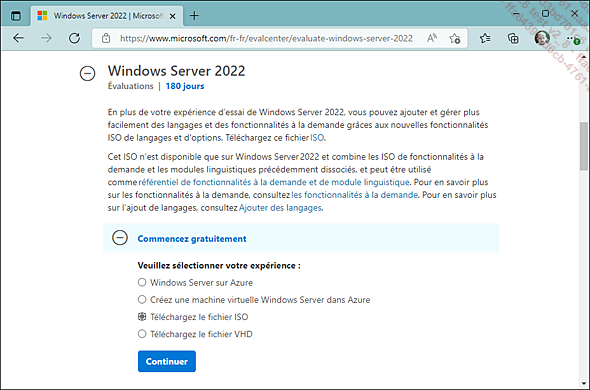

2. |

Un lien identique à celui ci-après devrait être disponible : https://www.microsoft.com/fr-fr/evalcenter/evaluate-windows-server-2022 |

|

3. |

Vous devrez vous connecter avec un compte Microsoft pour pouvoir accéder au téléchargement. |

Note

Si vous ne disposez pas d’un compte Microsoft, vous pouvez en créer un.

Vous devrez également vous inscrire (mettre à jour vos coordonnées) pour pouvoir télécharger les versions d’évaluation.

|

4. |

Choisissez le format d’accès à l’évaluation : nous choisissons ici un format ISO pour pouvoir disposer du DVD sous forme de fichier. |

|

5. |

On vous demande ensuite de vous inscrire. |

|

6. |

Choisissez ensuite la langue voulue, puis Télécharger. |

|

7. |

Un ISO d’environ 5 Go est téléchargé dont le nom peut être variable, par exemple SERVER_EVAL_x64FRE_fr-fr.iso |

Note

Pour accélérer le téléchargement, il est préférable de vous connecter sur un réseau filaire Ethernet.

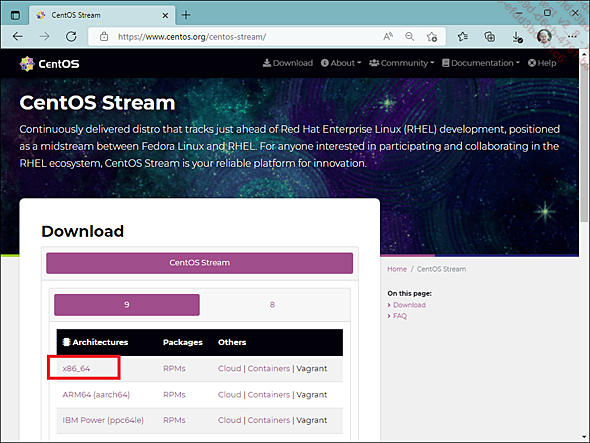

Corrigé 1.16 Téléchargement d’une version de Linux CentOS

|

1. |

Recherchez sur le moteur de recherche Google les mots-clés suivants : Linux CentOS téléchargement. |

Note

La version CentOS est la version GNU Public License de Redhat.

|

2. |

Vous devriez obtenir le lien suivant : http://www.centos.org/centos-stream Sur la page d’accueil, cliquez sur x86_64 : |

|

3. |

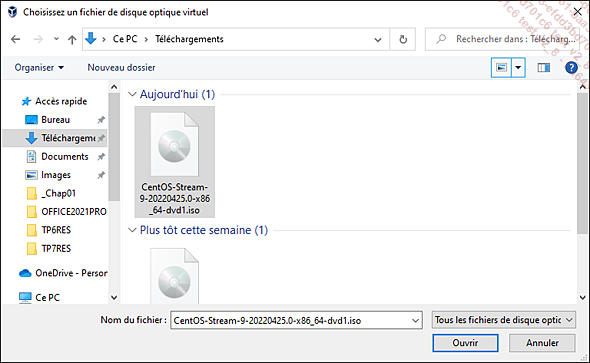

Un fichier ISO est alors téléchargé, par exemple CentOS-Stream-9-20220425.0-x86_64-dvd1.iso. |

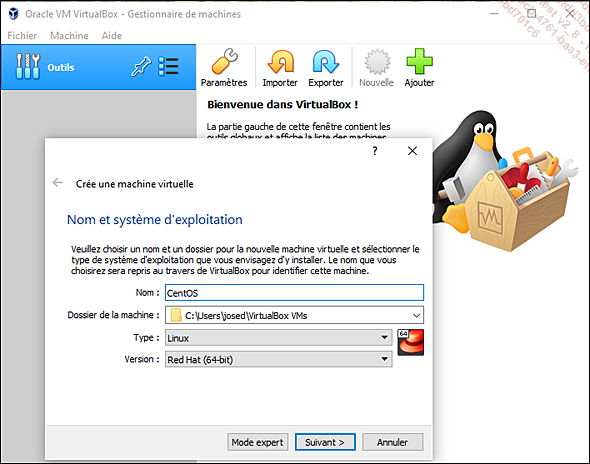

Corrigé 1.17 Création d’une machine virtuelle Linux

|

1. |

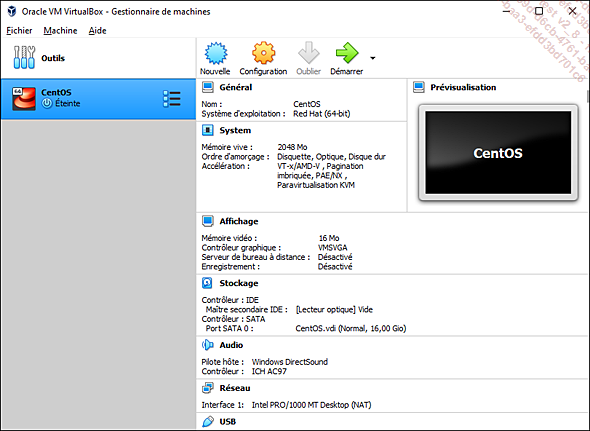

Démarrez Oracle VM VirtualBox à partir du raccourci présent sur le bureau. Depuis le menu Machine - Nouvelle, donnez le nom CentOS, assurez-vous que le type est Linux et que la version est bien Red Hat (64-bit), puis cliquez sur Suivant. |

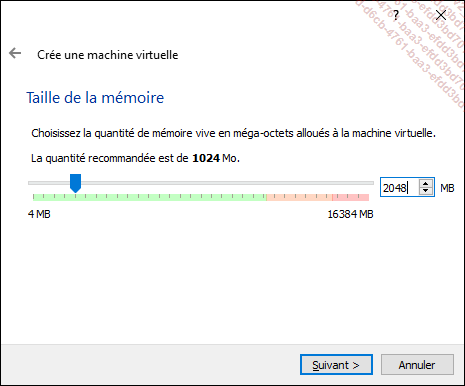

|

2. |

Définissez la mémoire à 2 Go (2048) et cliquez sur Suivant. |

|

3. |

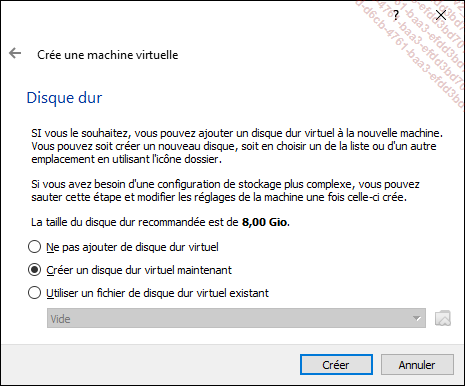

Nous allons créer un nouveau disque dur virtuel. Laissez les paramètres par défaut et cliquez sur Créer. |

Note

La taille du disque sera modifiable un peu plus loin dans l’assistant VirtualBox.

|

4. |

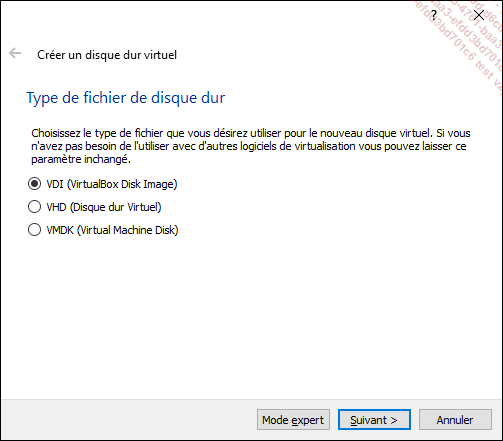

Cliquez sur Créer. Laissez les paramètres par défaut et cliquez sur Suivant. |

|

5. |

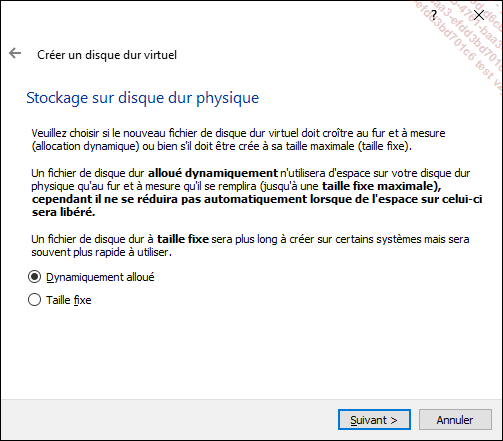

Nous allons créer un disque qui grossira en fonction de son utilisation, de manière à limiter l’espace disque utilisé. Laissez l’option par défaut et cliquez sur Suivant. |

Note

Si vous disposez d’un ordinateur ayant suffisamment d’espace disque mais avec des performances limitées, il est au contraire recommandé de spécifier Taille fixe pour obtenir les meilleures performances.

|

6. |

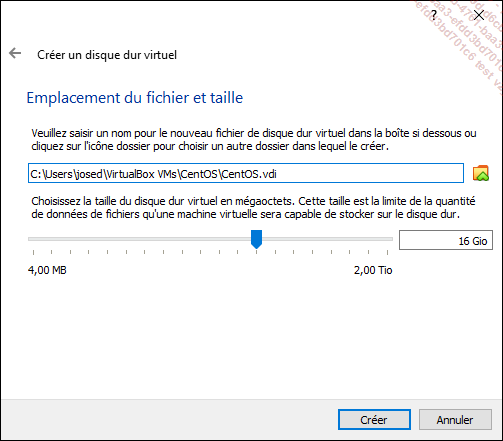

Augmentez la taille du disque à 16 Go en déplaçant le curseur correspondant puis cliquez sur Créer. |

|

7. |

L’enveloppe de la machine virtuelle a été créée : |

Corrigé 1.18 Installation de Linux

Nous allons à présent procéder à l’installation de Linux dans l’enveloppe qui vient d’être créée.

Démarrez la machine virtuelle CentOS préalablement créée.

Nous allons tout d’abord associer à la machine virtuelle (VM) le démarrage automatique sur l’ISO CentOS que nous avons préalablement téléchargé.

|

1. |

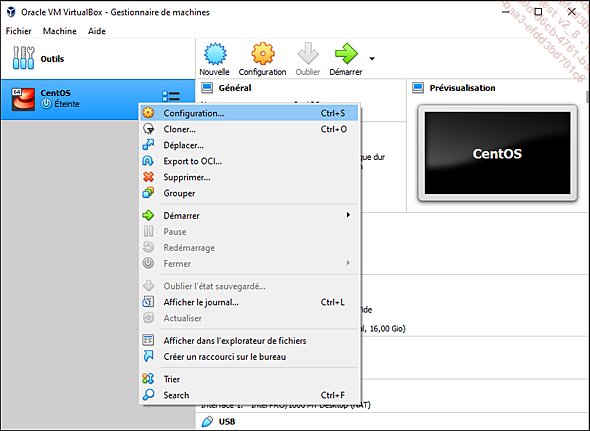

Effectuez un clic droit sur la machine, puis choisissez le menu Configuration.... |

|

2. |

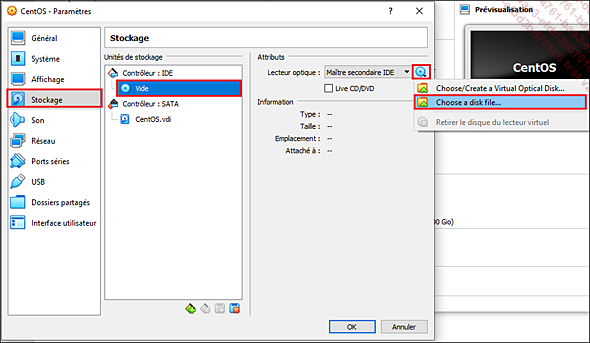

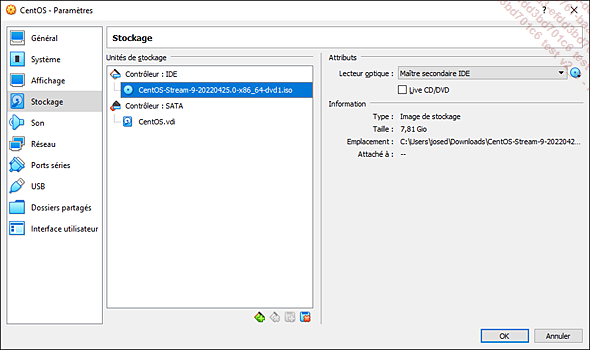

Choisissez l’option Stockage, sélectionnez le disque sous le contrôleur IDE qui apparaît vide, cliquez ensuite sur le disque à droite, puis sur Choose a disk file... : |

|

3. |

Sélectionnez l’image ISO correspondante : |

|

4. |

L’image ISO apparaît alors sous le contrôleur IDE : |

|

5. |

Validez par OK pour finaliser la configuration.Démarrez la machine virtuelle CentOS. |

|

6. |

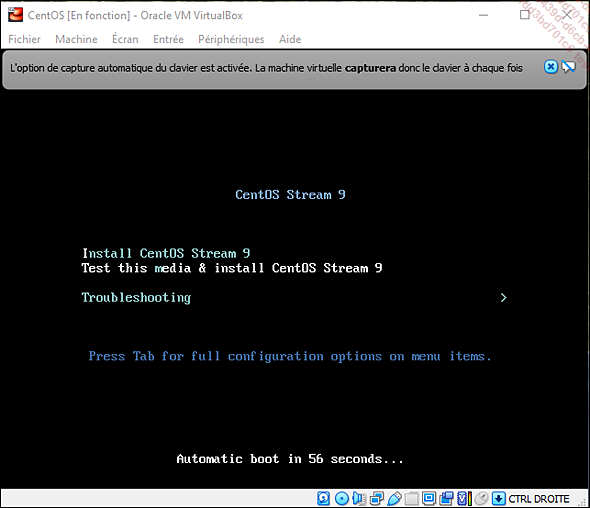

Choisissez I dans les 60 secondes pour démarrer l’installation de Linux.Sinon, vous pouvez appuyer sur la touche d’échappement [Esc] pour annuler le test de l’intégrité de l’ISO. L’écran ci-dessous apparaît. |

|

7. |

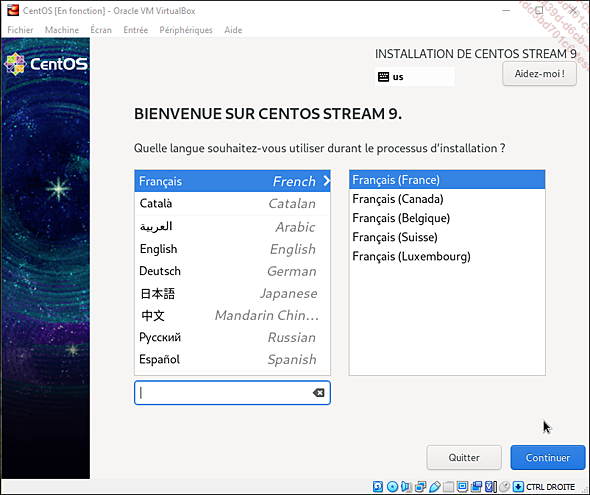

Une fois la langue Français choisie, cliquez sur Continuer : |

|

8. |

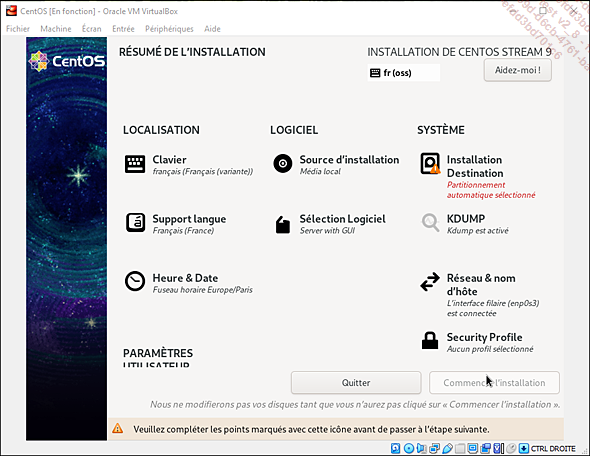

Cliquez sur Installation Destination en haut à droite. |

Note

Une fois la souris "capturée" dans l’interface graphique, pour pouvoir sortir du mode fenêtré, par défaut, il faut appuyer sur la touche [Ctrl] droite.

|

9. |

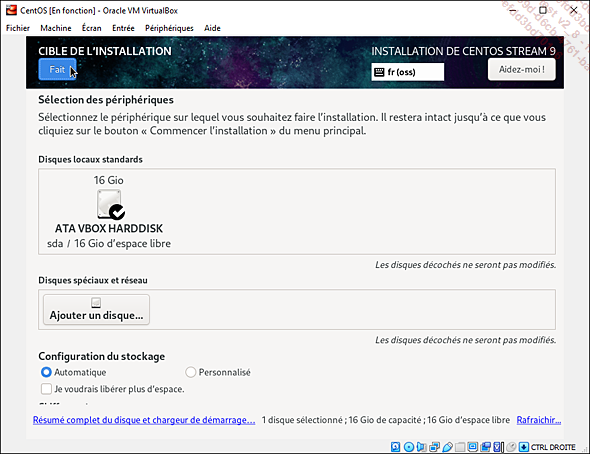

Affichez les informations : |

|

10. |

Cliquez sur Fait en haut à gauche. |

|

11. |

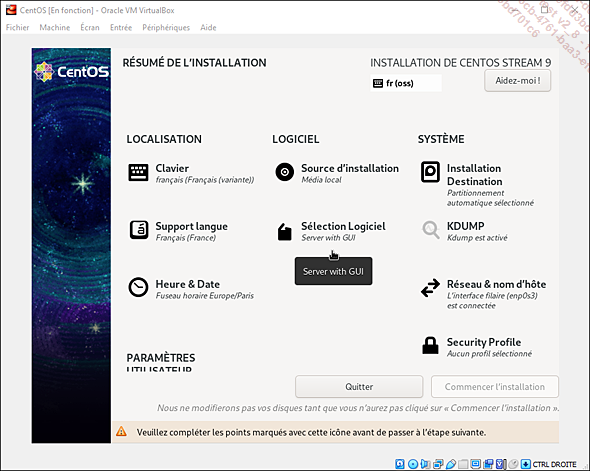

Cliquez ensuite sur Sélection Logiciel : |

|

12. |

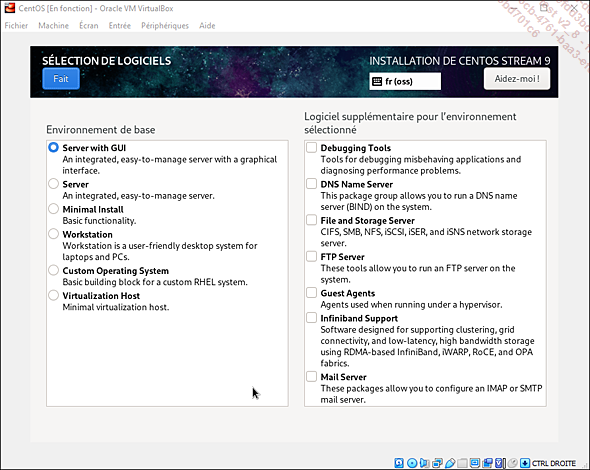

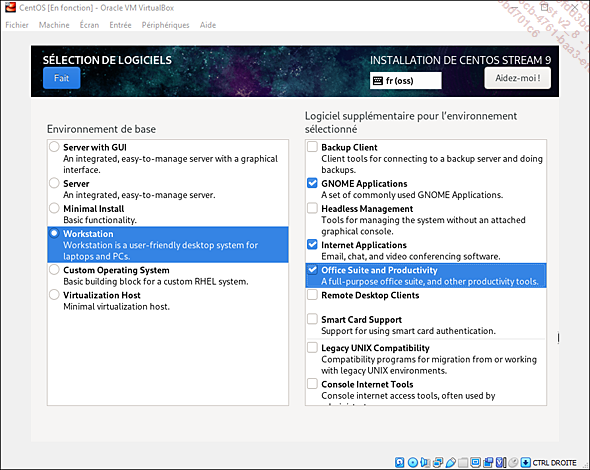

Cochez l’option Workstation pour installer une interface graphique. |

|

|

ainsi que certains modules complémentaires, par exemple :

|

|

13. |

Cliquez ensuite sur Fait. |

|

14. |

De retour à l’écran général, attendez quelques instants que le programme d’installation examine les dépendances entre les composants. |

|

15. |

Cliquez ensuite... |

Corrigé 1.19 Création d’une machine virtuelle Windows Server 2022

Nous allons créer une machine virtuelle Windows Server 2022.

|

1. |

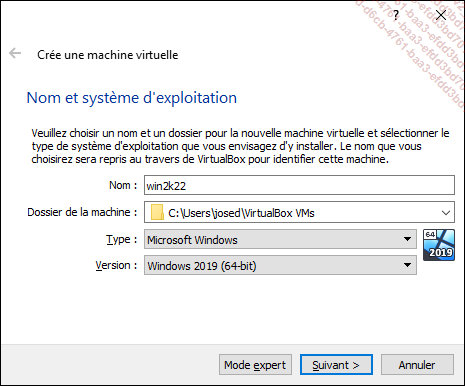

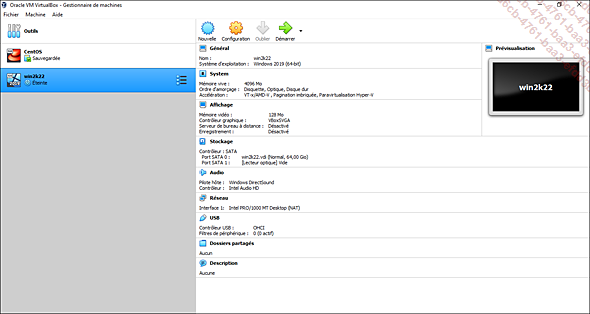

Dans Oracle VM VirtualBox, cliquez sur Nouvelle pour créer une nouvelle machine virtuelle. Définissez le nom win2k22. Sélectionnez le type Microsoft Windows. Précisez la version la plus récente de Windows Server disponible : Windows 2019 (64-bit). |

|

2. |

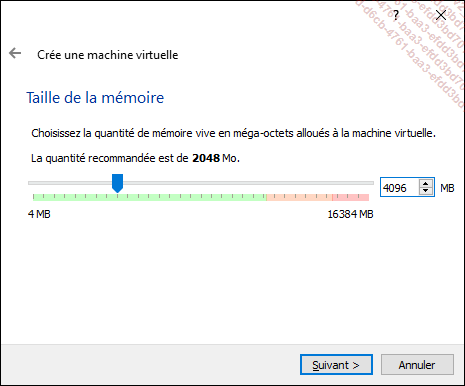

Cliquez sur Suivant. Définissez la taille de la mémoire à 4096 Mo puis cliquez sur Suivant. |

|

3. |

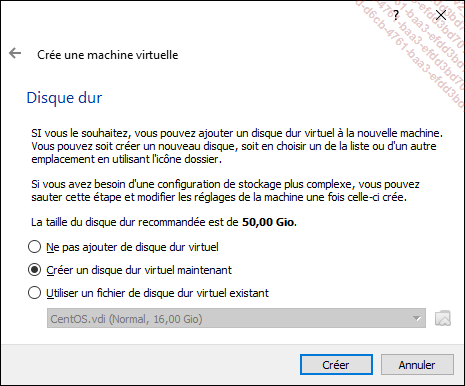

Laissez l’option par défaut et cliquez sur Créer. |

|

4. |

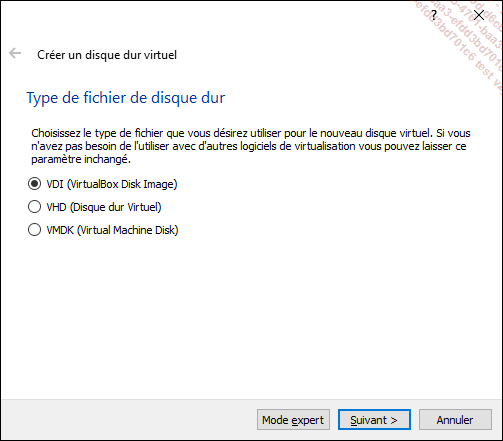

Laissez l’option VDI et cliquez sur Suivant. |

|

5. |

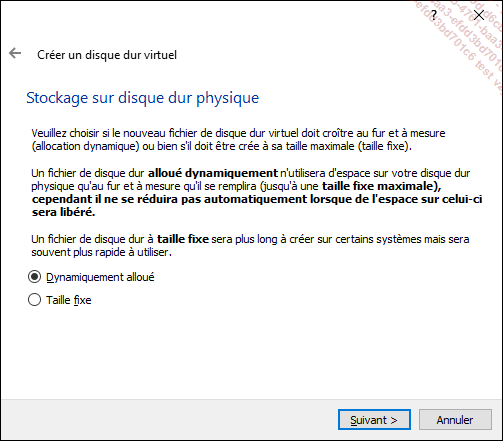

Laissez l’option Dynamiquement alloué et cliquez sur Suivant. |

|

6. |

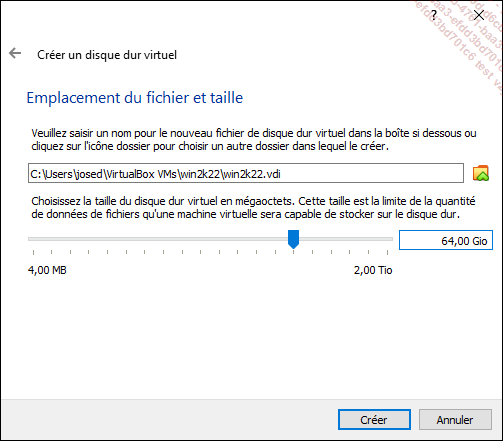

Augmentez la taille du disque dur proposé jusqu’à 64 Gio. |

|

7. |

Cliquez ensuite sur Créer. Vous obtenez alors une enveloppe correspondant à la machine virtuelle : |

Corrigé 1.20 Installation de Windows Server 2022

Nous allons à présent procéder à l’installation de Windows Server 2022 dans l’enveloppe qui vient d’être créée.

|

1. |

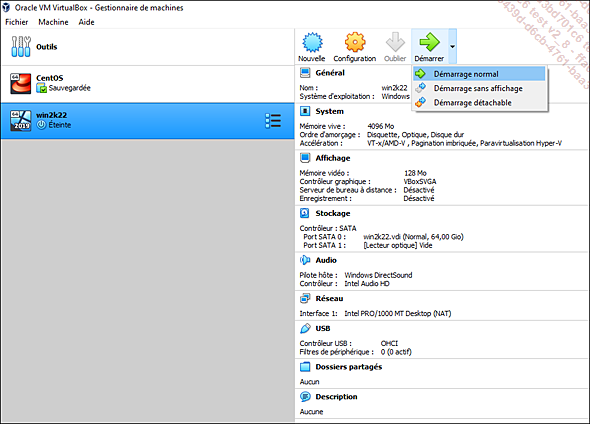

Effectuez un clic droit sur la VM win2k22, puis choisissez Démarrer. |

|

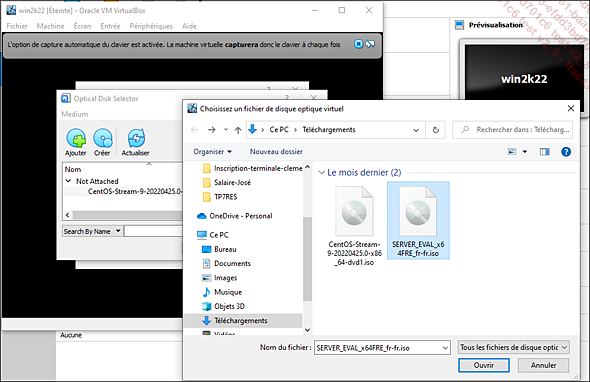

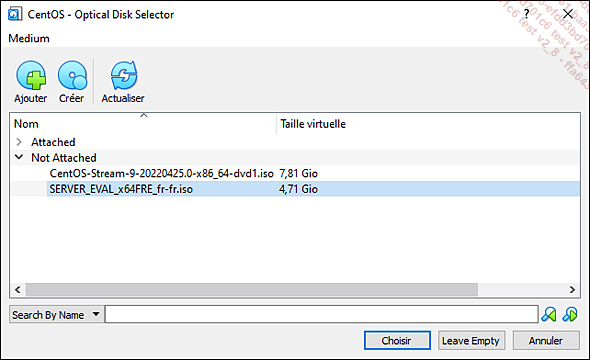

2. |

Le menu Choisissez le disque de démarrage s’affiche. Cliquez sur Ajouter pour vous positionner dans le dossier de téléchargement de l’ISO, puis sélectionnez-le. |

|

4. |

Choisissez Ouvrir. L’ISO de Windows Server 2022 est sélectionné. Cliquez sur Choisir puis sur Démarrer. |

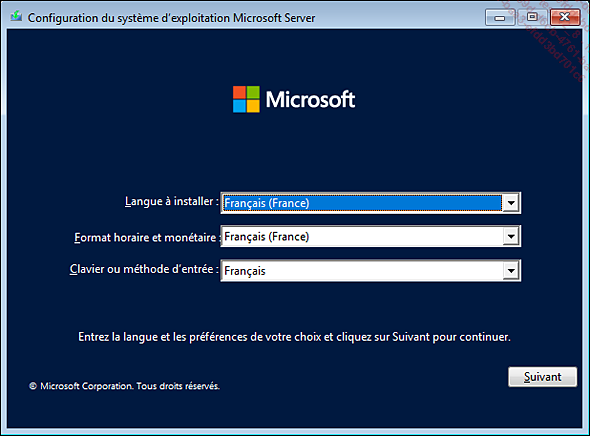

Après l’amorçage, le premier écran s’affiche.

Note

Vous pouvez également choisir le mode Mise à l’échelle pour disposer d’un écran redimensionnable.

|

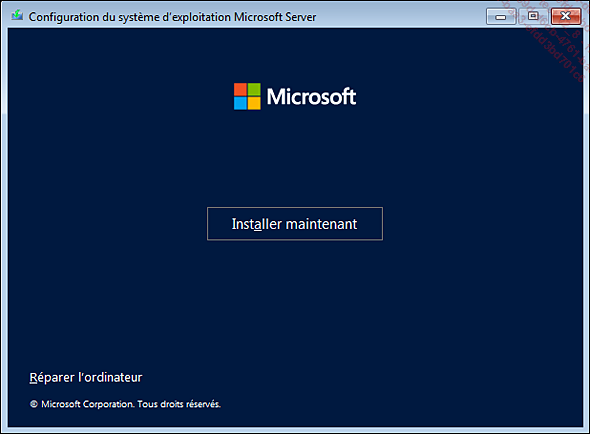

5. |

Cliquez sur Suivant. Cliquez sur Installer maintenant. |

|

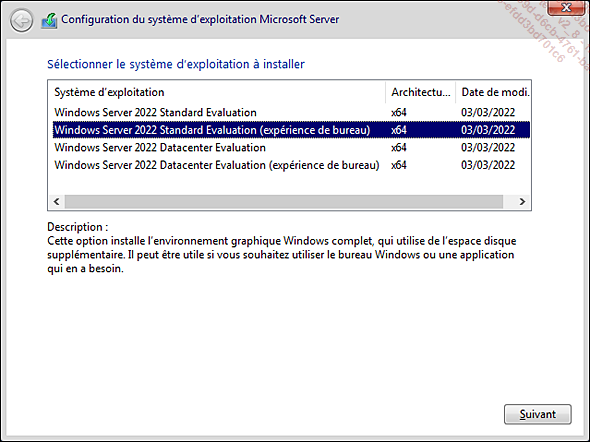

6. |

Sélectionnez l’édition standard avec interface graphique (expérience de bureau) puis Suivant. |

|

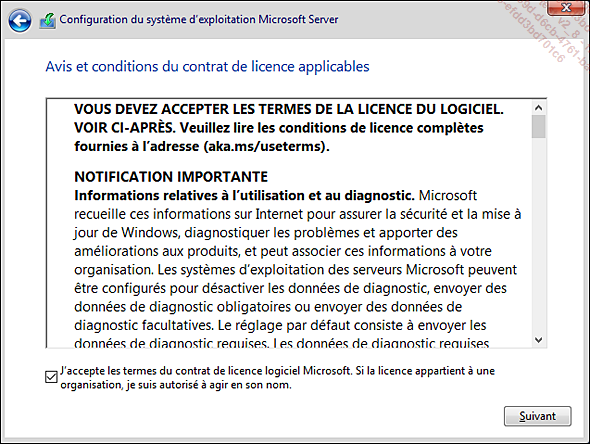

7. |

Validez le contrat de licence puis cliquez sur Suivant : |

|

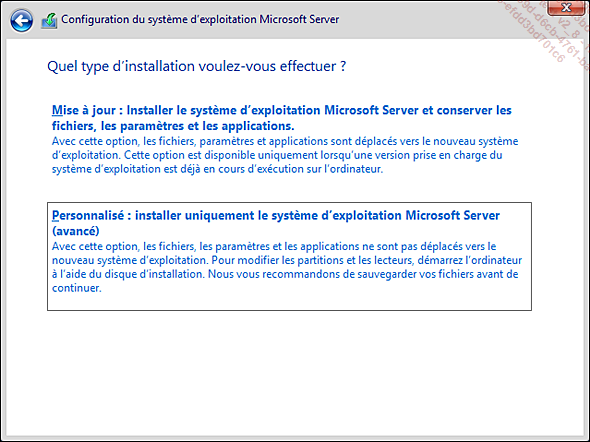

8. |

Choisissez le type Personnalisé. |

|

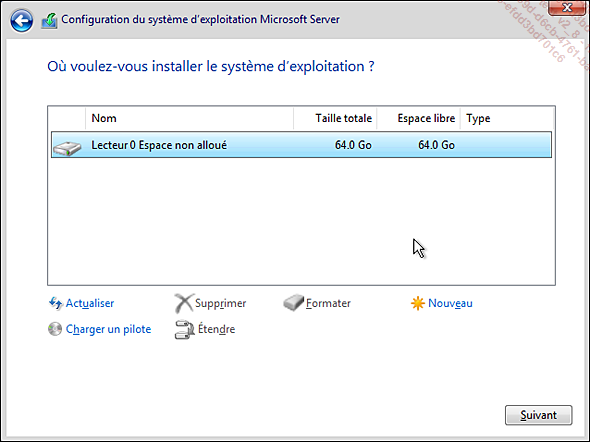

9. |

Laissez l’option par défaut, puis Suivant. |

|

10. |

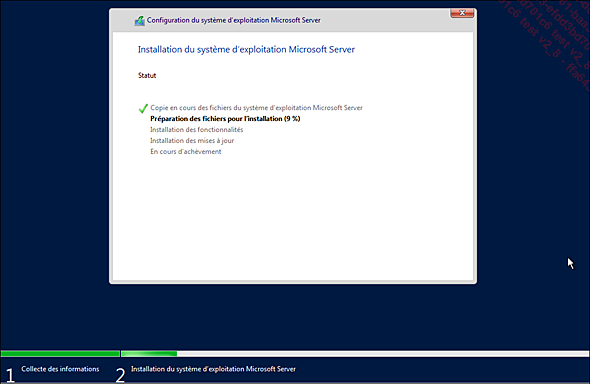

L’installation démarre avec une succession d’étapes qui s’enchaînent. |

|

11. |

Après quelques minutes, un premier redémarrage est proposé : |

|

12. |

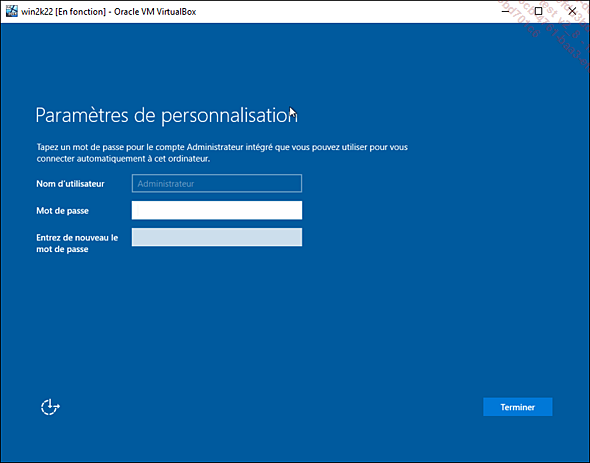

Au bout d’un certain temps et quelques démarrages, vous pouvez choisir le mot de passe de l’administrateur du serveur, puis Terminer. |

|

13. |

Vous pouvez alors ouvrir la première session. Appuyez... |

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations