Azure Active Directory

Introduction

Azure Active Directory (Azure AD ou AAD) est un service de gestion simplifiée d’annuaire d’entreprise hébergé dans le Cloud Microsoft. Des utilisateurs et groupes peuvent y être créés ou répliqués, mais la gestion d’un objet de stratégie de groupe ou d’une unité d’organisation n’est pas possible. Un des avantages non négligeables est que le salarié va pouvoir s’authentifier sur les portails Azure (ou Azure PowerShell/CLI) avec son compte d’utilisateur du domaine et son mot de passe associé. De plus, une entreprise peut fournir à ses partenaires et clients un accès contrôlé à des ressources de son système d’information.

Les services Cloud Microsoft disponibles sur Internet (Office 365, Microsoft Azure, Dynamics…) basent leur authentification sur un compte AAD.

Il permet aux salariés d’une entreprise de se connecter et d’accéder aux ressources telles que des applications SaaS, mais aussi des ressources internes telles que les applications situées sur votre réseau d’entreprise et intranet.

Chaque nouvel abonnement fournit un AAD dédié, nommé répertoire par défaut. C’est le tenant (ou locataire en français), qui est la représentation des identités de votre entreprise dans le Cloud Azure. Le tenant est donc une instance de l’AAD.

Celui-ci peut accueillir des comptes Microsoft lors de la création de l’abonnement, ainsi que des comptes professionnels. Un abonnement Azure comprend obligatoirement une relation d’approbation avec Azure AD. Un abonnement fait confiance à une instance de l’Azure AD (donc à un tenant) pour authentifier les utilisateurs, les services et les appareils.

Plusieurs...

Utilisateur

Un utilisateur hébergé dans l’AAD peut être défini suivant trois possibilités :

-

Synchroniser : utilisateur répliqué depuis votre annuaire Active Directory On-Premise dans l’AAD.

-

Membre : créé dans votre répertoire AAD, il est bien souvent de type user@votretenant.onmicrosoft.com si un domaine tiers n’a pas été approuvé.

-

Invité : utilisateur externe à votre organisation que l’administrateur de celle-ci a invité à joindre son répertoire.

Il est ainsi possible d’inviter un utilisateur à devenir membre de notre annuaire (ceux ne possédant pas un compte @philoucho06hotmail.onmicrosoft.com dans notre exemple). Voici la procédure :

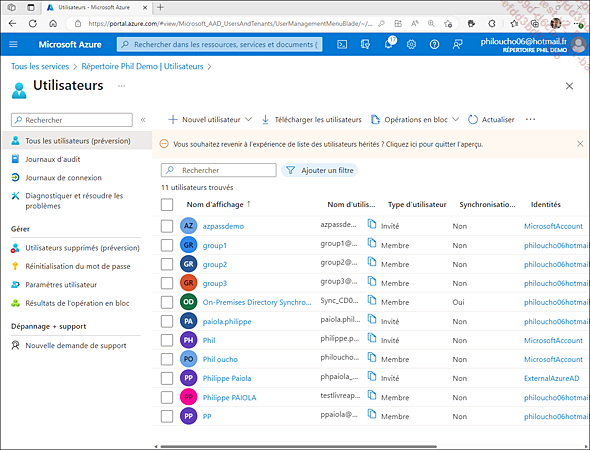

Cliquez sur Utilisateurs dans le panneau des paramètres d’Azure Active Directory. La liste des utilisateurs présents dans le domaine s’affiche.

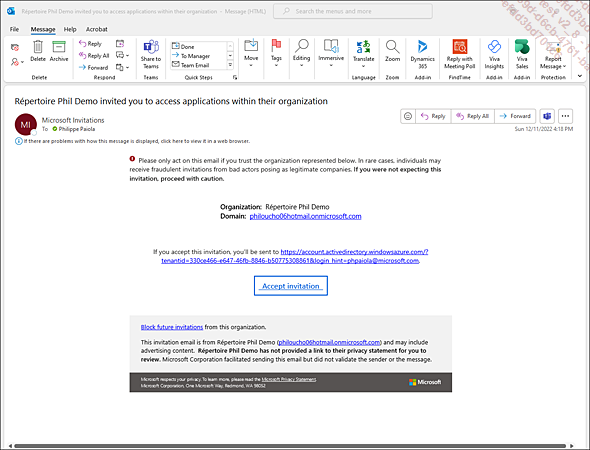

Cliquez sur Nouvel utilisateur invité puis sur Inviter un utilisateur externe. Saisissez un nom puis l’adresse électronique du compte cible et cliquez sur le bouton Inviter. Un courriel est envoyé à l’utilisateur invité, lui proposant de joindre son compte à votre répertoire par défaut.

Si le courriel spécifié est de type professionnel (user@nomdevotreentreprise.com par exemple), l’utilisateur peut d’ores et déjà se connecter au portail Azure (https://portal.azure.com).

Si le courriel est de type personnel (@gmail.com, free.fr, etc…), alors l’utilisateur devra convertir son adresse électronique en compte Microsoft. Pour y parvenir, ouvrez le lien https://account.microsoft.com/account?lang=fr-ca et suivez la procédure en cliquant sur Créer un compte Microsoft.

Après avoir cliqué sur le bouton Accept...

Azure RBAC

Azure dispose de plusieurs rôles intégrés parmi lesquels vous pouvez choisir vos niveaux d’accès. Vous pouvez attribuer ces rôles à différents niveaux : abonnement, groupe de ressources, ressources, etc. Par défaut, la personne qui crée un abonnement Azure peut attribuer à d’autres utilisateurs un accès d’administration à ce dernier.

Il est nécessaire de connaître les trois rôles (propriétaire, contributeur et lecteur) les plus couramment utilisés pour attribuer des accès aux ressources Azure (cf. chapitre Le Cloud public Microsoft).

La liste des rôles intégrés (ou built-in) est disponible ici : https://learn.microsoft.com/fr-fr/azure/role-based-access-control/built-in-roles

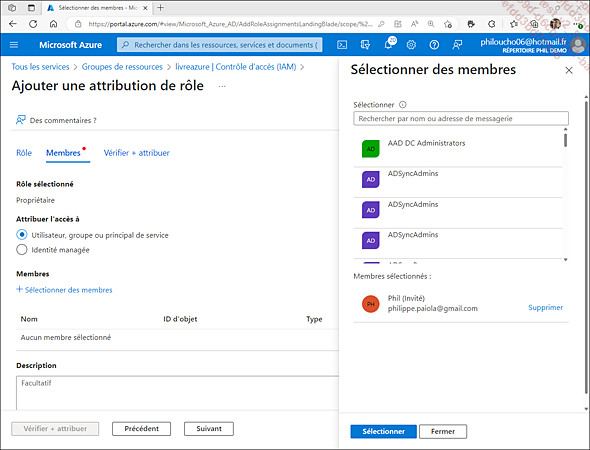

Pour ajouter l’utilisateur invité précédemment en tant que propriétaire d’un groupe de ressources, suivez la procédure ci-après :

Depuis le portail Azure, saisissez Abonnements dans le champ de recherche situé en haut de l’interface. Cliquez sur votre abonnement, puis sur Groupe de ressources, et sur le groupe de ressources livreazure. Cliquez sur Contrôle d’accès (IAM) puis sur Ajouter et Ajouter une attribution de rôle. Sélectionnez le rôle à attribuer à l’utilisateur, dans notre cas Propriétaire. Cliquez sur le bouton Suivant.

Cliquez sur Sélectionner des membres, saisissez l’adresse électronique de l’utilisateur, cliquez sur celle-ci et validez en cliquant sur le bouton Sélectionner.

L’utilisateur a maintenant accès à une partie de votre abonnement Azure, en l’occurrence un seul groupe de ressources, et peut y créer, y modifier et y supprimer des ressources, ou bien octroyer des droits à...

Groupe

Un groupe peut être affecté à une ou plusieurs ressources Azure par un utilisateur, permettant ainsi à tous les utilisateurs qui le composent de posséder les mêmes accès. Un utilisateur externe à un groupe peut demander au propriétaire de celui-ci d’y être affecté. Lors du refus ou de l’approbation, l’utilisateur est informé.

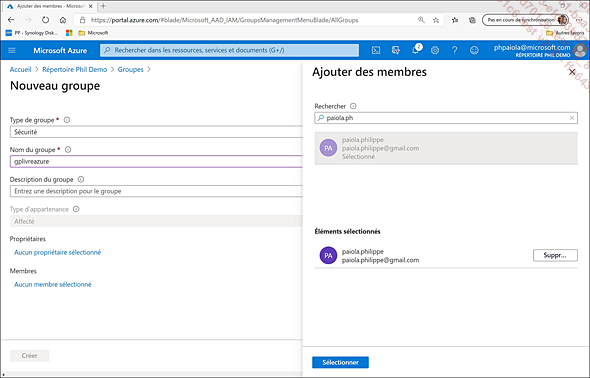

Ajouter un groupe s’effectue depuis la même interface que celle utilisée pour créer un utilisateur :

Cliquez sur le bouton  dans le panneau d’actions situé à gauche

de l’interface, puis sur Azure Active Directory.

Cliquez ensuite sur Groupes,

puis sur Nouveau groupe.

dans le panneau d’actions situé à gauche

de l’interface, puis sur Azure Active Directory.

Cliquez ensuite sur Groupes,

puis sur Nouveau groupe.

Dans le champ Type de groupe, sélectionnez Sécurité. Saisissez le nom du groupe (gplivreazure) et son type d’appartenance parmi ces trois choix :

-

Affecté : le groupe est affecté à une ressource par le propriétaire de celle-ci.

-

Appareil dynamique : règle créée pour un appareil.

-

Utilisateur dynamique : règle attribuée à un utilisateur en fonction de critères, par exemple : (user.department -eq "Ventes") -or (user.department -eq "Commerciaux").

Sélectionnez Affecté dans le champ Type d’appartenance puis cliquez sur Aucun membre sélectionné. Saisissez l’adresse électronique de l’utilisateur créé précédemment, puis cliquez sur celle-ci et validez en cliquant sur le bouton Sélectionner.

Cliquez sur le bouton Créer.

Tenant

Afin d’expliquer simplement ce qu’est un tenant, nous allons résumer les différents composants liés à Azure. Le contrôle d’accès dans Azure s’envisage tout d’abord dans une perspective de facturation et de frontière. Le propriétaire actuel d’un abonnement est l’administrateur de compte, un de ses droits étant la gestion de la facturation. Un abonnement permet à la fois de limiter la facturation, et d’assurer une frontière de sécurité, puisque l’administrateur ne peut travailler que sur un abonnement à la fois. Chaque abonnement dispose d’une relation privilégiée avec une instance d’Azure AD. Cela signifie concrètement que l’abonnement s’appuie sur un répertoire qui authentifie les utilisateurs et services. Plusieurs abonnements peuvent être liés au même répertoire Azure AD, mais chaque abonnement ne peut être lié qu’à un seul répertoire.

Dans Azure AD, un client est locataire (tenant) de son abonnement Azure et représente une entreprise dans sa globalité. Lorsque celle-ci souscrit à l’offre Cloud de Microsoft, qu’il s’agisse d’Office 365, Dynamics ou encore Azure, une instance dédiée lui est attribuée. Ce tenant stocke les objets du système d’information de l’entreprise, tels que des groupes, des utilisateurs et des applications. Il est indépendant des autres tenants des autres entreprises et ne peut porter le même nom.

L’entreprise peut aussi publier son application métier via son tenant, et ainsi permettre à ses salariés de l’utiliser en tant que membres de l’Azure AD. Cette opération n’est pas facturée par Microsoft....

Identités managées

La gestion des secrets, des mots de passe, des certificats et des clés utilisés pour sécuriser la communication entre les composants d’une application constitue un défi courant pour les développeurs. Les identités managées permettent aux développeurs de ne plus avoir à gérer ces informations d’identification.

Une identité managée est simplement un compte de service créé et géré par l’Azure AD et qui représente une ressource Azure (ou On-Premise).

Les développeurs peuvent stocker les secrets dans Azure Key Vault mais les applicatifs nécessitent un moyen d’accéder au coffre. Les identités managées permettent aux applications de se connecter à des ressources prenant en charge l’authentification Azure Active Directory. Les applications peuvent utiliser des identités managées pour obtenir des jetons Azure AD sans avoir à gérer les informations d’identification.

Avec les identités managées, l’administrateur n’a pas besoin de gérer les informations d’identification, il n’a pas accès à celles-ci.

Il existe deux types d’identités managées :

-

Affectation par le système. Un principal de service d’un type spécial est créé dans Azure AD pour l’identité. Il est lié au cycle de vie de cette ressource Azure, ce qui signifie que, lorsque la ressource Azure est supprimée, Azure supprime automatiquement le principal de service pour vous. Par défaut, seule cette ressource Azure peut utiliser cette identité pour demander des jetons à Azure AD.

-

Affectation par l’utilisateur. Cette identité managée est créée en tant que ressource Azure...

Éditions

Azure Active Directory propose quatre éditions, chacune apportant un ensemble de fonctionnalités à une entreprise en fonction de sa taille et de ses besoins :

-

Gratuite : gestion des utilisateurs et groupes, synchronisation avec un domaine Active Directory On-Premise, SSO (Single Sign On) sur les applications Microsoft et non Microsoft en mode SaaS (Salesforce, Google Apps, Dropbox, etc.), MFA (Multi-Factor Authentication) afin de s’authentifier de manière forte (combinaison du mot de passe et d’un mot de passe unique reçu via SMS ou une App), à destination des comptes administrateurs généraux de l’abonnement uniquement. Inclut 500 000 objets et 10 applications par utilisateur. Collaboration B2B ainsi que modification du mot de passe en libre-service pour les comptes Cloud.

Les trois éditions suivantes sont uniquement disponibles si l’entreprise est détentrice d’un contrat Entreprise ou membre du programme licence en volume Open ou Cloud Solution Provider :

-

Office 365 : gestion du compte en libre-service (réinitialisation du mot de passe en ligne), publication des applications web locales et reprise des fonctionnalités procurées par la version gratuite.

-

Premium P1 : accès interapplications, délégation d’administration, réinitialisation différée des mots de passe, accès conditionnel, Azure Information Protection. Synchronisation bidirectionnelle des objets, Cloud App Discovery. Proxy d’application et personnalisation des pages de connexion. Reprise des fonctionnalités procurées par la version Office 365.

-

Premium P2 : inclut les fonctionnalités d’AAD Premium P1, et ajoute de nouvelles solutions telles que Privileged Identity Management (gestion de l’accès au sein du système...

SLA

L’architecture de réplication de l’AAD mise en place par Microsoft permet d’assurer un SLA de 99,9 % pour les trois dernières éditions. Néanmoins, l’utilisation complète du service n’est pas garantie, seule la gestion des objets de l’AAD (lire, écrire, créer et supprimer) ainsi que les connexions sont prises en compte. À noter un avoir de 100 % si la disponibilité mensuelle devenait inférieure à 95 %. C’est dire la confiance qu’a Microsoft dans son infrastructure Azure AD (partagée avec Office 365) chargée d’authentifier les utilisateurs.

La liste des contrats de niveau de service de tous les services Azure est accessible depuis le lien https://azure.microsoft.com/fr-fr/support/legal/sla/

L’édition gratuite n’a aucun contrat d’engagement de service.

Azure AD Connect

Azure AD Connect est un logiciel gratuit fourni en téléchargement par Microsoft pour permettre à l’administrateur de synchroniser des objets de son Active Directory local dans Azure AD. Il s’installe donc dans votre domaine Active Directory On-Premise, au plus proche d’un contrôleur de domaine mais pas sur ce dernier. Grâce à ce logiciel, l’authentification sur le portail Azure, ou l’utilisation des scripts (Azure PowerShell, Azure CLI) est rendue possible avec le nom d’utilisateur et le mot de passe de domaine Active Directory (compte professionnel) du salarié. L’accès à des services IaaS (par exemple une machine virtuelle Windows Server 2019) ou un service PaaS (gestion d’un blob dans un compte de stockage) est aussi possible via ce type de compte.

Azure AD Connect est livré avec trois composants :

-

Le service de synchronisation réplique les utilisateurs et groupes dans l’Azure AD.

-

Azure AD Connect Health s’assure de l’efficience des synchronisations et propose un journal de l’activité en cas de problème.

-

AD FS est une fonctionnalité facultative gérant les environnements hybrides, l’emploi de cartes à puce, etc.

Il existe trois types de réplication des utilisateurs et groupes pris en charge par l’AAD Connect, chacun s’excluant mutuellement :

-

Synchronisation de hachage de mot de passe : synchronise le hachage du mot de passe d’un utilisateur entre une instance Active Directory locale et une instance Azure AD basée sur le Cloud. Il n’est donc pas nécessaire d’avoir accès à un contrôleur de domaine On-Premise pour authentifier un utilisateur qui veut accéder à un service Cloud de Microsoft. L’inconvénient principal de cette méthode...

Azure MFA

L’authentification est l’étape qui permet de vérifier l’identité d’une entité (personne, ordinateur...) afin de lui donner accès à des ressources locales (fichiers, applications...) ou Cloud (Apps).

Traditionnellement, un administrateur s’authentifie sur une ressource grâce à son nom d’utilisateur et son mot de passe. Azure Multi-Factor Authentication (MFA) propose d’ajouter une vérification supplémentaire par le biais d’un smartphone ou d’un moyen biométrique pour valider l’accès à une ressource Cloud.

La phase de vérification fait intervenir un protocole d’authentification. L’authentification simple se base sur un seul élément (exemple : mot de passe) pour authentifier une personne.

L’authentification forte, elle, repose sur au moins deux facteurs parmi ceux-ci :

-

Ce que l’utilisateur sait (mot de passe).

-

Ce qu’il possède (smartphone).

-

Ce qu’il est (empreinte digitale).

Trois types de vérification sont supportés par le service MFA :

-

La réception d’un SMS fournissant un code unique.

-

Un appel téléphonique où une voix électronique vous demande de saisir un code de sécurité.

-

L’utilisation de l’App nommée Microsoft Authenticator, téléchargeable depuis le PlayStore ou l’Apple Store.

Vous pouvez utiliser des paramètres de sécurité par défaut pour activer l’authentification multifacteur pour tous les utilisateurs de votre tenant AAD. Même si des paramètres de sécurité par défaut ne sont pas activés pour l’authentification multifacteur, les utilisateurs auxquels est attribué le rôle Administrateur général Azure...

Points essentiels à retenir

Nous avons résumé, puis classé par ordre alphabétique, les principaux sujets de ce chapitre. Ainsi, le lecteur pourra se servir de ce mémento comme d’un pense-bête.

Azure Active Directory

-

Service de gestion simplifiée d’annuaire d’entreprise hébergé dans le Cloud Microsoft.

-

Services Microsoft disponibles sur Internet (Office 365, Microsoft Azure…) ou localement, basant leur authentification sur un compte Azure AD.

-

Chaque nouvel abonnement fournit un AAD dédié, nommé Répertoire par défaut.

Azure AD Connect

-

Logiciel gratuit fourni en téléchargement par Microsoft pour permettre à l’administrateur de synchroniser des objets de son Active Directory local dans Azure AD.

-

Trois méthodes de réplication : Synchronisation de hachage de mot de passe, Authentification directe et AD FS.

-

S’installe sur un contrôleur de domaine.

-

Procure une authentification sur les portails web ou dans les langages de scripts (Azure PowerShell, Azure CLI) avec le nom d’utilisateur et le mot de passe de domaine Active Directory (compte professionnel) du salarié.

MFA

-

Service basé sur une authentification forte en deux étapes, fonctionnant aussi bien dans le réseau local que dans Azure.

-

Trois types de vérifications sont supportés par le service : réception d’un SMS, appel téléphonique où une voix électronique annonce le code de sécurité ou utilisation de l’application Microsoft Authenticator pour les smartphones.

Tenant

-

Plusieurs abonnements peuvent être liés au même répertoire Azure AD, mais chaque abonnement ne peut être lié qu’à un seul répertoire.

-

Un client est locataire (tenant) de son abonnement Azure et représente...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations