Sécurité et gestion de l'authentification

Permissions NTFS

À chaque ouverture de session, les informations d’identification employées par l’utilisateur (nom d’utilisateur et mot de passe) sont transmises à un moniteur de sécurité locale qui accède au Gestionnaire de sécurité (SAM pour Security Account Manager). Ce dernier accorde un jeton d’accès (token) qui va déterminer les droits d’accès que possède cet utilisateur pour tout objet "sécurisable" (clé du Registre, fichier, dossier, service, processus, etc.). Ce descripteur de sécurité vérifie deux informations :

-

Le SID de l’utilisateur.

-

La liste DACL de l’objet auquel tente d’accéder l’utilisateur.

Ces deux notions vont être expliquées dans la suite de ce chapitre.

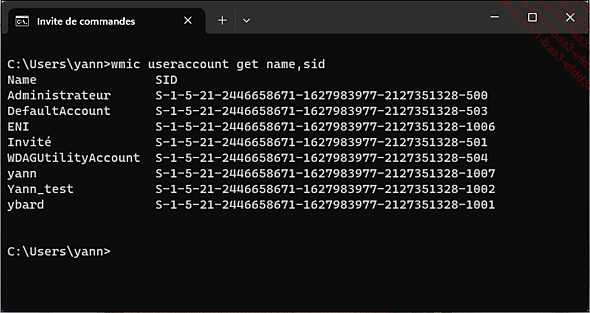

1. SID utilisateurs

Un SID (Security IDentifier) est une manière unique d’identifier un utilisateur ou un groupe d’utilisateurs. Nous retrouvons ces identifiants dans les jetons d’accès, dans les ACL (Access Control List) et dans les bases de sécurité des comptes. Reportez-vous à la section suivante pour une description complète du mécanisme des ACL.

Les SID sont des données de longueur variable formant une représentation hiérarchique de l’acteur désigné. La syntaxe est la suivante : S-R-I-XXX-XXX-XXX-YYY.

-

S : signifie qu’il s’agit d’un SID.

-

R : niveau de révision du SID (version utilisée).

-

I : nombre entier identifiant l’autorité ayant émis le SID (5 pour l’autorité NT).

-

XXX-XXX-XXX : suite de longueur variable, composée d’identifiants de sous-autorités et formant l’identificateur de domaine.

-

YYY : dernier identifiant de sous-autorité, appelé identificateur relatif (Relative IDentifier ou RID). Il identifie un compte ou un groupe particulier.

Les SID d’un ordinateur n’appartenant pas à un domaine commencent généralement par S-1-5.

Vous pouvez afficher les SID des utilisateurs de cette manière :

Depuis une invite de commandes, saisissez la commande suivante : wmic useraccount get name,sid

Vous pouvez obtenir le même résultat avec la commande PowerShell suivante : Get-WmiObject -Class Win32_UserAccount | Select-Object...

Comptes utilisateurs

Nous distinguons les comptes prédéfinis des comptes interactifs, ces derniers permettant aux utilisateurs d’ouvrir une session sur la machine. Les comptes prédéfinis de type Administrateur ou Invité sont désormais désactivés par défaut pour améliorer la sécurité du système. Ce type de compte ne correspond donc pas directement à un utilisateur réel. À l’inverse, un compte d’utilisateur interactif correspond à une personne physique. Le système lui renvoie donc une image, appelée profil, qui est stockée à cet emplacement : C:\Utilisateurs\<Nom Utilisateurs>.

Chaque utilisateur appartient à un groupe générique (prédéfini). Comme il est possible de créer des utilisateurs, vous pouvez également générer de nouveaux groupes. À chaque groupe correspond un jeu de privilèges et de restrictions. En termes clairs, si le groupe des administrateurs dispose des pleins pouvoirs, celui des invités évolue dans une sorte de liberté surveillée.

La gestion des comptes d’utilisateurs est accessible depuis les Paramètres - Comptes. Vous avez la possibilité de gérer les options de votre compte, de rajouter des utilisateurs de votre famille ou non, de connecter un compte professionnel ou scolaire ou de supprimer les comptes. Windows 11 permet la création/connexion de deux types de comptes :

-

Un compte Microsoft : il permet la synchronisation des informations du compte (paramètres personnalisés, historique, favoris du navigateur, accès aux applications du Microsoft Store et des applications Microsoft) quelle que soit la machine où l’on se connecte. Il se comporte de manière similaire au profil itinérant d’un domaine Active Directory. Les données et informations sont stockées sur les serveurs Microsoft.

-

Un compte local ; il correspond aux comptes disponibles dans les anciennes versions de Windows. L’accès se fera uniquement sur cette machine et les données du compte seront stockées localement. Ce type de compte favorise la confidentialité mais n’offre pas les avantages de la synchronisation.

L’ancien accès depuis...

Contrôle de compte d’utilisateur

Windows Vista a introduit un nouveau concept de sécurité appelé UAP ou User Account Protection (en français, contrôle de compte d’utilisateur). D’autres termes sont utilisés : Least-Privilege User Accounts ou Limited User Accounts (LUA). Ce concept, désormais appelé UAC (User Account Control), a été conservé et amélioré au fur et à mesure des versions jusqu’à Windows 11, pour qu’il apparaisse moins contraignant pour l’utilisateur. Cette fonctionnalité permet de limiter le champ d’action des logiciels malveillants.

Les utilisateurs créés par Windows ont le statut d’administrateur protégé, c’est-à-dire que la fonctionnalité UAC est activée pour ces comptes. Ce n’est pas le cas du compte Administrateur qui désigne le compte intégré au système d’exploitation mais qui, par défaut, est désactivé.

Quand un utilisateur possède le droit d’interagir sans restriction avec le système, il peut installer une application, écrire dans la branche du registre HKEY_LOCAL_MACHINE, installer des périphériques, démarrer des services, etc.

En mode protégé, tous les processus initiés par un administrateur sont lancés avec un minimum de privilèges. Si, par exemple, vous ouvrez un programme à partir du menu Démarrer, l’application va s’exécuter dans un contexte restreint avec les mêmes privilèges que ceux qui vous ont déjà été accordés.

Si l’application requiert, pour pouvoir s’exécuter convenablement, des privilèges élevés, il faudra, dans ce cas, que le compte d’administrateur puisse exécuter le processus de manière non restrictive. Le processus hérite alors des nombreux avantages accordés par cette élévation de privilèges (Over The Shoulder (OTS) elevation). Quand un programme nécessite de s’exécuter en mode d’élévation de privilèges, une boîte de dialogue vous en avertit. Il n’y a donc pas, par défaut, de possibilité d’élever...

Windows Hello

Windows Hello est une fonctionnalité héritée de Windows 10 dont l’objectif annoncé est de mettre à disposition des utilisateurs des capacités d’authentification biométrique. Cette fonctionnalité est issue des réflexions autour de la prise en charge du standard d’authentification FIDO 2.0 (Fast IDendity Online). Ce dernier vise à supprimer les mots de passe au profit d’une authentification simple mais sécurisée, biométrique par exemple.

L’usage des mots de passe représente un risque car les bonnes pratiques sur la longueur, la durée de vie et le stockage des mots de passe ne sont que peu respectées. Avec Windows Hello, Microsoft répond aux exigences des standards de sécurité actuels. La puce TPM est utilisée pour chiffrer les données.

Cette fonctionnalité supporte deux types de capteurs biométriques distincts. En effet, vous pourrez ouvrir une session à l’aide de dispositifs de lecture des empreintes digitales ou de reconnaissance faciale, à condition bien entendu de disposer d’un matériel compatible avec Windows Hello pour éviter tout problème de reconnaissance du périphérique. La reconnaissance de l’iris n’est plus à l’ordre du jour selon les dernières informations...

Astuces concernant les comptes utilisateurs

Voici quelques astuces utiles !

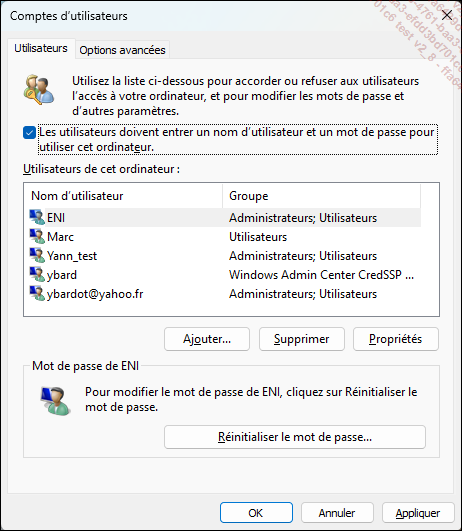

1. Ouverture de session automatique

Dans la zone de recherche saisissez : netplwiz.

Sélectionnez l’utilisateur dont la session s’ouvrira automatiquement.

Décochez la case Les utilisateurs doivent entrer un nom d’utilisateur et un mot de passe pour utiliser cet ordinateur.

Cliquez sur OK.

Modifiez éventuellement le nom d’utilisateur.

Saisissez votre mot de passe puis confirmez-le.

Cliquez de nouveau sur OK.

Gardez présent à l’esprit deux choses :

-

Un mot de passe est nécessaire afin de prévenir toute tentative de connexion distante.

-

Si votre ordinateur est physiquement accessible à d’autres personnes, l’ensemble de vos données l’est aussi.

2. Réinitialisation d’un mot de passe oublié

a. Compte Microsoft

Si vous avez oublié le mot de passe de votre compte Microsoft, suivez la procédure suivante :

Sur l’écran de connexion Windows, cliquez sur le lien J’ai oublié mon mot de passe.

Plusieurs options sont possibles, choisissez l’une d’entre elles :

-

Utiliser une application d’authentification comme par exemple Authenticator.

-

Email ********@xxxxxx. Un code sera envoyé à votre adresse personnelle dès que vous cliquerez sur Obtenir...

Confidentialité

Depuis quelques années, les données ou informations sur les personnes sont devenues l’enjeu principal des entreprises. Il est donc important de savoir comment sont utilisées nos données personnelles dans Windows 11. Microsoft a regroupé la gestion de la confidentialité dans Paramètres - Confidentialité et sécurité. Ces paramètres font en partie écho à ceux configurés lors de l’installation de Windows. On peut y trouver les éléments suivants :

Localiser mon appareil : cette section permet d’autoriser Microsoft et les applications à accéder à votre emplacement géographique. Le fuseau horaire sera modifié automatiquement lors de vos déplacements, votre appareil pourra être localisé en cas de vol, des propositions adaptées de commerces vous seront proposées... Il est possible de gérer l’historique des emplacements, de définir quelles applications ont accès à la localisation. Désactivez cette option si vous ne souhaitez pas être « suivi ».

Général : vous pourrez gérer votre identifiant de publicité (l’activer ou non). Il permet à Microsoft de vous proposer des publicités personnalisées en fonction de vos habitudes de navigation...

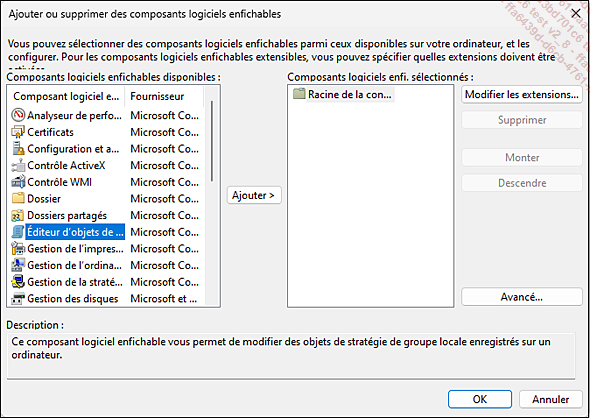

Console de composants

La console de composants (MMC, Microsoft Management Console) est un outil d’administration développé par Microsoft pour gérer au même endroit matériel, logiciels et autres éléments. Le principe consiste à créer une console dans laquelle vous allez rajouter des composants logiciels enfichables comme, par exemple, l’Éditeur d’objets de stratégie de groupe.

1. Création d’un fichier de console

Appuyez sur les touches [Windows]+[R].

Saisissez cette commande : mmc.

Cliquez sur Fichier - Enregistrer.

Par défaut, le répertoire de stockage des fichiers de console est celui-ci : %USER% - AppData - Roaming - Microsoft - Windows - Menu Démarrer - Programmes - Outils Windows.

Cliquez sur Affichage - Personnaliser afin d’activer ou de désactiver certains éléments de votre console.

Voyons maintenant comment ajouter différents composants.

2. Ajout d’un composant logiciel enfichable

Cliquez sur Fichier - Ajouter/Supprimer un composant logiciel enfichable.

Sélectionnez le composant Éditeur d’objets de stratégie de groupe puis cliquez sur le bouton Ajouter.

L’assistant de configuration de l’outil d’administration des stratégies de groupe s’affiche. Cliquez sur le bouton Parcourir.

Sur l’onglet...

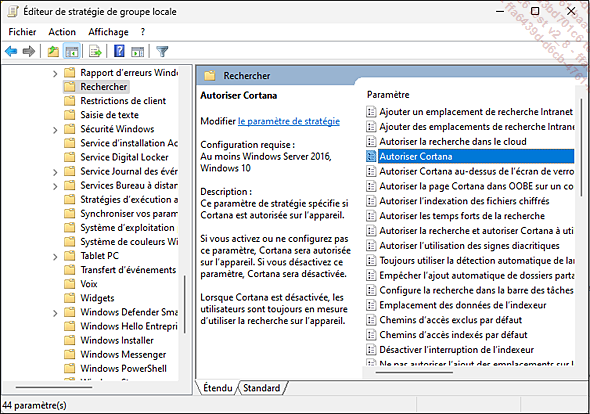

Éditeur de stratégie de groupe

Ce composant vous permet notamment de manipuler un nombre considérable de paramètres du Registre. L’Éditeur est accessible depuis la console précédemment créée, ou en recherchant Modifier la stratégie de groupe dans la barre de recherche, ou en saisissant gpedit.msc. Il permet de créer des GPO (Group Policy Objects ou objets de stratégie de groupe), outils précieux des administrateurs systèmes.

1. Utilisation de l’Éditeur de stratégie de groupe

Nous allons prendre un exemple simple :

Ouvrez cette arborescence : Stratégie Ordinateur local - Configuration ordinateur - Modèles d’administration - Composants Windows - Rechercher.

Ouvrez la stratégie : Autoriser Cortana. Cette stratégie n’est pas définie par défaut.

Cochez le bouton radio Désactivé puis cliquez sur OK.

Essayez de lancer Cortana depuis le menu Démarrer. Un message vous avertira que Cortana est désactivée.

Il est possible de désactiver cette stratégie ou de la supprimer en cochant le bouton radio Non configuré.

Réalisons la même manipulation en utilisant une des consoles préalablement créée.

Ouvrez la console ConsoleNon-Administrateurs.

Reproduisez la manipulation vue précédemment dans l’arborescence Ordinateur local - Non-administrateurs.

Vous pourrez ouvrir Cortana mais, si vous essayez cette même commande à partir d’un compte d’utilisateur ne disposant pas de privilèges d’administrateur, vous obtiendrez le même message d’erreur que précédemment.

Désactivez de nouveau cette stratégie.

Cette fois-ci, ouvrez l’arborescence Stratégie ordinateur local - Configuration utilisateur - Modèles d’administration - Composants Windows...

Virus et autres menaces sur Internet

La sécurité d’un système passe également par le contrôle de ce que font les applications sur ce système, et la détection de tout comportement anormal.

Voici une liste des principaux types d’applications qui peuvent être néfastes pour votre ordinateur :

-

Virus : c’est un programme qui est capable d’infecter des fichiers et de se propager en utilisant des supports amovibles ou les réseaux.

-

Ver : programme qui se répand d’un appareil à l’autre via les réseaux.

-

Ransomware : chiffre et bloque l’utilisation de vos données en échange d’un paiement.

-

Spyware ou logiciel espion : désigne un programme qui espionne puis transmet des informations confidentielles vous concernant à une tierce personne.

-

Adware : traque vos habitudes de navigation sur Internet et peut, par exemple, afficher des fenêtres publicitaires en fonction du profil qui a été défini. De nombreux sites web peuvent installer, à votre insu, ce type de logiciel.

-

Enregistreur de frappe (keylogger) : programme qui enregistre toutes les données saisies au clavier et les transmet (mots de passe, numéro de carte bancaire...) à une tierce personne.

-

Drive-by download : désigne un programme qui se télécharge sans votre consentement. Cela peut arriver quand vous essayez de fermer une boîte de dialogue.

-

Redirecteur de page : désigne un programme qui va rediriger une partie ou l’ensemble des pages prédéfinies (page d’accueil, de recherche, etc.) vers un site malveillant.

-

BHO ou Browser Helper Objects ou Hijacker : désigne un programme qui permet de personnaliser et de contrôler certains paramètres d’un navigateur. Il peut donc être proposé soit à des fins pacifiques (la barre d’outils) ou malveillantes.

-

Dialer : désigne un programme qui va établir, en plus de votre connexion par défaut, une connexion d’accès à distance à un tarif surfacturé.

-

Trojan ou Cheval de Troie : désigne un programme qui contient des fonctions cachées pouvant s’exécuter en arrière-plan à l’insu de l’utilisateur. Il offre un accès à...

Pare-feu de connexion Internet

Un pare-feu de connexion internet (ou firewall) est un dispositif logiciel ou matériel qui vérifie les données entrantes ou sortantes depuis ou vers des réseaux locaux ou externes comme Internet. Un pare-feu vous permet donc de vous prémunir des attaques de hackers ou de programmes malveillants qui tentent de prendre le contrôle d’une manière ou d’une autre de votre système. Voyons comment fonctionne le pare-feu intégré à Windows. Mais auparavant, nous devons nous intéresser aux notions de port et de protocole.

1. Ports et protocoles réseau

Un protocole réseau est un ensemble de règles pour un type de communication défini. Voici les protocoles les plus connus :

-

FTP (File Transfer Protocol) : utilisé pour les échanges de fichiers sur Internet.

-

HTTP (HyperText Transfer Protocol) : permet d’utiliser Internet pour les navigateurs web.

-

SMTP (Simple Mail Transfer Protocol) : servant à transférer le courrier électronique vers les serveurs de messagerie.

-

TCP (Transmission Control Protocol) : utilisé par Internet et faisant partie de la couche transport de la pile de protocole TCP/IP.

-

UDP (User Datagram Protocol) : protocole de contrôle de transmissions des données à l’instar de TCP.

Quand une application initie une connexion entrante ou sortante, elle utilise donc un protocole auquel sont associés un ou plusieurs numéros de ports. Mais qu’est-ce qu’un port réseau ?

En programmation, un port est le nom attribué à une connexion de type logique qui est utilisée par un protocole. On peut donc le définir comme une porte qui est laissée ouverte ou fermée sur votre système d’exploitation. Vous pouvez imaginer un immeuble à plusieurs étages, chaque étage disposant d’une porte d’entrée : un seul édifice, mais plusieurs portes…

En d’autres termes, une application comme votre navigateur internet va utiliser un ou plusieurs protocoles et un ou plusieurs ports pour communiquer avec l’extérieur. En sens inverse, une application s’exécutant à partir d’une machine distante peut avoir besoin qu’un ou plusieurs ports soient ouverts sur votre ordinateur afin...

Bac à sable Windows

Depuis quelques versions, Windows est équipé d’une fonctionnalité appelée Bac à sable Windows ou Windows Sandbox. Cette fonctionnalité permet de créer un environnement de bureau temporaire isolé (un conteneur), dans lequel vous pouvez installer et exécuter des applications sans aucun risque d’affecter le système hôte. Celui-ci sera détruit dès fermeture de la machine virtuelle.

1. Installation

La fonctionnalité Bac à sable Windows est disponible uniquement sur les éditions Professionnel, Entreprise et Éducation. Elle s’accompagne de prérequis techniques suivants : architecture ARM64 ou AMD64 avec prise en charge de la virtualisation, 4 Go de mémoire vive et 1 Go d’espace disponible.

Saisissez fonctionnalités dans la barre de recherche et cliquez sur Activer ou désactiver des fonctionnalités Windows.

Cochez la case Bac à sable Windows et cliquez le bouton OK.

Redémarrez la machine. La fonctionnalité apparaît dans le menu Démarrer, menu Windows Sandbox.

La commande PowerShell suivante installe la fonctionnalité : Enable-WindowsOptionalFeature -FeatureName "Containers-DisposableClientVM" -All -Online

2. Fonctionnement

La technologie utilisée est celle des conteneurs Windows dans le cloud....

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations