Windows Server et Azure

Introduction

1. Cas d’usage

Si l’on utilise une architecture sur site couplée avec des services cloud, on parle alors d’architecture hybride. Microsoft a développé au fil du temps beaucoup d’outils pour mettre en œuvre et gérer ces architectures hybrides. Évidemment, cela nécessite des connexions sécurisées entre l’entreprise et le cloud et, là aussi, les outils à disposition sont variés.

Une architecture hybride permet en premier lieu d’étendre son infrastructure dans le cloud et cela apporte de nombreuses possibilités parmi lesquelles nous pourrions citer :

-

gérer des pics d’activité en déployant rapidement des ressources supplémentaires dans le cloud Azure ;

-

implémenter des solutions de secours pour les éléments critiques de l’infrastructure de l’entreprise, comme les contrôleurs de domaine ou les serveurs de fichiers, ce qui permet une reprise d’activité rapide ;

-

simplifier et sécuriser la gestion de l’authentification, en synchronisant les identités entre Microsoft 365 et Active Directory ;

-

surveiller et sécuriser des éléments de l’infrastructure sur site, avec des outils d’Azure ;

-

créer des environnements de test dans le cloud avant d’implémenter des solutions dans l’entreprise ;

-

stocker et analyser les données générées par les outils sur site avec des solutions Azure.

2. Moyens de connexion

Pour faire communiquer de manière sécurisée le réseau physique de l’entreprise avec les réseaux virtuels Azure, appelés des VNet, sur lesquels sont déployées les ressources cloud, nous avons le choix entre plusieurs outils :

-

La passerelle VPN Azure, qui permet d’établir une connexion VPN entre le cloud et l’entreprise. Le VPN Azure peut gérer les connexions...

Le lab

Le lab que nous allons utiliser pour mettre en œuvre notre architecture hybride contiendra trois machines Windows Server 2022 et une machine client Windows 10 ou 11.

Nous aurons un contrôleur de domaine, deux serveurs qui serviront à la synchronisation des annuaires et une machine client de test. Toutes les machines sont dans le domaine ecole.com.

Les machines qui servent à la synchronisation n’ont aucun rôle d’installé.

Synchronisation d’annuaire

1. Concepts de base

La synchronisation d’annuaire entre un Active Directory local et Entra ID, l’annuaire des services cloud de Microsoft, se fait à l’aide d’une application qu’il faut télécharger et installer sur un serveur membre du domaine.

Lors de la première synchronisation, toute la forêt Active Directory va être synchronisée. Il sera ensuite possible de choisir les unités d’organisation de la forêt locale que l’on veut synchroniser.

Non seulement l’application Entra ID Connect va assurer la synchronisation des objets de l’Active Directory local, mais elle intervient aussi dans le traitement de l’authentification lors des connexions aux services cloud de Microsoft 365.

Il existe plusieurs types de synchronisation, qui se configurent dans l’application Entra ID Connect :

-

PHS (Password Hash Synchronization). Un hash du mot de passe de l’utilisateur Active Directory est envoyé et stocké dans Entra ID. C’est le mode de synchronisation par défaut. Avec la synchronisation PHS, c’est Entra ID qui effectue l’identification lors de la connexion aux services cloud de Microsoft. Cela garantit l’accès aux services cloud même si l’infrastructure locale est défaillante. C’est le mode de synchronisation recommandé par Microsoft.

-

PTA (Pass-Through Authentication). Ce mode de synchronisation doit être configuré après avoir effectué la synchronisation initiale. Avec la synchronisation PTA, les demandes de connexion aux services cloud sont renvoyées à l’Active Directory. Il est possible de laisser la synchronisation PHS en même temps que la synchronisation PTA, qui sera utilisée en cas de défaillance de l’infrastructure locale.

-

ADFS (Active Directory Federation Services). Ce mode de synchronisation repose sur un rôle de Windows Server : ADFS. En plus du serveur de synchronisation et du contrôleur de domaine, il faudra ajouter un serveur qui met en œuvre ADFS. De plus, il faudra aussi un serveur qui aura le rôle de proxy web installé. Dans ce scénario, c’est l’Active Directory qui fait l’authentification. L’apport du serveur de fédération...

Serveurs avec Azure Arc

1. Concepts de base

Azure Arc est une technologie qui permet de relier les machines sur site dans la console de gestion Azure, et d’utiliser certaines fonctionnalités d’Azure avec nos machines sur site. Azure Arc est compatible avec les machines Windows Server et Linux, ainsi que des environnements VMware vSphere. Azure Arc peut s’installer dans des machines physiques et virtuelles. Azure Arc peut aussi s’installer dans les machines virtuelles créées chez d’autres fournisseurs de services cloud.

Cela fonctionne avec l’installation d’un agent dans les machines qui va faire la liaison avec Azure. Cet agent peut être déployé à l’aide de scripts PowerShell qui sont fournis par Microsoft dans la page d’Azure dédiée à Azure Arc ou via un installeur MSI disponible sur le centre de téléchargement Microsoft.

L’agent peut aussi être déployé avec des solutions DevOps comme Terraform ou Ansible.

Une fois l’agent installé, un objet de type machine hybride va être créé dans Azure pour les machines sur site et un objet correspondant va être créé dans Entra ID.

Les possibilités offertes par Azure Arc sont de différentes catégories :

-

Gouvernance : il est possible d’appliquer des étiquettes, d’appliquer des stratégies Azure et d’inventorier les machines dans Azure.

-

Protection : une machine avec Azure Arc peut être surveillée par Microsoft Defender pour le cloud et Microsoft Sentinel.

-

Surveillance : nous pouvons utiliser Azure Monitor et Azure Logs Analytics pour surveiller une machine Azure Arc.

-

Configuration : Azure Arc permet de gérer les mises à jour via la fonctionnalité Update management d’Azure, de déployer des scripts PowerShell ou Python avec Azure Automation.

-

Gestion : il est possible de gérer les machines avec Azure Arc depuis le Windows Admin Center inclus dans le portail Azure. Il est aussi possible de déployer SSH dans les machines Windows depuis le portail Azure.

2. Fonctionnement de l’agent

a. Prérequis Windows Server

L’agent Azure Arc, dont le nom complet est agent Azure Connected Machine, est compatible avec tous les systèmes Windows Server...

Supervision de l’infrastructure

1. Azure Monitor

Azure Monitor est le service de surveillance des ressources inclus dans Azure, qui permet d’obtenir et de stocker des journaux d’évènements et des conteurs de performances depuis l’intérieur des ressources Azure.

Azure Monitor fonctionne avec un agent, qui peut fonctionner soit dans des machines virtuelles Azure, soit dans des machines avec Azure Arc. Dans le cas de machine Azure Arc, il fonctionne et s’installe comme une extension de l’agent Azure Arc.

Les données collectées par Azure monitor peuvent être envoyées à plusieurs endroits dans Azure, mais seront envoyées dans un espace appelé « espace de travail log analytics ».

Des règles doivent être créées pour décider du type de données que l’on veut collecter et de l’endroit où elles doivent être envoyées.

Les moyens de visualiser les données collectées sont nombreux : on peut créer des alertes, des tableaux de bord, utiliser Grafana, le service Logs Analytics d’Azure, entre autres !

a. Installer l’extension Azure Monitor

Pour pouvoir utiliser les services d’Azure Monitor dans une machine Azure Arc, nous devons lui ajouter l’extension correspondante.

Tapez le nom de la machine dans la recherche Azure et cliquez dessus.

Dans les réglages de la machine, allez dans Extensions et cliquez sur Add.

Sélectionnez l’agent Azure monitor et cliquez sur Next.

Dans la dernière page, vous avez une option en cas d’utilisation d’un proxy, cliquez sur Review + create.

Dans la dernière page, cliquez sur Create ; le déploiement commence.

b. Mettre en route les insights

Dans la page de la machine, allez dans Monitoring, puis dans Insights. Dans la page du milieu, cliquez sur Enable.

Dans la page suivante, sélectionnez l’abonnement. Un espace de travail logs Analytics par défaut va être créé. La configuration peut prendre 10 minutes.

Allez dans les notifications pour voir l’avancée du déploiement.

Vous pouvez retourner dans les insights de la machine et dans l’onglet Performance, les données commencent déjà à arriver....

Windows Admin Center

Windows Admin Center (WAC) est une application gratuite de Microsoft prévue pour gérer les machines sur sites aussi bien que les ressources dans Azure. Comme nous l’avons vu dans la section précédente de ce chapitre, elle est incluse dans la console de gestion Azure, au niveau de chaque machine.

Elle peut être déployée sur site, dans une machine Windows. C’est une application qui a beaucoup évolué au fil du temps et qui offre maintenant de nombreuses fonctionnalités, ce qui en fait une solution complète pour gérer une infrastructure hybride.

WAC est capable de prendre la main à distance sur des machines ou encore d’envoyer des commandes PowerShell à distance, connecter des machines avec Azure Arc, gérer Active Directory, installer Azure Monitor et beaucoup d’autres choses.

Windows Admin Center peut donc gérer les machines Windows Server de 2012 à 2022, Windows 10 et 11. Il peut gérer aussi une multitude de ressources Azure, allant des machines virtuelles, au stockage en passant par les clusters Kubernetes.

1. Installation de WAC

Windows Server est une application que l’on va installer sur une machine, qui servira de portail, et l’on y connectera les autres machines du parc. Il n’y a pas besoin d’installer d’agent, et les communications entre les machines du parc et le portail se font en https.

Il est possible d’installer WAC sur plusieurs serveurs et de faire un cluster de basculement ou encore de la répartition de charge réseau. Un des types de déploiement le plus courant est d’installer WAC sur une machine qui sera elle-même gérée depuis WAC.

Pour installer WAC, il faut commencer par télécharger l’installeur chez Microsoft, en nous rendant à cette adresse : https://www.microsoft.com/en-us/windows-server/windows-admin-center

Cliquez sur Download Windows Admin Center, cela va télécharger l’installeur au format .msi.

Lancez l’installeur en tant qu’administrateur et acceptez la licence.

Laissez la première page avec ses réglages par défaut et, dans la deuxième page, spécifiez que WAC doit...

Contrôleurs de domaines dans Azure

1. Concepts de base

Lorsqu’une entreprise possède un ou plusieurs contrôleurs de domaines dans son infrastructure locale, il peut être utile d’en déployer un supplémentaire dans Azure.

Le premier cas d’usage qui vient tout de suite à l’esprit est le basculement. Si le ou les contrôleurs de domaines sur site sont injoignables, par exemple si le réseau interne est en panne ou l’armoire qui contient les serveurs à une panne de courant électrique, alors les clients pourront toujours s’authentifier avec le contrôleur de domaine déployé dans Azure. Bien évidemment, cela implique une connectivité réseau, comme un VPN site à site ou des solutions Azure comme Express Route.

L’autre grand cas d’usage d’un Active Directory dans le cloud est pour authentifier des ressources qui sont elles aussi dans Azure. Comme des bases de données, d’autres serveurs ou des applications. Dans ce cas, le contrôleur de domaine dans Azure pourra être autonome ou faire partie de la forêt sur site, au choix.

De plus, cela peut permettre de tirer avantage de certaines fonctionnalités d’Azure, comme l’accès conditionnel.

2. Considérations pratiques

a. Adresses IP statiques dans Azure

Par défaut, la machine virtuelle Azure a une adresse IP dynamique, fournie par le DHCP du réseau virtuel dans lequel elle se trouve, tous les réseaux virtuels d’Azure ayant un service DHCP intégré. Cette configuration s’effectue au niveau de l’objet de la carte réseau de la machine virtuelle Azure.

b. Rôles FSMO et catalogue global

Dans le cas d’une intégration du contrôleur de domaine Azure dans une forêt sur site, les rôles FSMO ne doivent pas être dans la machine située dans le cloud. Le rôle RID master peut éventuellement être placé temporairement dans la machine Azure le temps de régler un éventuel problème avec le contrôleur de domaine sur site.

En revanche, tous les contrôleurs de domaine dans Azure doivent avoir une copie du catalogue global. C’est de toute façon une recommandation de Microsoft quel que soit le cas de figure.

c. Emplacement...

Azure File Sync

1. Introduction

Azure File sync est une fonctionnalité d’Azure qui permet de synchroniser les données entre un dossier partagé dans Azure et un dossier dans un serveur Windows sur site. Azure File Sync dispose de plusieurs fonctionnalités qui en font une extension intéressante pour un serveur de fichiers sur site.

Azure File Sync est prévu pour fonctionner avec des données non structurées, c’est-à-dire fichiers comme des fichiers Word, PDF, Excel, VHDX, etc.

Pour mettre en œuvre Azure File Sync, il faut posséder un compte de stockage Azure, avec au moins un partage Azure File dedans. Le service de synchronisation Azure File Sync est un service à part du partage. Il faudra aussi un groupe de synchronisation qui est encore un Objet à part dans Azure. Le dossier partagé Azure, le groupe de réplication et le service Azure File Sync doivent être dans la même région et le même abonnement Azure.

Il sera nécessaire de déployer un agent dans le serveur de fichier sur site. Les volumes utilisés dans le serveur sur site peuvent être formatés en NTFS ou ReFS.

S’il est possible de synchroniser plusieurs dossiers repartis sur plusieurs serveurs sur site avec un seul service Azure File Sync, à l’inverse un serveur ne peut se synchroniser qu’avec un seul service Azure File Sync.

a. Gestion des conflits

Azure File Sync utilise l’approche « le dernier qui écrit à raison » en cas de conflit, par exemple lorsque deux personnes sont en train de modifier le même fichier en même temps. Alors la dernière écriture sera celle qui sera retenue par le service.

Attention, cette approche fait que si on crée un fichier avec le même nom qu’un fichier qui existe déjà, alors l’ancien fichier sera écrasé.

b. Synchronisation initiale

Deux types de synchronisation initiale sont possibles :

-

Upload autoritatif : les serveurs sur site font autorité, et leur contenu sera prioritaire sur les changements qui peuvent avoir lieu dans le partage Azure. Effacer un fichier dans le serveur l’effacera aussi dans Azure.

-

Merge : les données sont synchronisées dans les deux sens, c’est le scénario privilégié...

Il faut tout effacer

Comme toujours avec les ressources cloud en phase de test, n’oubliez pas de tout effacer ou tout éteindre, pour éviter les facturations surprises. Si vous avez créé un compte d’essai Azure, votre carte ne sera pas débitée d’un centime, mais vous ne pourrez plus créer de ressources et vous ne pourrez plus vous entraîner si tous les crédits sont dépensés.

Si vous avez un compte payant, nous vous recommandons vivement de créer un budget avec une alerte en cas de dépassement. Mais le mieux reste d’effacer les groupes de ressources.

L’effacement des ressources ne devrait pas poser de problème majeur, mais Azure cloud Sync peut être un peu compliqué.

Effacement des ressources Azure File Sync

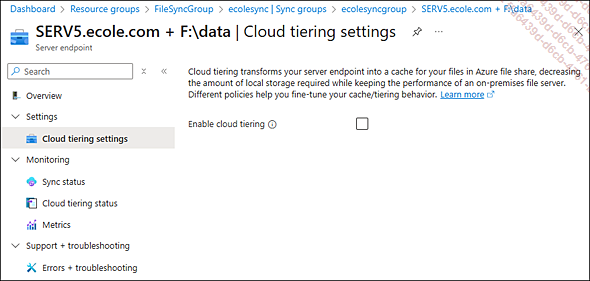

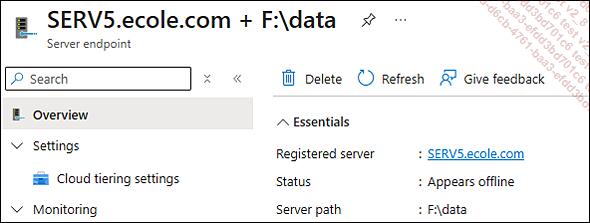

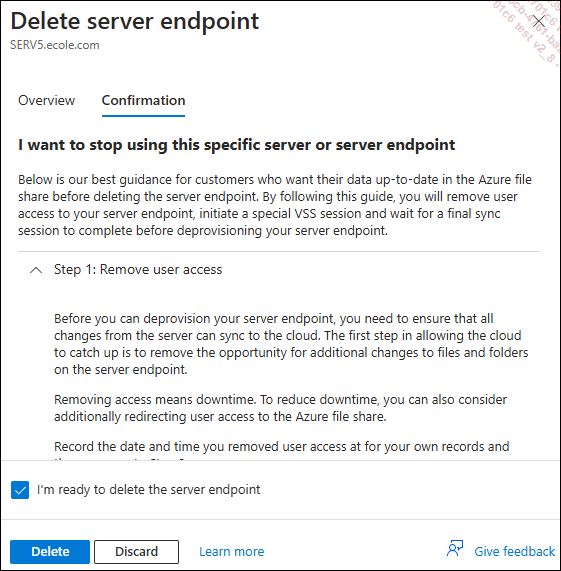

Commencez par désactiver la hiérarchisation cloud sur les points de terminaison serveur. Vous les trouverez dans le groupe de synchronisation.

Puis retournez dans l’aperçu et cliquez sur l’icône pour effacer le point de terminaison.

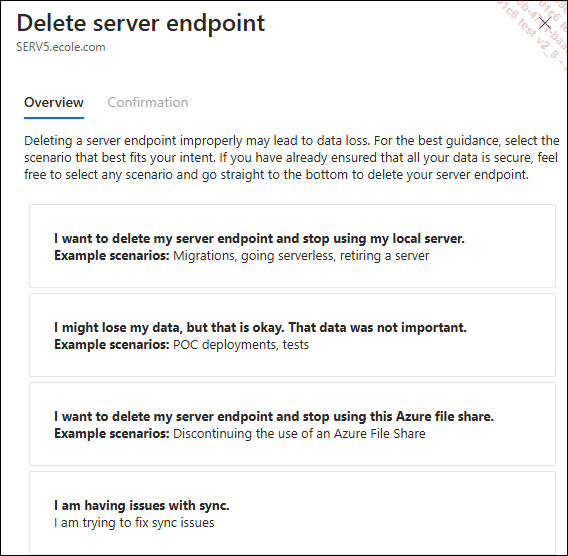

Dans la nouvelle page qui s’ouvre, sélectionnez l’option I want to delete my server endpoint and stop using my local server.

Confirmez et cliquez sur Delete.

Ensuite, il faut effacer le point de terminaison cloud.

Vous pourrez effacer le groupe de synchronisation.

Si jamais les machines dans lesquelles...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations