Sécuriser les systèmes informatiques

Les vecteurs d’attaque et la zone d’exposition

La zone d’exposition est la surface d’attaque potentielle d’un système ou d’une application, c’est-à-dire les points d’entrée possibles qu’un attaquant peut exploiter pour accéder au dit système ou application. La zone d’exposition peut ainsi être assez large puisqu’elle comporte de nombreux points d’entrée : les API (les interfaces de programmation d’applications), les connexions, les interfaces, les ports mais aussi les vulnérabilités connues.

La notion de vecteur d’attaque est la méthode ou la technique pour mener une attaque telle que les virus, les dénis de service (DDoS), le phishing, les injections de code ou la force brute pour ne citer que celles-ci. Bien d’autres vecteurs d’attaque existent, tant qu’il n’est pas possible de tous les citer ici.

En combinant vecteurs d’attaque et zone d’exposition, il est possible d’identifier des vulnérabilités potentielles d’un système ou d’une application. Une fois ces vulnérabilités identifiées, il sera alors possible de réduire les risques en mettant en place les mesures.

La cybersécurité : l’affaire de tous

La cybersécurité requiert une vigilance de chacun et certains jouent un rôle prépondérant. C’est évidemment le cas des équipes informatique et sécurité qui font le lien entre les utilisateurs, les systèmes et même les législations. Pour autant, la sécurité individuelle est tout aussi importante que la sécurité au niveau de l’organisation. Ainsi, des mesures similaires, bien qu’adaptées, doivent être appliquées en dehors du lieu de travail.

La responsabilité partagée en matière de sécurité informatique signifie que chacun de nous doit prendre des mesures pour protéger ses propres appareils, ses données personnelles et les réseaux que nous utilisons. Cela implique de se tenir informé des dernières menaces, de mettre à jour régulièrement les logiciels et les antivirus, de choisir des mots de passe solides et de ne pas les partager avec d’autres personnes. Il est clair qu’atteindre ce niveau de responsabilité est compliqué et les équipes informatique et sécurité se doivent donc de fournir un maximum d’informations, au travers de formation, mais aussi de contraindre l’utilisation de services dans certains cas.

Mais ces contraintes...

L’évaluation de la sécurité

Le sujet de la sécurité informatique s’avère très large comme nous avons pu déjà le remarquer. De ce fait, évaluer le niveau de sécurité requiert d’effectuer de nombreux types de vérifications dont les principaux sont :

-

L’analyse de vulnérabilités a pour but d’identifier les vulnérabilités connues des composants utilisés dans les systèmes informatiques et d’évaluer les impacts qui en découlent. Les résultats de cette analyse permettent d’identifier les vulnérabilités qui doivent être corrigées pour renforcer la sécurité.

-

L’audit de sécurité veille au respect des politiques de sécurité de l’organisation, des normes et des règlementations.

-

Les tests d’intrusion est une attaque informatique éthique pour identifier les failles de sécurité des systèmes et des applications.

-

L’analyse des risques pour la sécurité informatique repose sur l’identification des menaces, des vulnérabilités et des impacts potentiels.

Nous aurons l’occasion de couvrir ces points dans les chapitres suivants.

Les politiques de sécurité

Pour orienter comment la sécurité informatique est mise en place, il s’agit de définir des directives et de les préciser au travers de procédures et de règles couvrant l’ensemble des principes à respecter. C’est ce que l’on appelle des politiques de sécurité qui rappelleront également les rôles et les responsabilités ou encore les conséquences du non-respect des règles. Il existe de nombreuses politiques possibles dont les plus classiques et les plus importantes sont :

-

La charte d’utilisation informatique définit les règles pour l’utilisation des ressources informatiques de l’organisation.

-

La politique d’authentification présente les exigences pour l’authentification des utilisateurs des systèmes informatiques.

-

La politique d’accès aux données définit les règles pour l’accès et la gestion des données sensibles ou confidentielles.

-

La politique de gestion des mises à jour est l’ensemble des procédures pour installer les mises à jour logicielles et les correctifs de sécurité.

-

La politique de gestion des failles est l’ensemble des procédures pour gérer les vulnérabilités de sécurité.

-

La politique de sauvegarde...

La gestion des vulnérabilités

Les vulnérabilités, ce sont tous les points de faiblesses au niveau de la sécurité d’une infrastructure et des applications qui fonctionnent dessus. Cela peut être lié à un simple droit attribut à tort, des manquements dans la configuration ou encore des contrôles manquants. Si on multiplie cela par la menace, c’est-à-dire le risque d’avoir des attaquants externes et qui cherchent à utiliser ces vulnérabilités, on comprend vite l’importance de gérer les vulnérabilités puisqu’il est peu probable que nous puissions intervenir sur les menaces.

Il s’agit donc d’identifier, d’évaluer et d’atténuer ces failles de sécurité potentielles présentes dans les systèmes informatiques d’une organisation. L’identification peut prendre plusieurs formes dont les principales sont :

-

L’analyse en continu grâce à des outils automatisés permettant la surveillance des logiciels, des applications et des infrastructures pour identifier les vulnérabilités.

-

Les tests de sécurité réguliers tels que des tests de pénétration, de scans de vulnérabilités et d’audits de sécurité pour détecter les faiblesses potentielles.

-

La veille en matière de sécurité afin d’être informé...

Une culture de cybersécurité positive

Une cyberattaque peut mettre l’organisation à mal mais aussi les personnes liées, y compris les clients et les utilisateurs. C’est ainsi qu’au travers de l’hameçonnage, de mots de passe faibles ou encore d’accès à des informations confidentielles, les failles pour entrer dans des systèmes sont nombreuses. Pourtant, de nombreux métiers sont impliqués dans la gestion quotidienne de la sécurité des données mais, finalement, l’important est l’ensemble des intervenants et des actions comme un tout, d’où l’importance d’une culture de sécurité forte et ancrée. Une telle culture est tellement importante qu’elle devrait faire partie de la stratégie de l’organisation elle-même et être portée par la direction, comme nous l’avons vu précédemment.

Revenons au sujet de ce chapitre. Il faut espérer que la notion de culture de cybersécurité fait déjà partie de vos centres d’intérêt, sans quoi le risque de faille dans votre organisation est assez élevé. La bonne nouvelle est que vous en êtes désormais informés. Pour pouvoir promouvoir une culture de cybersécurité, il faut d’abord comprendre ce que couvre...

La confiance 0

1. Introduction à la confiance 0 (le Zero Trust)

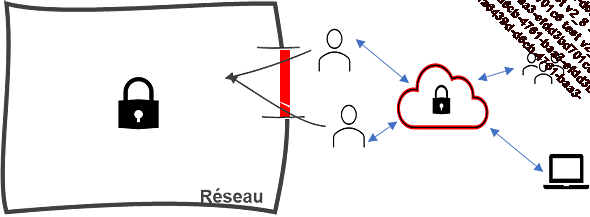

Dès le début de l’ère informatique, il a été fréquent de considérer qu’avoir un périmètre de sécurité autour des systèmes était la solution optimale pour protéger les utilisateurs et les données. C’était plutôt réaliste à une époque où les systèmes n’étaient accessibles que depuis le « réseau interne », au sein même de l’organisation ou via un VPN (Virtual Private Network) et où l’ensemble des connexions sont régies par des règles dans des pare-feu. Depuis, les mobiles et le télétravail ensuite ont amené à repenser les architectures et surtout l’approche pour se protéger des menaces de sécurité. La crise sanitaire récente n’a fait qu’accentuer cette situation. De plus, les attaquants s’avèrent être plus coriaces et plus patients que par le passé, jusqu’à introduire des personnes au sein même de l’organisation ciblée. Désormais le trafic interne est désormais considéré comme hostile et aucune connexion n’est considérée comme sécurisée par défaut....

La sécurité dans le cloud

1. Un changement d’approche

Alors que la gestion de la sécurité dans un environnement restreint peut se faire en mettant en place un périmètre de sécurité, le cloud se base sur un modèle fort différent et le Zero Trust est la seule solution vraiment adaptée tant que les accès sont multiples. Le Zero Trust s’est d’ailleurs popularisé avec l’avènement du cloud.

Le Zero Trust a été présenté plus en détail ci-dessus.

Dans ce contexte, il est nécessaire de revoir totalement l’approche et de tenir compte de nouveaux standards. Pour cela, il est possible de se reposer sur des cadres de travail qui décrivent les bonnes pratiques autour de la sécurité des solutions cloud.

Le Cloud Security Alliance (CSA) se présente comme « une organisation internationale à but non lucratif qui se consacre à promouvoir les meilleures pratiques pour la sécurité dans le cloud computing. Fondée en 2008, la CSA collabore avec des experts de l’industrie, des gouvernements et des organisations académiques pour développer des normes, des certifications et des pratiques de sécurité pour le cloud computing ».

L’association indique avoir pour but principal de « sensibiliser...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations