Évaluer sa situation et augmenter son niveau de sécurité

Les correctifs, les mises à jour et les nouvelles versions

Maintenir à jour les différents composants et applications se fait en leur appliquant des changements plus ou moins larges que nous pouvons résumer de la manière suivante :

-

Correctifs : les correctifs sont des mises à jour mineures apportées à un logiciel pour corriger des erreurs, des bogues ou des vulnérabilités de sécurité identifiées. Les correctifs sont souvent de petite taille et sont publiés régulièrement pour maintenir le logiciel à jour et fonctionnel. Les correctifs sont généralement identifiés par une version mineure du logiciel (1.1.1 vers 1.1.2 par exemple).

-

Mises à jour : les mises à jour sont des modifications plus importantes apportées à un logiciel qui incluent souvent de nouvelles fonctionnalités, des améliorations de performances et des corrections de bogues. Les mises à jour sont généralement publiées moins fréquemment que les correctifs et sont souvent identifiées par une version mineure du logiciel (1.1 vers 1.2 par exemple).

-

Nouvelles versions : les nouvelles versions sont des mises à jour majeures d’un logiciel qui incluent souvent des changements importants dans la fonctionnalité et l’apparence du logiciel. Les nouvelles...

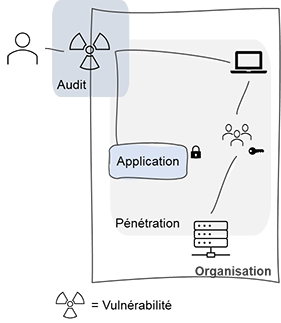

Les tests d’intrusion

Tout comme un audit de sécurité, le test d’intrusion permet d’évaluer la sécurité d’un système informatique. La différence majeure réside dans le fait que le testeur cherchera à exploiter les failles pour en démontrer l’importance. De manière générale, il permet d’attaquer ledit système pour simuler ce qu’une personne ou un logiciel malveillant pourrait faire.

Pour y arriver, il s’agit tout d’abord d’analyser le système afin d’identifier les failles potentielles et de les exploiter au mieux. Ces failles sont multiples : une configuration hasardeuse, une faille d’un ou plusieurs composants du système, l’absence de sécurité et bien d’autres. Le rapport d’intrusion permet de présenter la faille, l’impact et finalement la résolution adéquate. La compromission peut être multiple telle que l’exploitation d’une faille ou une escalade de privilège. Cette compromission permet d’effectuer de nombreuses activités.

Il existe diverses méthodologies qu’un attaquant peut utiliser pour atteindre l’objectif :

-

Blackbox (boîte noire) : le testeur ne dispose d’aucune information préalable.

-

Greybox (boîte grise) : le testeur dispose d’informations limitées (un ou plusieurs comptes, etc.).

-

Whitebox (boîte blanche) : le testeur dispose de l’ensemble...

Le centre des opérations de sécurité

Le centre des opérations de sécurité, ou en anglais Security Operations Center, généralement abrégé en SOC, est l’équipe qui a la charge d’assurer la sécurité informatique. Le SOC repose sur différents composants : des plateformes techniques qui récupèrent des informations diverses pour effectuer des analyses préparatoires ainsi que des personnes qui auront la charge d’analyser et de confirmer les résultats et les propositions faites par les outils.

Ces outils multiples fonctionnent ensemble pour permettre la collecte d’informations tels que les logs de connexion ou d’activités dans des outils. Ces informations peuvent être corrélées sur la base de différents critères. La majorité de ces outils sont capables de faire des opérations à distance. Le SIEM (Security Information Event Management), c’est le nom de ce type d’outil, est de plus en plus capable de détecter et de réagir grâce à l’intelligence artificielle fortement présente dans ce type d’outils.

Le SIEM, selon les données collectées des réseaux, des applications, des bases de données et autres, est en mesure d’identifier des activités à risque...

La réponse à un rançongiciel

Nous l’avons vu, la meilleure réponse à une attaque est d’éviter que celle-ci ne survienne. Cependant, malgré toute la prévention, une attaque peut survenir. Face à une attaque de ransomware, une réponse rapide et méthodique est essentielle pour minimiser les dommages potentiels et rétablir la situation. Le processus à suivre sera toujours similaire, quel que soit le système concerné :

-

Isoler immédiatement les systèmes infectés en les déconnectant du réseau pour éviter la propagation du ransomware.

-

Déterminer l’ampleur de l’infection, identifier les fichiers et systèmes affectés par le ransomware.

-

Informer les responsables de la sécurité, l’équipe informatique et d’autres parties prenantes internes sur l’incident.

-

Déterminer le type spécifique de ransomware pour mieux comprendre les méthodes de chiffrement utilisées et les solutions possibles.

-

Éviter de payer la rançon, car cela ne garantit pas la récupération des données et encourage les attaquants.

-

Rétablir les données à partir de sauvegardes non affectées par le ransomware.

-

Effectuer une analyse post-attaque pour identifier les lacunes de sécurité...

Editions ENI Livres | Vidéos | e-Formations

Editions ENI Livres | Vidéos | e-Formations